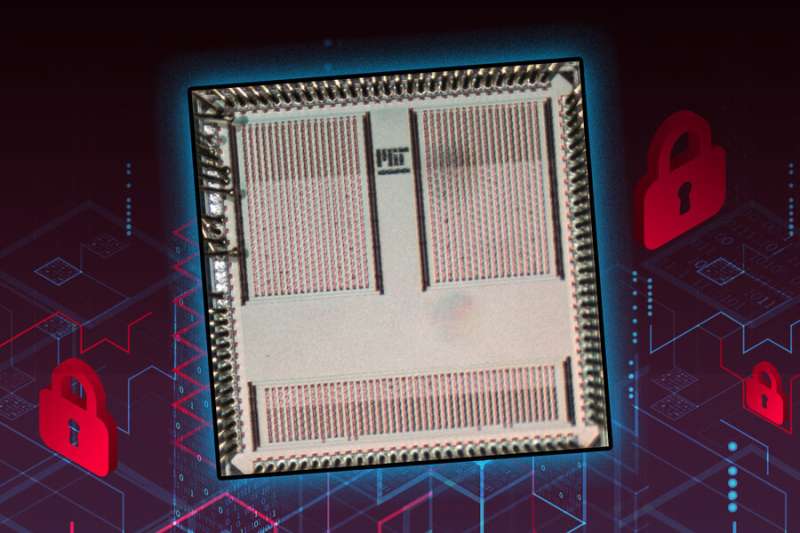

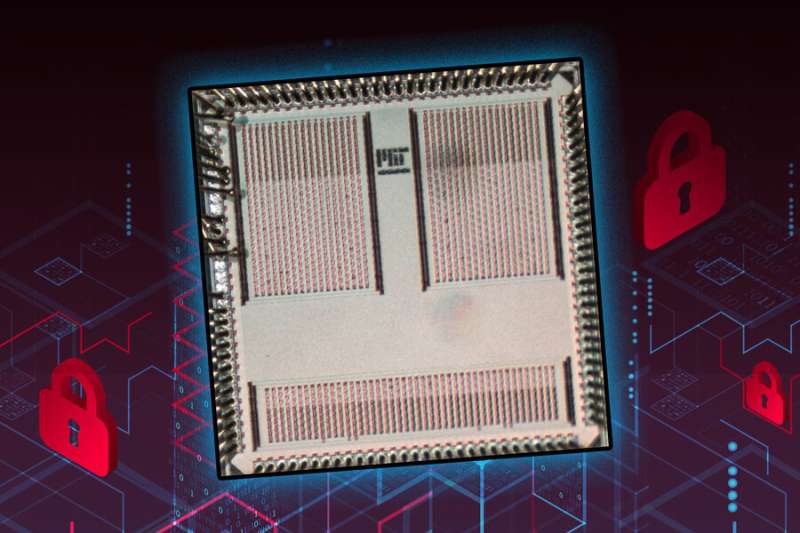

Los investigadores del MIT desarrollaron un chip de circuito integrado específico de la aplicación (ASIC), que se muestra aquí, que se puede implementar en un dispositivo de Internet de las cosas para defenderse de los ataques de canal lateral basados en energía. Crédito: Instituto de Tecnología de Massachusetts

Es posible que varios programas que se ejecutan en la misma computadora no puedan acceder directamente a la información oculta de los demás, pero debido a que comparten el mismo hardware de memoria, un programa malicioso podría robar sus secretos a través de un «ataque de canal lateral de sincronización de memoria».

Este programa malicioso nota retrasos cuando intenta acceder a la memoria de una computadora, porque el hardware se comparte entre todos los programas que usan la máquina. Luego puede interpretar esos retrasos para obtener los secretos de otro programa, como una contraseña o clave criptográfica.

Una forma de prevenir este tipo de ataques es permitir que solo un programa use el controlador de memoria a la vez, pero esto ralentiza drásticamente el cálculo. En cambio, un equipo de investigadores del MIT ha ideado un nuevo enfoque que permite que continúe el intercambio de memoria al tiempo que proporciona una fuerte seguridad contra este tipo de ataque de canal lateral. Su método puede acelerar los programas en un 12 por ciento en comparación con los esquemas de seguridad más modernos.

Además de brindar una mejor seguridad y permitir un cómputo más rápido, la técnica podría aplicarse a una variedad de diferentes ataques de canal lateral que apuntan a los recursos informáticos compartidos, dicen los investigadores.

«Hoy en día, es muy común compartir una computadora con otros, especialmente si está realizando cálculos en la nube o incluso en su propio dispositivo móvil. Se está compartiendo mucho de este recurso. A través de estos recursos compartidos, un atacante puede buscar incluso información muy detallada», dice la autora principal Mengjia Yan, profesora asistente de Homer A. Burnell Career Development de Ingeniería Eléctrica y Ciencias de la Computación (EECS) y miembro del Laboratorio de Ciencias de la Computación e Inteligencia Artificial (CSAIL).

Los coautores principales son los estudiantes graduados de CSAIL Peter Deutsch y Yuheng Yang. Los coautores adicionales incluyen a Joel Emer, profesor de práctica en EECS, y los estudiantes graduados de CSAIL Thomas Bourgeat y Jules Drean. La investigación se presentará en la Conferencia Internacional sobre Soporte Arquitectónico para Lenguajes de Programación y Sistemas Operativos.

Comprometidos con la memoria

Uno puede pensar en la memoria de una computadora como una biblioteca y el controlador de memoria como la puerta de la biblioteca. Un programa necesita ir a la biblioteca para recuperar información almacenada, por lo que ese programa abre la puerta de la biblioteca muy brevemente para entrar.

Hay varias formas en que un programa malicioso puede explotar la memoria compartida para acceder a información secreta. Este trabajo se centra en un ataque de contención, en el que un atacante necesita determinar el instante exacto en el que el programa víctima atraviesa la puerta de la biblioteca. El atacante hace eso tratando de usar la puerta al mismo tiempo.

«El atacante está hurgando en el controlador de memoria, la puerta de la biblioteca, para decir ‘¿está ocupado ahora?’ Si se bloquean porque la puerta de la biblioteca ya se está abriendo, porque el programa víctima ya está usando el controlador de memoria, se retrasarán. Darse cuenta de ese retraso es la información que se está filtrando”, dice Emer.

Para evitar ataques de contención, los investigadores desarrollaron un esquema que «da forma» a las solicitudes de memoria de un programa en un patrón predefinido que es independiente de cuándo el programa realmente necesita usar el controlador de memoria. Antes de que un programa pueda acceder al controlador de memoria y antes de que pueda interferir con la solicitud de memoria de otro programa, debe pasar por un «formulador de solicitudes» que utiliza una estructura gráfica para procesar las solicitudes y enviarlas al controlador de memoria en un horario fijo. Este tipo de gráfico se conoce como gráfico acíclico dirigido (DAG), y el esquema de seguridad del equipo se llama DAGguise.

engañar a un atacante

Usando ese cronograma rígido, a veces DAGguise retrasará la solicitud de un programa hasta la próxima vez que se le permita acceder a la memoria (de acuerdo con el cronograma fijo) o, a veces, enviará una solicitud falsa si el programa no necesita acceder a la memoria en el próximo intervalo de programación.

«A veces, el programa tendrá que esperar un día más para ir a la biblioteca y, a veces, se irá cuando realmente no lo necesite. Pero al hacer este patrón muy estructurado, puede ocultarle al atacante lo que realmente está haciendo». Estos retrasos y estas solicitudes falsas son lo que garantiza la seguridad», dice Deutsch.

DAGguise representa las solicitudes de acceso a la memoria de un programa como un gráfico, donde cada solicitud se almacena en un «nodo» y los «bordes» que conectan los nodos son dependencias de tiempo entre solicitudes. (La solicitud A debe completarse antes que la solicitud B). Los bordes entre los nodos, el tiempo entre cada solicitud, son fijos.

Un programa puede enviar una solicitud de memoria a DAGguise siempre que lo necesite, y DAGguise ajustará el tiempo de esa solicitud para garantizar siempre la seguridad. No importa cuánto tiempo lleve procesar una solicitud de memoria, el atacante solo puede ver cuándo se envía realmente la solicitud al controlador, lo que ocurre en un horario fijo.

Esta estructura gráfica permite compartir dinámicamente el controlador de memoria. DAGguise puede adaptarse si hay muchos programas que intentan usar la memoria a la vez y ajustar la programación fija en consecuencia, lo que permite un uso más eficiente del hardware de memoria compartida sin dejar de mantener la seguridad.

Un impulso de rendimiento

Los investigadores probaron DAGguise simulando cómo funcionaría en una implementación real. Constantemente enviaban señales al controlador de memoria, que es como un atacante intentaría determinar los patrones de acceso a la memoria de otro programa. Verificaron formalmente que, ante cualquier intento posible, no se filtraron datos privados.

Luego usaron una computadora simulada para ver cómo su sistema podría mejorar el rendimiento, en comparación con otros enfoques de seguridad.

«Cuando agrega estas características de seguridad, se ralentizará en comparación con una ejecución normal. Pagará por esto en rendimiento», explica Deutsch.

Si bien su método fue más lento que una implementación insegura de referencia, en comparación con otros esquemas de seguridad, DAGguise condujo a un aumento del 12 por ciento en el rendimiento.

Con estos alentadores resultados en la mano, los investigadores quieren aplicar su enfoque a otras estructuras computacionales que se comparten entre programas, como las redes en chip. También están interesados en usar DAGguise para cuantificar cuán amenazantes pueden ser ciertos tipos de ataques de canal lateral, en un esfuerzo por comprender mejor las compensaciones de rendimiento y seguridad, dice Deutsch.

Los ingenieros construyen un chip de bajo consumo de energía que puede evitar que los piratas informáticos extraigan información oculta de un dispositivo inteligente

Esta historia se vuelve a publicar por cortesía de MIT News (web.mit.edu/newsoffice/), un sitio popular que cubre noticias sobre investigación, innovación y enseñanza del MIT.

Citación: Una técnica de seguridad para engañar a los posibles atacantes cibernéticos (23 de febrero de 2022) consultado el 23 de febrero de 2022 en https://techxplore.com/news/2022-02-technique-would-be-cyber.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.