Las amenazas de ciberseguridad de hoy continúan encontrando formas de volar y permanecer fuera del radar. Los ciberdelincuentes utilizan malware polimórfico porque un ligero cambio en el código binario o la secuencia de comandos podría permitir que dichas amenazas eviten la detección por parte del software antivirus tradicional. Los actores de amenazas personalizan sus productos específicamente para sus organizaciones objetivo para aumentar sus posibilidades de ingresar y moverse lateralmente a través de una red corporativa completa, exfiltrar datos y dejar poco o ningún rastro. La economía sumergida está plagada de creadores de malware, versiones troyanizadas de aplicaciones legítimas y otras herramientas y servicios que permiten a los operadores de malware implementar malware altamente evasivo.

A medida que la cantidad de amenazas que se observan en la naturaleza continúa aumentando exponencialmente, la evolución continua y la innovación de sus tácticas de evasión crean un escenario en el que la mayoría de los programas maliciosos solo se ven una vez. Por lo tanto, en el panorama de amenazas actual, las soluciones de seguridad ya no deberían limitarse a la cantidad de malware único que pueden detectar. En su lugar, deben ofrecer soluciones duraderas que puedan defenderse de los ataques existentes y futuros. Esto requiere una visibilidad completa de las amenazas, junto con la capacidad de procesar grandes cantidades de datos. Microsoft 365 Defender proporciona dicha capacidad utilizando su óptica de dominio cruzado y la transformación de datos en información de seguridad procesable a través de aplicaciones innovadoras de inteligencia artificial y metodologías de aprendizaje automático.

Anteriormente discutimos cómo aplicamos el aprendizaje profundo para detectar PowerShell malicioso, explorar nuevos enfoques para clasificar el malware y detectar amenazas a través de la fusión de señales de comportamiento. En esta publicación de blog, discutimos un nuevo enfoque que combina el aprendizaje profundo con el hash difuso. Este enfoque utiliza hashes difusos como entrada para identificar similitudes entre archivos y determinar si una muestra es maliciosa o no. Luego, una metodología de aprendizaje profundo inspirada en el procesamiento del lenguaje natural (NLP) identifica mejor las similitudes que realmente importan, mejorando así la calidad de detección y la escala de implementación.

Este modelo tiene como objetivo mejorar la precisión general de la clasificación de malware y continuar cerrando la brecha entre la liberación de malware y su eventual detección. Puede detectar y bloquear malware a primera vista, una capacidad fundamental para defenderse de una amplia gama de amenazas, incluidos ciberataques sofisticados.

Estudio de caso: nuevo malware GoldMax bloqueado a primera vista

En marzo de este año, Microsoft 365 Defender bloqueó con éxito un archivo que luego sería confirmado como una variante del GoldMax malware. GoldMax, una puerta trasera de comando y control que persiste en las redes como una tarea programada que se hace pasar por software de administración de sistemas, es parte de las herramientas, tácticas y procedimientos (TTP) de NOBELIUM, el actor de amenazas detrás de los ataques contra SolarWinds en diciembre de 2020.

Microsoft pudo defender proactivamente a sus clientes de esta variante GoldMax recién descubierta porque aprovechó dos tecnologías principales: el hash difuso, que sirve como entrada, y las técnicas de aprendizaje profundo inspiradas en la PNL y la visión por computadora, entre otras.

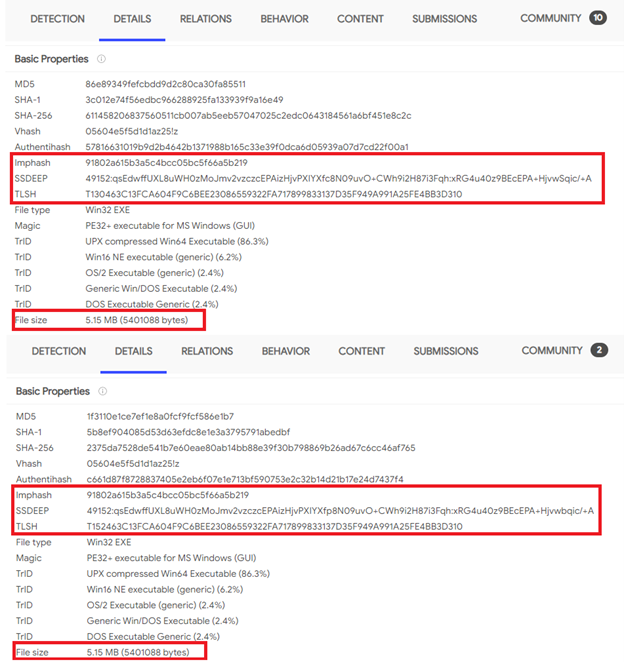

La primera muestra de GoldMax, que Microsoft detecta como Trojan: Win64 / GoldMax.A! Dha, fue enviado por primera vez en VirusTotal en septiembre de 2020. Si bien se confirmó que el nuevo archivo era una variante GoldMax en junio de 2021, o tres meses después de que Microsoft lo bloqueó por primera vez, comenzamos a defender a los clientes tan pronto como lo vimos. Como se ve en las capturas de pantalla a continuación, los hash TLSH y SSDEP del nuevo archivo (los hash difusos expuestos en VirusTotal) son observablemente similares a la primera variante GoldMax. Ambos archivos también tienen el ImpHash exacto y el tamaño de archivo, lo que respalda aún más nuestra conclusión inicial de que el segundo archivo también es parte de la familia GoldMax.

Figura 1. Propiedades de archivo de la primera variante GoldMax (arriba) y el nuevo archivo detectado en marzo (abajo) (de VirusTotal)

En las siguientes secciones, discutimos los hashes difusos y cómo los usamos junto con el aprendizaje profundo para detectar amenazas nuevas y desconocidas.

Comprender los hashes difusos

Hashing se ha convertido en una técnica esencial en la literatura de investigación de malware y más allá porque su salida (hashes) se usa comúnmente como sumas de verificación o identificadores únicos. Por ejemplo, es una práctica común usar hash criptográfico SHA-256 para consultar una base de datos de conocimiento como VirusTotal para determinar si un archivo es malicioso o no. Los primeros productos antivirus funcionaban de esta manera antes de que existieran las firmas antivirus.

Sin embargo, para identificar o detectar malware similar, el hash criptográfico tradicional plantea un desafío debido a su propiedad inherente denominada difusión criptográfica, cuya finalidad es ocultar la relación entre la entidad original y el hash para que estas sigan considerándose funciones unidireccionales. Con esta propiedad, incluso un cambio mínimo en la entidad original, en este caso, un archivo, produce un hash no detectado radicalmente diferente.

A continuación se muestran capturas de pantalla que ilustran este principio. El cambio de palabra en el archivo de texto y el cambio resultante en el hash MD5 representan el efecto de los cambios en el contenido binario de otros archivos:

Figura 2. Ejemplo de hash criptográfico

Hash difuso rompe la difusión criptográfica antes mencionada mientras sigue ocultando la relación entre entidad y hash. Al hacerlo, este método proporciona hashes resultantes similares cuando se proporcionan entradas similares. El hash difuso es la clave para encontrar nuevo malware que mira como algo que hemos visto anteriormente.

Al igual que los hash criptográficos, existen varios algoritmos para calcular un hash difuso. Algunos ejemplos son Nilsimsa, TLSH, SSDEEP o sdhash. Utilizando el ejemplo de archivos de texto anterior, a continuación se muestra una captura de pantalla de sus hashes SSDEEP. Tenga en cuenta cuán observablemente similares son estos hash porque solo hay una diferencia de una palabra en el texto:

Figura 3. Ejemplo de hash difuso

El principal beneficio de los hashes difusos es la similitud. Dado que estos valores hash se pueden calcular en varias partes o en la totalidad de un archivo, podemos centrarnos en secuencias hash que sean similares entre sí. Esto es importante para determinar la malicia de un archivo no detectado previamente y para clasificar el malware según el tipo, la familia, el comportamiento malicioso o incluso el actor de amenaza relacionado.

Hashes difusos como «lenguaje natural» para el aprendizaje profundo

El aprendizaje profundo en sus muchas aplicaciones ha sido recientemente notable en el modelado del lenguaje humano natural. Por ejemplo, arquitecturas convolucionales, arquitecturas recursivas como Unidades recurrentes cerradas (GRU) o Redes de memoria a corto plazo (LSTM) y, más recientemente, las redes basadas en la atención, como todas las variantes de Transformadores se ha demostrado que son lo último en abordar tareas del lenguaje humano como el análisis de sentimientos, la respuesta a preguntas o la traducción automática. Como tal, exploramos si se pueden aplicar técnicas similares a lenguajes de computadora como el código binario, con el hash difuso como un paso intermedio para reducir la complejidad de la secuencia y la longitud del espacio original. Descubrimos que los segmentos de hashes difusos podrían tratarse como «palabras» y algunas secuencias de tales palabras podrían indicar malicia.

Descripción general de la arquitectura e implementación a escala

Un enfoque de aprendizaje profundo común al tratar con palabras es usar incrustaciones de palabras. Sin embargo, debido a que los hashes difusos no son exactamente un lenguaje natural, no podríamos simplemente usar modelos previamente entrenados. En cambio, necesitábamos entrenar nuestras incorporaciones desde cero para identificar indicadores maliciosos.

Una vez con estas incorporaciones, intentamos hacer la mayoría de las cosas con una red neuronal profunda del lenguaje. Exploramos diferentes arquitecturas utilizando técnicas estándar de la literatura, exploramos convoluciones sobre estas incrustaciones, intentamos con perceptrones multicapay probé modelos secuenciales tradicionales (como LSTM y GRU antes mencionados) y redes basadas en la atención (Transformers).

Figura 4. Descripción general de la arquitectura del modelo de aprendizaje profundo mediante hashes difusos

Obtuvimos resultados bastante buenos con la mayoría de las técnicas. Sin embargo, para implementar y habilitar este modelo en Microsoft 365 Defender, analizamos otros factores como los tiempos de inferencia y la cantidad de parámetros en la red. El tiempo de inferencia descartó los modelos secuenciales porque, aunque eran los mejores en términos de precisión o recuperación, son los más lentos para ejecutar la inferencia. Mientras tanto, los Transformers con los que experimentamos también dieron excelentes resultados, pero tenían varios millones de parámetros. Dichos parámetros serán demasiado costosos de implementar a gran escala.

Eso nos dejó con el enfoque convolucional y el perceptrón multicapa. El perceptrón arrojó resultados ligeramente mejores entre estos dos porque la adyacencia espacial intrínsecamente proporcionada por los filtros convolucionales no captura adecuadamente la relación entre las incrustaciones.

Una vez que llegamos a una arquitectura viable, utilizamos las herramientas modernas disponibles para nosotros que Microsoft continúa ampliando. Nosotros usamos Capacidades de la GPU de Azure Machine Learning para entrenar estos modelos a escala, luego exportarlos a Intercambio de redes neuronales abiertas (ONNX), lo que nos brindó el rendimiento adicional que necesitábamos para ponerlo en funcionamiento a escala en Microsoft Defender Cloud.

Hashes difusos de aprendizaje profundo: buscando las similitudes que importan

Una pregunta que surge de un enfoque como este es: ¿por qué utilizar el aprendizaje profundo?

Agregar el aprendizaje automático nos permite aprender qué similitudes en los hashes difusos importan y cuáles no. Además, agregar aprendizaje profundo y capacitación sobre grandes cantidades de datos aumenta la precisión de la clasificación de malware y nos permite comprender los pequeños matices que diferencian el software legítimo de su malware o versiones troyanizadas.

Un enfoque de aprendizaje profundo también tiene sus beneficios inherentes, uno de los cuales es la creación de grandes preentrenamientos en cantidades masivas de datos. Luego, se puede reutilizar este modelo para diferentes clasificaciones, agrupaciones y otros escenarios mediante el uso de sus propiedades de aprendizaje de transferencia. Esto es similar a cómo la PNL moderna aborda las tareas del lenguaje, como cómo GPT3 de OpenAI resuelve la pregunta respondiendo.

Otro beneficio inherente del aprendizaje profundo es que no es necesario volver a entrenar el modelo desde cero. Dado que los nuevos datos fluyen constantemente hacia Microsoft Defender Cloud, podemos ajustar el modelo con estos datos entrantes para adaptarnos y responder rápidamente a un panorama de amenazas en constante cambio.

Conclusión: Continuar aprovechando el inmenso potencial del aprendizaje profundo en seguridad

El aprendizaje profundo continúa brindando oportunidades para mejorar significativamente la detección de amenazas. El enfoque de aprendizaje profundo que se analiza en esta entrada de blog es solo una de las formas en que en Microsoft aplicamos el aprendizaje profundo en nuestras tecnologías de protección para detectar y bloquear amenazas evasivas. Los científicos de datos, los expertos en amenazas y los equipos de productos trabajan juntos para crear soluciones basadas en inteligencia artificial y experiencias de investigación.

Al tratar los hashes difusos como «palabras» y no como simples códigos, demostramos que las técnicas del lenguaje natural en el aprendizaje profundo son métodos viables para resolver los desafíos actuales en el panorama de amenazas. Este cambio de perspectiva presenta diferentes posibilidades en la innovación en ciberseguridad que esperamos explorar más a fondo.

Numerosas tecnologías impulsadas por IA como esta permiten a Microsoft 365 Defender analizar automáticamente cantidades masivas de datos e identificar rápidamente malware y otras amenazas. Como mostró el estudio de caso de GoldMax, la capacidad de identificar malware nuevo y desconocido es un aspecto crítico de la defensa coordinada que ofrece Microsoft 365 Defender para proteger a los clientes contra las amenazas más sofisticadas.

Descubra cómo puede detener los ataques a través de la seguridad automatizada entre dominios y la inteligencia artificial integrada con Microsoft 365 Defender.

Edir García Lazo

Equipo de investigación de Microsoft 365 Defender