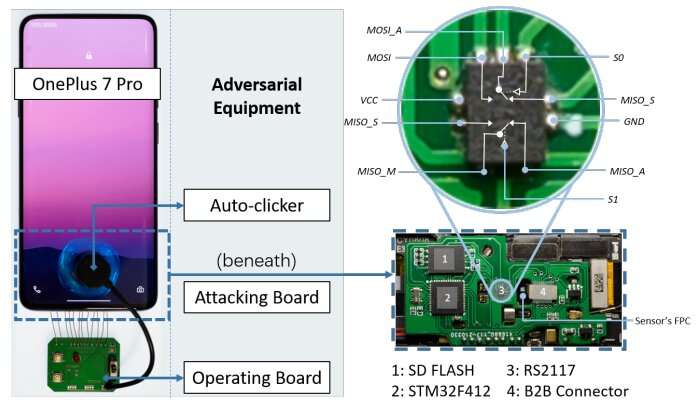

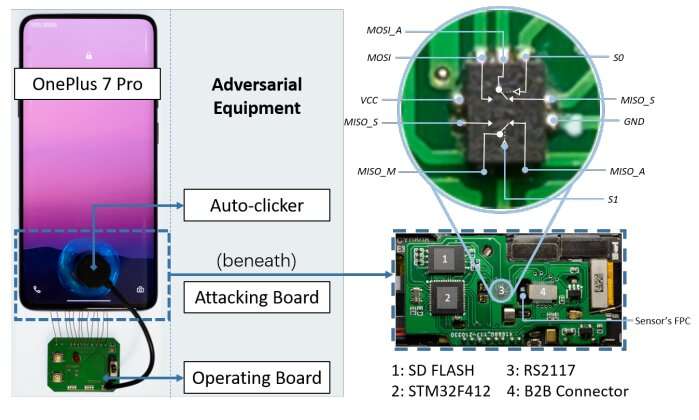

Ejemplo de implementación de un ataque automático de fuerza bruta de huellas dactilares, que utiliza una placa de ataque suprimible, un clicker automático de hardware y una placa operativa opcional. Crédito: arXiv (2023). DOI: 10.48550/arxiv.2305.10791

Investigadores chinos dicen que eludieron con éxito las protecciones de autenticación de huellas dactilares en los teléfonos inteligentes al realizar un ataque de fuerza bruta.

Investigadores de la Universidad de Zhejiang y Tencent Labs aprovecharon las vulnerabilidades de los escáneres de huellas dactilares de los teléfonos inteligentes modernos para organizar su operación de allanamiento, a la que llamaron BrutePrint. Sus hallazgos se publican en el arXiv servidor de preimpresión.

Se anuló una falla en la función Match-After-Lock, que se supone que bloquea la actividad de autenticación una vez que un dispositivo está en modo de bloqueo, para permitir que un investigador continúe enviando una cantidad ilimitada de muestras de huellas dactilares.

La protección inadecuada de los datos biométricos almacenados en la interfaz periférica en serie de los sensores de huellas dactilares permite a los atacantes robar imágenes de huellas dactilares. Las muestras también se pueden obtener fácilmente de conjuntos de datos académicos o de fugas de datos biométricos.

Y una función diseñada para limitar la cantidad de intentos fallidos de coincidencia de huellas dactilares (Cancel-After-Match-Fail (CAMF)) tiene una falla que permitió a los investigadores inyectar un error de suma de verificación que deshabilitaba la protección CAMF.

Además, BrutePrint alteró las imágenes de huellas dactilares obtenidas ilícitamente para que parecieran escaneadas por el dispositivo objetivo. Este paso mejoró las posibilidades de que los escáneres de huellas dactilares consideraran válidas las imágenes.

Todos los dispositivos Android y un dispositivo HarmonyOS (Huawei) probados por los investigadores tenían al menos una falla que permitía los robos. Debido a los mecanismos de defensa más estrictos en los dispositivos IOS, específicamente Apple iPhone SE y iPhone 7, esos dispositivos pudieron resistir los intentos de entrada de fuerza bruta. Los investigadores notaron que los dispositivos iPhone eran susceptibles a las vulnerabilidades CAMF, pero no en la medida en que se pudiera lograr una entrada exitosa.

Para lanzar un robo exitoso, un atacante requiere acceso físico a un teléfono objetivo durante varias horas, una placa de circuito impreso que se puede obtener fácilmente por $ 15 y acceso a imágenes de huellas dactilares.

Las bases de datos de huellas dactilares están disponibles en línea a través de recursos académicos, pero es más probable que los piratas informáticos accedan a volúmenes masivos de imágenes obtenidas a través de filtraciones de datos. Los organismos encargados de hacer cumplir la ley de 18 países anunciaron el mes pasado que habían cerrado un importante mercado ilegal de identidades robadas. Genesis Market, que almacena huellas dactilares digitales y otros datos digitales privados, ofrecía a la venta hasta 80 millones de credenciales.

La seguridad biométrica es una medida de seguridad líder en dispositivos digitales. El reconocimiento facial y de huellas dactilares se considera preferible a las contraseñas y los números PIN, ya que son más difíciles de falsificar, más fáciles de usar (no se requiere memorización) y no se pueden transferir entre usuarios.

Pero además del potencial de ciberataques como BrutePrint, existen otros problemas relacionados con la identificación de huellas dactilares. Las huellas dactilares falsificadas y las huellas residuales que quedan en las pantallas de los dispositivos son una puerta de entrada al abuso.

Un traficante de drogas desafortunado de Liverpool descubrió por las malas que las huellas dactilares se pueden identificar de formas inesperadas. Después de publicar una foto de sí mismo sosteniendo un paquete de una de sus comidas favoritas, queso Stilton, en la mano, la policía vio la foto, rastreó sus huellas dactilares y lo arrestó después de vincular las huellas con delitos.

La biometría también tiene un control sobre el cine. Películas como «The Spy Who Dumped Me», «The Equalizer 2» y «Death Wish» muestran de manera humorística y macabra a personas que usan, e incluso cortan, los dedos de personas muertas para acceder a los teléfonos.

Por supuesto, eso solo funciona en Hollywood. Los escáneres de huellas dactilares de hoy en día no solo confirman los patrones de la piel, sino que también detectan y requieren la presencia de tejido vivo que reside en las capas inferiores de la piel, así como ligeras cargas eléctricas que recorren el cuerpo de todos nosotros, pero solo cuando estamos vivos… y nuestros dedos están unidos.

Los investigadores de la Universidad de Zhejiang dijeron que «la amenaza sin precedentes» que descubrieron requiere reforzar las protecciones del sistema operativo y una mayor cooperación entre los fabricantes de teléfonos inteligentes y sensores de huellas dactilares para abordar las vulnerabilidades existentes.

Más información:

Yu Chen et al, BrutePrint: exponer la autenticación de huellas dactilares de teléfonos inteligentes a un ataque de fuerza bruta, arXiv (2023). DOI: 10.48550/arxiv.2305.10791

© 2023 Ciencia X Red

Citación: El ataque de prueba de fuerza bruta elude la defensa biométrica de Android (22 de mayo de 2023) consultado el 22 de mayo de 2023 en https://techxplore.com/news/2023-05-brute-force-bypasses-android-biometric-defense.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.