|

|

Hoy anunciamos la protección de datos de Amazon CloudWatch Logs, un nuevo conjunto de capacidades para Amazon CloudWatch Logs que aprovechan la coincidencia de patrones y el aprendizaje automático (ML) para detectar y proteger datos de registro confidenciales en tránsito.

Si bien los desarrolladores intentan evitar el registro de información confidencial, como números de seguro social, detalles de tarjetas de crédito, direcciones de correo electrónico y contraseñas, a veces se registra. Hasta hoy, los clientes confiaban en la investigación manual o en soluciones de terceros para detectar y mitigar el registro de información confidencial. Si los datos confidenciales no se redactan durante la ingestión, serán visibles en texto sin formato en los registros y en cualquier sistema posterior que haya consumido esos registros.

Hacer cumplir la prevención en toda la organización es un desafío, por lo que la detección rápida y la prevención del acceso a datos confidenciales en los registros son importantes desde una perspectiva de seguridad y cumplimiento. A partir de hoy, puede habilitar la protección de datos de Amazon CloudWatch Logs para detectar y enmascarar datos de registro confidenciales a medida que se incorporan a CloudWatch Logs o mientras se encuentran en tránsito.

Los clientes de todas las industrias que deseen aprovechar las capacidades nativas de protección de datos pueden beneficiarse de esta característica. Pero, en particular, es útil para las industrias sujetas a regulaciones estrictas que necesitan asegurarse de que no se exponga información personal. Además, los clientes que crean servicios de pago o autenticación donde se puede capturar información personal y confidencial pueden usar esta nueva función para detectar y enmascarar información confidencial a medida que se registra.

Empezando

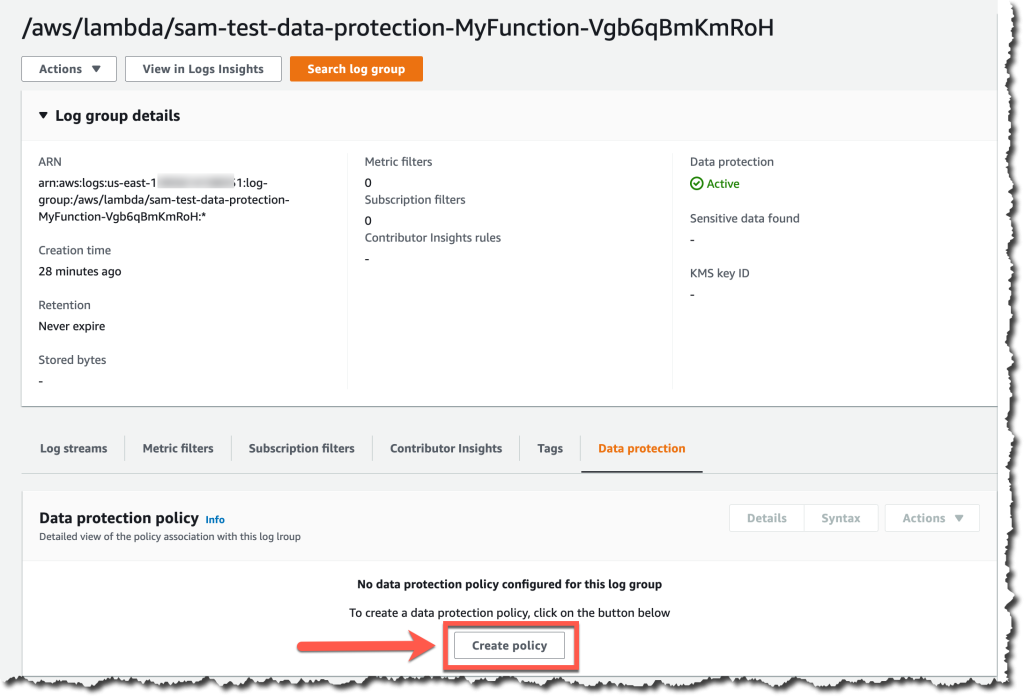

Puede habilitar una política de protección de datos para grupos de registros nuevos o existentes desde la consola de administración de AWS, la interfaz de línea de comandos (CLI) de AWS o AWS CloudFormation. Desde la consola, seleccione cualquier grupo de registro y cree una política de protección de datos en el Protección de Datos pestaña.

Cuando crea la política, puede especificar los datos que desea proteger. Elija entre más de 100 identificadores de datos administrados, que son un repositorio de patrones de datos confidenciales comunes que abarcan información financiera, de salud y personal. Esta característica le brinda total flexibilidad para elegir entre una amplia variedad de identificadores de datos que son específicos para sus casos de uso o región geográfica.

También puede habilitar informes de auditoría y enviarlos a otro registro grupoan Cubo de Amazon Simple Storage Service (Amazon S3) o Amazon Kinesis Firehose. Estos informes contienen un registro detallado de los hallazgos de protección de datos.

Si desea monitorear y recibir notificaciones cuando se detecten datos confidenciales, puede crear una alarma en torno a la métrica LogEventsWithFindings. Esta métrica muestra cuántos hallazgos hay en un grupo de registros en particular. Esto le permite comprender rápidamente qué aplicación está registrando datos confidenciales.

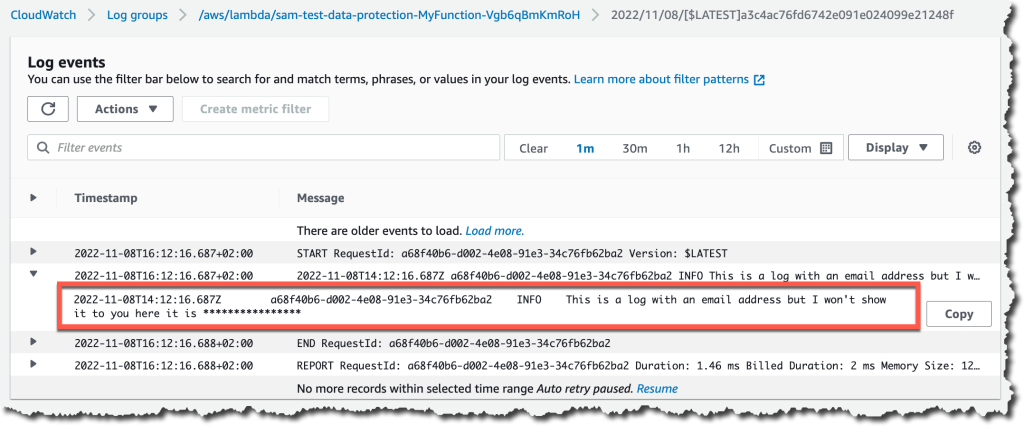

Cuando se registra información confidencial, la protección de datos de CloudWatch Logs la enmascarará automáticamente según su política configurada. Esto está diseñado para que ninguno de los servicios posteriores que consumen estos registros pueda ver los datos desenmascarados. Desde la Consola de administración de AWS, la CLI de AWS o cualquier tercero, la información confidencial de los registros aparecerá enmascarada.

Solo los usuarios con privilegios elevados en su política de IAM (agregar logs:Unmask acción en la política de usuario) puede ver datos no enmascarados en CloudWatch Logs Insights, búsqueda de flujo de registros o a través de las API FilterLogEvents y GetLogEvents.

Puede utilizar la siguiente consulta en CloudWatch Logs Insights para desenmascarar los datos de un grupo de registros en particular:

fields @timestamp, @message, unmask(@message)

| sort @timestamp desc

| limit 20Disponible ahora

La protección de datos está disponible en EE. UU. Este (Ohio), EE. UU. Este (Norte de Virginia), EE. UU. Oeste (Norte de California), EE. UU. Oeste (Oregón), África (Ciudad del Cabo), Asia Pacífico (Hong Kong), Asia Pacífico (Yakarta) ), Asia Pacífico (Mumbai), Asia Pacífico (Osaka), Asia Pacífico (Seúl), Asia Pacífico (Singapur), Asia Pacífico (Sídney), Asia Pacífico (Tokio), Canadá (Central), Europa (Fráncfort), Europa ( Regiones de AWS de Irlanda), Europa (Londres), Europa (Milán), Europa (París), Europa (Estocolmo), Oriente Medio (Baréin) y América del Sur (São Paulo).

El precio de la protección de datos de Amazon CloudWatch Logs se basa en la cantidad de datos que se analizan en busca de información confidencial. Puede consultar la página de precios de CloudWatch Logs para obtener más información sobre los precios de esta función en su región.

Obtenga más información sobre la protección de datos en la Guía del usuario de CloudWatch Logs.

— Marcia