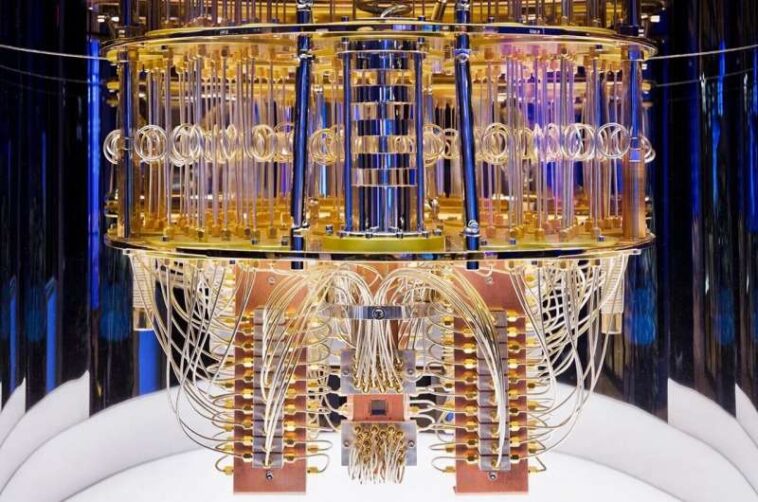

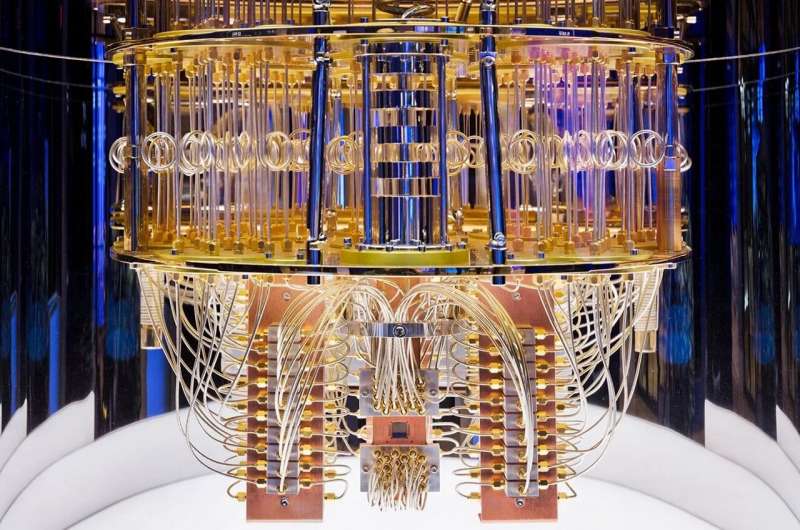

Amenaza para el cifrado actual: las instituciones de investigación y las empresas están desarrollando computadoras cuánticas, como IBM Quantum System One. Tan pronto como las computadoras sean tan poderosas como muchos esperan, podrán descifrar los métodos criptográficos que se usan hoy en día en el tráfico de datos. Es por eso que el Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) ya está trabajando en la estandarización de nuevos métodos de encriptación. Un investigador de Max Planck ha jugado un papel importante en tres de los cuatro candidatos a estandarizar. Crédito: Investigación de IBM

Cada vez que visite un sitio web, envíe un correo electrónico o realice operaciones bancarias en línea en el futuro, en muchos casos se utilizarán algoritmos desarrollados con la participación de investigadores del Instituto Max Planck para la Seguridad y la Privacidad en Bochum y la Universidad Ruhr de Bochum para proteger tu información. El Instituto Nacional Estadounidense de Estándares y Tecnología (NIST) ha anunciado ahora qué métodos criptográficos estandarizará para proteger las comunicaciones de futuros ciberataques informáticos cuánticos. Peter Schwabe, líder de grupo del Instituto Max Planck para la Seguridad y la Privacidad, participó en el desarrollo de tres de los procedimientos seleccionados. La mayoría de los servicios en línea utilizan los métodos estandarizados por NIST.

Para muchas personas, y ciertamente para muchos de los servicios de inteligencia del mundo, la computadora cuántica es una gran promesa. Pero los proveedores de servicios en línea que dependen de intercambios de datos seguros también lo ven como una amenaza. Es cierto que las computadoras cuánticas todavía se están desarrollando, y aún no es previsible cuándo entrarán en servicio las primeras computadoras poderosas de este tipo, pero una cosa es segura, como Peter Schwabe, líder del grupo de investigación en el Instituto Max Planck para Seguridad y Privacy y profesor de la Universidad Radboud Nijmegen explica: «Tan pronto como lleguen las primeras computadoras cuánticas, los protocolos criptográficos actuales, que protegen prácticamente todo el tráfico de datos, quedarán obsoletos porque las computadoras cuánticas podrán resolver los dos problemas matemáticos en los que se basa la criptografía actual». se basan los métodos». Por ejemplo, podrán descomponer cualquier número grande en factores primos en un instante. La criptografía convencional se basa en la factorización de números primos porque las computadoras contemporáneas necesitarían decenas de miles de años para hacer los cálculos necesarios y también consumirían tanta energía como la que el sol envía a la tierra en el mismo período.

Se eligieron cuatro métodos de 69, tres con la participación de Max Planck

Un total de 69 equipos internacionales de la comunidad criptográfica han presentado propuestas de nuevas técnicas criptográficas al NIST para proteger el tráfico de datos contra ataques informáticos cuánticos en el futuro; lo llaman criptografía poscuántica. Después de varias rondas, el NIST ha decidido estandarizar cuatro de estos procedimientos porque, como explica Eike Kiltz, profesor de la Universidad Ruhr de Bochum y portavoz del Clúster de Excelencia en Seguridad Cibernética de Bochum en la era de los adversarios a gran escala: «Proporcionarán una mejor protección para las comunicaciones digitales, porque las computadoras cuánticas socavarían los métodos de encriptación y los sistemas de firma actuales. Estos nuevos algoritmos muestran cuán importante es que los investigadores que trabajan en investigación básica trabajen junto con sus colegas en las ciencias aplicadas para garantizar que nuestros datos estén encriptados de forma segura en el futuro.»

Dos de los métodos seleccionados se utilizan para la autenticación, a saber, los esquemas Sphincs+ y Crystals-Dilithium, en cuyo desarrollo participó Peter Schwabe: «Para la autenticación, una firma en un llamado protocolo de enlace digital garantiza, por ejemplo, que un navegador web es realmente conectado al servidor que dice ser». Peter Schwabe también formó parte del equipo que diseñó Crystals-Kyber e hizo que este método fuera adecuado para su aplicación. Este procedimiento permite el intercambio seguro de claves criptográficas para la comunicación posterior. Entre otros, Schwabe cooperó estrechamente con Eike Kiltz en el desarrollo de Crystals-Dilithium y Crystals-Kyber.

«La criptografía poscuántica se basa en operaciones matemáticas que, dado nuestro estado actual de conocimiento, son casi tan difíciles para las computadoras cuánticas como para las computadoras convencionales. Por ejemplo, tanto el intercambio de claves como los procedimientos de autenticación utilizan funciones hash, es decir, algoritmos que derivar un número pequeño a partir de un número de entrada muy grande, por lo que no es posible determinar el número original a partir del número pequeño, que a menudo se denomina huella digital». Tales funciones hash son un bloque de construcción central para muchas primitivas y es posible construir firmas digitales solo a partir de funciones hash.

La comunidad criptográfica participa en el proceso de selección

Durante el proceso de selección, NIST verificó que los métodos respectivos son seguros en principio, y también si pueden implementarse de manera segura y eficiente y ahora pasará a escribir estándares para los procesos seleccionados. Estos estándares explicarán los conceptos básicos criptográficos y cómo implementarlos, y también formularán pautas para que, por ejemplo, los proveedores de servicios en línea puedan integrarlos en sus aplicaciones con relativamente poco esfuerzo y, lo que es más importante, sin abrir lagunas en salvaguardas de seguridad existentes.

Algunas personas tienen reservas sobre el trabajo del NIST, por temor a que la agencia pueda estandarizar los métodos de encriptación a instancias de la NSA, dejando puertas traseras abiertas para el servicio de inteligencia estadounidense. Como admite Schwabe: «Sabemos con certeza que esto ha sucedido en un caso en el pasado». Pero, agrega, en ese momento el NIST presumiblemente no lo hizo a sabiendas y desde entonces admitió que cometieron un gran error al hacerlo. «A diferencia de los procesos actuales», dice Schwabe, «el proceso con la laguna de puerta trasera no fue presentado en un proceso abierto por académicos, y la comunidad cripto ahora está más involucrada en el proceso de selección. Así que ahora no es solo el NIST el que verifica las posibles vulnerabilidades de seguridad de los métodos disponibles, pero también más o menos toda la comunidad global de criptografía». Y, continúa, «NIST ya ha establecido dos veces un proceso de selección similar para los nuevos estándares de criptografía dos veces como lo hacen ahora para la criptografía poscuántica. Y los métodos que se estandarizaron en estos esfuerzos anteriores han demostrado ser muy seguros y ahora son utilizado en todo el mundo».

Es probable que las autoridades europeas adopten los estándares seleccionados por NIST

Por lo tanto, es de esperar que la decisión tomada por NIST establezca los estándares, al menos para los EE. UU. y Europa. Como dice Eike Kiltz: «El nuevo estándar NIST sin duda se convertirá en uno de los documentos más influyentes en la seguridad de TI». Si bien las autoridades europeas aún están examinando los procedimientos seleccionados por el NIST, como explica Schwabe, la experiencia ha demostrado que, siempre que no encuentren brechas de seguridad, estarán de acuerdo con la evaluación de sus colegas estadounidenses, sobre todo para permitir el intercambio de datos encriptados. entre servicios y programas informáticos ubicados en EE. UU. y la UE, respectivamente. Para Google, Amazon, Apple y prácticamente todas las demás empresas que brindan servicios en línea, la necesidad de comunicarse entre sí es un incentivo para confiar en los métodos de encriptación estandarizados por NIST. “Y, si ocurren vulnerabilidades de seguridad, entonces pueden culpar al NIST”, dice Schwabe, quien cree que el proceso de estandarización podría completarse a fines de 2023.

Pero algunas empresas, como Google e Infineon, ya están probando la criptografía poscuántica junto con los estándares actuales, que son vulnerables a los ataques informáticos cuánticos, y los fabricantes de automóviles también ya están explorando la criptografía poscuántica para asegurarse de que aún podrán actualizarse de manera confiable. el software en sus vehículos actuales en 15 o 20 años sin demasiado esfuerzo. «Nuestra suposición», dice Schwabe, «es que cada vez más servicios utilizarán los nuevos procedimientos una vez que se hayan estandarizado». La esperanza es que los procesos de cifrado que Schwabe y sus colegas han ayudado a desarrollar puedan hacer que la navegación web, el tráfico de correo electrónico y las transacciones bancarias sean aún más seguras, incluso antes de que estén disponibles las primeras computadoras cuánticas.

NIST anuncia los primeros cuatro algoritmos criptográficos resistentes a la cuántica

Citación: El futuro del cifrado (6 de julio de 2022) recuperado el 13 de julio de 2022 de https://techxplore.com/news/2022-07-future-encryption.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.