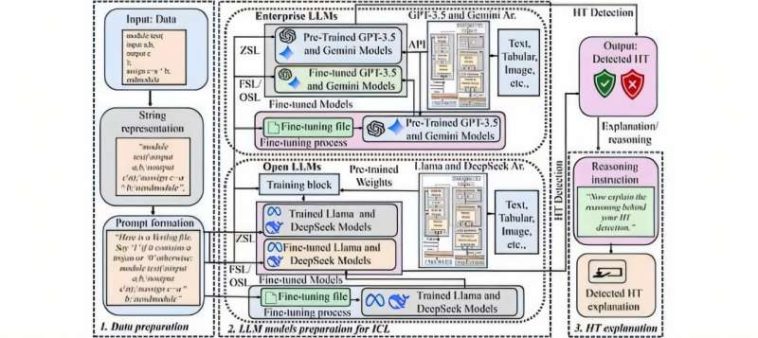

Nuestro marco de explicación y detección de troyanos de hardware propuesto. Crédito: Acceso IEEE (2025). DOI: 10.1109/acceso.2025.3592030

Investigadores de la Universidad de Missouri han utilizado inteligencia artificial para detectar troyanos de hardware ocultos mediante un método con una precisión del 97%.

Desde teléfonos inteligentes hasta dispositivos médicos, los chips de computadora alimentan casi todo lo que utilizamos hoy. Pero oculta en lo más profundo de estos chips, hay una amenaza poco conocida: los troyanos de hardware: modificaciones maliciosas al diseño de un chip que pueden robar datos, debilitar la seguridad y sabotear los sistemas.

Tradicionalmente, la detección de troyanos de hardware ha sido un proceso costoso, complicado y que requiere mucho tiempo. Ahora, investigadores de la Universidad de Missouri están introduciendo un nuevo método impulsado por inteligencia artificial para encontrar estas amenazas más rápido y más fácilmente que antes, dijo Ripan Kumar Kundu, candidato doctoral en la Facultad de Ingeniería de Mizzou.

En un proyecto liderado por Kundu, el equipo de Mizzou está aprovechando los grandes modelos de lenguaje existentes (el mismo tipo de IA que impulsa los chatbots populares) para escanear diseños de chips en busca de amenazas ocultas. El método no sólo identifica líneas de código sospechosas con un 97% de precisión; también explica por qué es malicioso, lo que hace que el proceso sea más transparente.

El proyecto se detalla en el estudio «PEARL: Una detección de troyanos de hardware adaptable y explicable utilizando modelos de lenguaje de gran tamaño empresarial y de código abierto», que se publicado en Acceso IEEE.

«Esa explicación es fundamental porque evita que los desarrolladores tengan que buscar entre miles de líneas de código», dijo Kundu. «Estamos haciendo que el proceso sea más rápido, más claro y más confiable».

El sistema también es flexible: puede ejecutarse en máquinas locales o mediante servicios en la nube, lo que lo hace útil tanto para desarrolladores de código abierto como para grandes empresas. También se puede integrar en procesos de diseño de chips en múltiples industrias, incluidas la electrónica de consumo, la atención médica, las finanzas y la defensa.

Por qué es importante

A diferencia de los virus de software, los troyanos de hardware no se pueden eliminar una vez que se fabrica el chip. No se detectan hasta que un atacante los activa, y los resultados pueden ser devastadores: los dispositivos pueden funcionar mal, filtrar datos confidenciales o incluso alterar los sistemas de defensa nacional.

Debido a que estos chips se diseñan y construyen a través de una cadena de suministro global, se pueden agregar troyanos en casi cualquier etapa de producción, lo que dificulta su identificación. El enfoque de Mizzou ofrece grandes ventajas para las industrias involucradas en este proceso de producción. Al detectar los troyanos a tiempo, las empresas pueden evitar el enorme daño financiero y de reputación que supone descubrirlos más tarde, lo que lleva a costosas retiradas de chips o productos destruidos.

«Estos chips son la base de nuestro mundo digital», dijo Khurram Khalil, candidato a doctorado en la Facultad de Ingeniería de Mizzou y coautor del estudio. «Al combinar el poder de la inteligencia artificial con una explicación comprensible, estamos creando herramientas para proteger esa base en cada paso de la cadena de suministro».

El equipo de Mizzou también está desarrollando formas de reparar chips automáticamente en tiempo real, lo que puede ayudar a prevenir problemas antes de que lleguen a producción. Además, los investigadores ven el potencial de su método para ayudar a proteger otros sistemas críticos, como las redes eléctricas y la infraestructura.

Más información:

Ripan Kumar Kundu et al, PEARL: una detección de troyanos de hardware adaptable y explicable utilizando modelos de lenguaje de gran tamaño empresarial y de código abierto, Acceso IEEE (2025). DOI: 10.1109/acceso.2025.3592030

Citación: El método impulsado por IA ayuda a proteger las cadenas globales de suministro de chips contra las amenazas cibernéticas (2025, 13 de octubre) recuperado el 13 de octubre de 2025 de https://techxplore.com/news/2025-10-ai-powered-method-global-chip.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.