arquitectura

More stories

-

in Apple

Con las nuevas Mac en camino, esto es lo que puede esperar del chip M3 de Apple

Con la presentación del M2 Ultra, que nos trae las actualizaciones de Mac Studio y el Mac Pro, Apple completó su transición lejos de Intel y cerró la familia de procesadores M2. Ahora, todos los ojos están mirando hacia M3. Los informes dicen que Apple ya está probando nuevas computadoras portátiles con la M3 y […] More

-

in Samsung

Samsung ha logrado un mejor rendimiento de 3nm que TSMC: informe

Según los informes, Samsung ha superado a su archirrival TSMC en el rendimiento de fabricación de semiconductores de 3 nm. Según los medios coreanos, la empresa ha alcanzado recientemente una tasa de rendimiento de 3nm del 60 por ciento. Su rival taiwanés solo ha logrado una tasa de rendimiento del 55 por ciento de sus […] More

-

in Amazon

AWS Fargate permite un inicio de contenedor más rápido mediante Seekable OCI | Servicios web de Amazon

Si bien el desarrollo con contenedores se está convirtiendo en una forma cada vez más popular de implementar y escalar aplicaciones, todavía hay áreas en las que se pueden realizar mejoras. Uno de los principales problemas con el escalado de aplicaciones en contenedores es el largo tiempo de inicio, especialmente durante el escalado cuando es […] More

-

in Apple

Guía del comprador de Apple Silicon: todas las diferencias explicadas

Elegir una nueva Mac a menudo implica tener en cuenta los muchos chips de silicio de Apple que se ofrecen ahora, por lo que nuestra guía completa cubre sus generaciones, variaciones, puntos de referencia de rendimiento y perspectivas futuras para ayudarlo a decidir cuál es el mejor para usted. Después de iterar durante más de […] More

-

-

in Amazon

Nueva solución: Clickstream Analytics en AWS para aplicaciones web y móviles | Servicios web de Amazon

A partir de hoy, puede implementar en su cuenta de AWS una solución integral para capturar, ingerir, almacenar, analizar y visualizar los flujos de clics de sus clientes dentro de sus aplicaciones web y móviles (tanto para Android como para iOS). La solución se basa en los servicios estándar de AWS. Esta nueva solución Análisis […] More

-

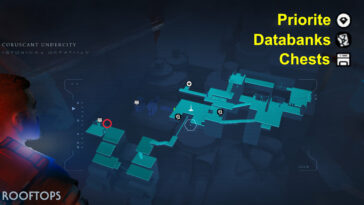

in Hardware

Todos los lugares coleccionables de Coruscant en Star Wars Jedi: Survivor

La adición de Coruscant a la lista de planetas explorables en Star Wars Jedi: Superviviente Fue una sorpresa sin duda, pero bienvenida. Es la capital desde hace mucho tiempo del establecimiento galáctico y una ecumenópolis distópica con extraterrestres de todo tipo repartidos en múltiples niveles de la ciudad. la aventura de Cal en Jedi: sobreviviente […] More

-

in Apple

¿Apple Pay no funciona en una Mac con Touch ID? Aquí están las configuraciones de seguridad para verificar

Uno de los placeres de Touch ID en una computadora portátil Mac es usar Apple Pay sin necesidad de tener un iPhone o iPad a mano para validar una transacción segura con tarjeta de crédito o débito. Esto se extendió a las Mac de la serie M con Magic Keyboard con Touch ID, que permite […] More

-

in Apple

Relleno generativo AI de Photoshop probado en una Mac: partes iguales sorprendentes e irreales

Las palabras “IA generativa” están en boca de todos en este momento. Estas tecnologías pueden crear texto, imágenes o videoclips a partir de indicaciones simples y podrían cambiar el panorama de los medios tal como lo conocemos. Adobe ciertamente cree que la IA generativa merece una mayor investigación, y está poniendo su fuerza de marketing […] More

-

in Xiaomi

Se filtran las especificaciones de la serie Xiaomi 14 y la lista parece prometedora

Las especificaciones de la serie Xiaomi 14 acaban de aparecer y parecen prometedoras. No aparecieron todas las especificaciones, pero aparecieron suficientes detalles para llamar nuestra atención. El hecho de que estas especificaciones fueran compartidas por uno de los informantes chinos más conocidos solo hace que se destaquen más. Las especificaciones de la serie Xiaomi 14 […] More

-

in Hardware

BBCube 3D: Implementación de CPU/GPU y memoria en un enfoque 3D híbrido

La tecnología propuesta utiliza un diseño apilado donde las unidades de procesamiento (xPU) se asientan sobre múltiples capas de memoria interconectadas (DRAM). Al reemplazar los cables con vías de silicona (TSV), las longitudes de las conexiones se pueden acortar, lo que lleva a un mejor rendimiento eléctrico general. Crédito: Instituto de Tecnología de Tokio Una […] More

-

in Seguridad

Los investigadores idean una nueva forma de evaluar los métodos de ciberseguridad

Crédito: Unsplash/CC0 Dominio público Un hacker inteligente puede obtener información secreta, como una contraseña, al observar el comportamiento de un programa de computadora, como cuánto tiempo pasa ese programa accediendo a la memoria de la computadora. Los enfoques de seguridad que bloquean por completo estos «ataques de canal lateral» son tan costosos computacionalmente que no […] More

-

in Amazon

IA generativa con modelos de lenguaje grandes: nuevo curso práctico de DeepLearning.AI y AWS | Servicios web de Amazon

La IA generativa ha conquistado al mundo y estamos empezando a ver la próxima ola de adopción generalizada de IA con el potencial de que cada aplicación y experiencia del cliente se reinventen con IA generativa. La IA generativa le permite crear nuevos contenidos e ideas, incluidas conversaciones, historias, imágenes, videos y música. La IA […] More