Una nueva investigación de la empresa de ciberseguridad Volexity reveló detalles sobre un Ataque altamente sofisticado implementado por un actor de ciberespionaje de habla china llamado StormBamboo.

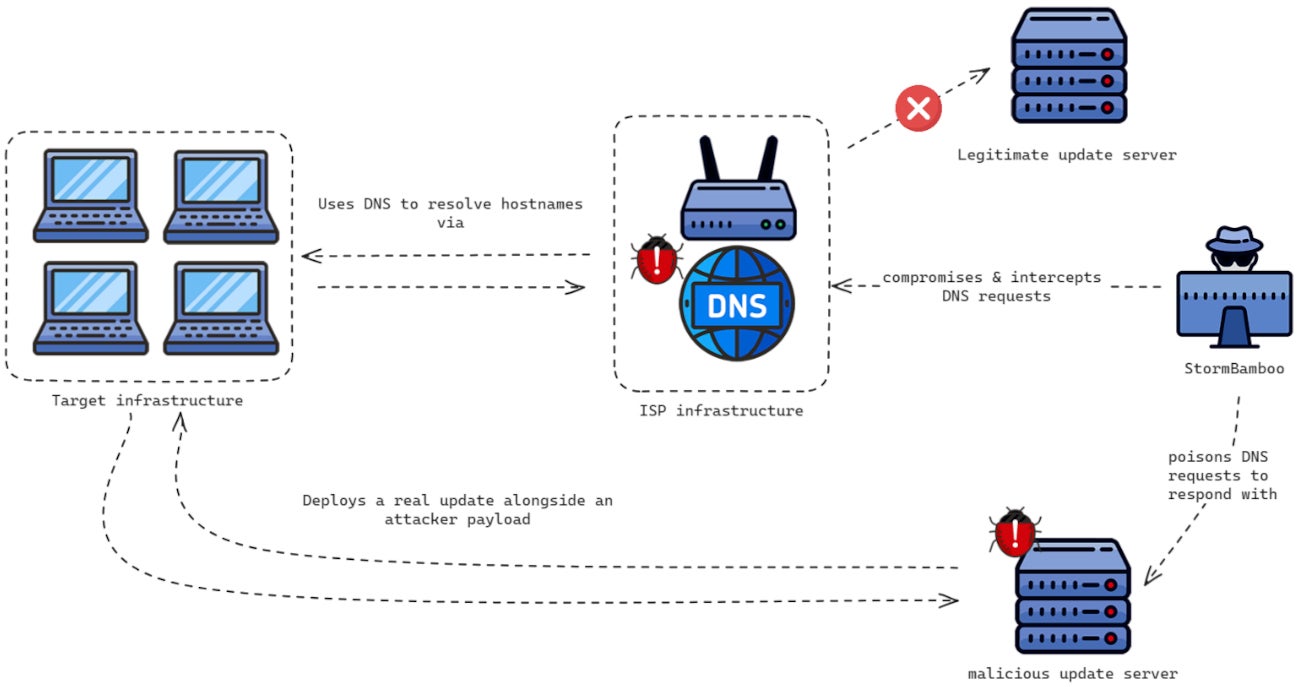

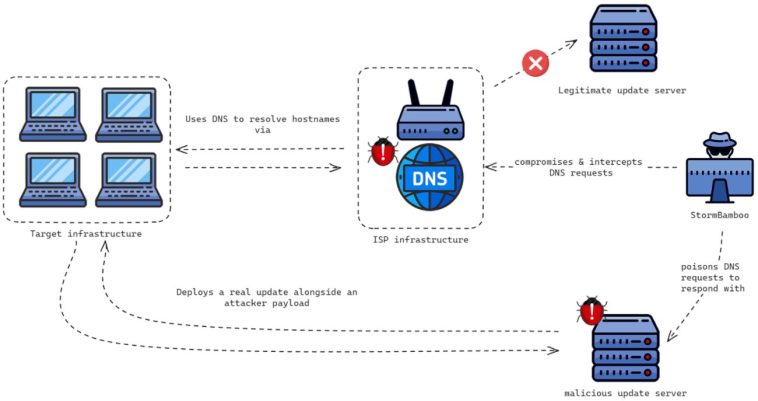

StormBamboo comprometió a un ISP para modificar algunas respuestas de DNS a consultas de sistemas que solicitaban actualizaciones de software legítimas. El ataque afectó a varios proveedores de software. Las respuestas alteradas generaron cargas útiles maliciosas distribuidas por StormBamboo además de los archivos de actualización legítimos. Las cargas útiles estaban dirigidas a los sistemas operativos macOS y Microsoft Windows.

¿Quién es StormBamboo?

StormBamboo, también conocido como Evasive Panda, Daggerfly o Bronze Highland, es un actor de ciberespionaje alineado con China, activo desde al menos 2012. El grupo de habla china ha atacado a muchas organizaciones que se alinean con los intereses chinos en todo el mundo.

A lo largo de los años, el grupo ha atacado a personas de China continental, Hong Kong, Macao y Nigeria. Además, ha atacado a entidades, incluidos gobiernos, del sudeste asiático, el este de Asia, Estados Unidos, India y Australia.

El grupo tiene un largo historial de comprometer infraestructuras legítimas para infectar a sus objetivos con malware personalizado desarrollado para los sistemas operativos Microsoft Windows y macOS. El grupo ha implementado ataques de abrevaderosque consiste en comprometer un sitio web específico para atacar a sus visitantes e infectarlos con malware.

StormBamboo también es capaz de ejecutar ataques a la cadena de suministro, como comprometer una plataforma de software, para infectar discretamente a las personas con malware.

El grupo también es capaz de atacar Androide usuarios.

ISP comprometido, respuestas DNS envenenadas

El actor de amenazas logró comprometer la infraestructura del ISP de un objetivo para controlar las respuestas DNS de los servidores DNS de ese ISP.

Los servidores DNS se encargan principalmente de traducir nombres de dominio a direcciones IP, lo que los lleva al sitio web correcto. Un atacante que controle el servidor puede hacer que los equipos soliciten un nombre de dominio en particular a una dirección IP controlada por el atacante. Esto es exactamente lo que hizo StormBamboo.

Si bien no se sabe cómo el grupo comprometió al ISP, Volexity informó que el ISP se reinició y desconectó varios componentes de su red, lo que detuvo inmediatamente la operación de envenenamiento de DNS.

El atacante intentó alterar las respuestas DNS de varios sitios web diferentes de actualización de aplicaciones legítimas.

VER: Por qué su empresa debería considerar implementar extensiones de seguridad DNS

Paul Rascagneres, investigador de amenazas en Volexity y autor de la publicación, dijo a TechRepublic en una entrevista escrita que la compañía no sabe exactamente cómo los actores de amenazas eligieron al ISP.

“Los atacantes probablemente hicieron alguna investigación o reconocimiento para identificar cuál es el ISP de la víctima”, escribió. “No sabemos si otros ISP se han visto comprometidos; es complicado identificarlo desde el exterior. StormBamboo es un actor de amenazas agresivo. Si este modo de operación les resultó un éxito, podrían usarlo en otros ISP para otros objetivos”.

Se abusa de los mecanismos legítimos de actualización

Este ataque ha afectado a varios proveedores de software.

Una vez que se enviaba una solicitud DNS de los usuarios al servidor DNS comprometido, este respondía con una dirección IP controlada por el atacante que entregaba una actualización real del software, pero con la carga útil de un atacante.

El informe de Volexity mostró que varios proveedores de software que utilizan flujos de trabajo de actualización inseguros estaban preocupados y proporcionó un ejemplo con un software llamado Jugador 5K.

El software comprueba si hay actualizaciones para “YoutubeDL” cada vez que se inicia. La comprobación se realiza solicitando un archivo de configuración, que indica si hay una nueva versión disponible. En caso afirmativo, se descarga desde una URL específica y la ejecuta la aplicación legítima.

Sin embargo, el DNS del ISP comprometido llevará a la aplicación a un archivo de configuración modificado, lo que indica que hay una actualización, pero entrega un paquete YoutubeDL con puerta trasera.

La carga maliciosa es un archivo PNG que contiene malware MACMA o POCOSTICK/MGBot, según el sistema operativo que solicita la actualización. MACMA infecta MacOS, mientras que POCOSTICK/MGBot infecta los sistemas operativos Microsoft Windows.

Cargas útiles maliciosas

POCOSTICK, también conocido como MGBot, es un malware personalizado posiblemente desarrollado por StormBamboo, ya que no ha sido utilizado por ningún otro grupo, según ESETEl malware existe desde 2012 y consta de varios módulos que permiten el registro de teclas, el robo de archivos, la interceptación del portapapeles, la captura de transmisiones de audio, el robo de cookies y de credenciales.

Por el contrario, MACMA permite el registro de teclas, la toma de huellas dactilares del dispositivo de la víctima y la captura de pantalla y audio. También proporciona una línea de comandos al atacante y tiene capacidades de robo de archivos. Google informó inicialmente en 2021 sobre la presencia del malware MACMA, utilizando ataques de tipo watering hole para implementarlo.

El ataque a Google no se atribuyó a un actor de amenazas, pero estaba dirigido contra los visitantes de los sitios web de Hong Kong de un medio de comunicación y un destacado grupo político y laboral pro democracia, según Google. Este ataque coincide con el de StormBamboo.

Volexity también notó similitudes significativas en el código entre la última versión de MACMA y otra familia de malware, GIMMICK, utilizada por Nube de tormenta actor de amenaza.

Por último, en un caso en el que se vio comprometido el dispositivo macOS de una víctima, Volexity vio cómo el atacante implementaba una extensión maliciosa de Google Chrome. El código ofuscado permite al atacante extraer las cookies del navegador a una cuenta de Google Drive controlada por el atacante.

¿Cómo pueden los proveedores de software proteger a los usuarios de las amenazas cibernéticas?

Rascagneres dijo a TechRepublic que Volexity identificó varios mecanismos de actualización inseguros dirigidos desde diferentes programas: 5k Player, Quick Heal, Sogou, Rainmeter, Partition Wizard y Corel.

Al ser consultado sobre cómo proteger y mejorar los mecanismos de actualización a nivel de los proveedores de software, el investigador insiste en que “los editores de software deberían aplicar el mecanismo de actualización HTTPS y comprobar el certificado SSL del sitio web donde se descargan las actualizaciones. Además, deberían firmar las actualizaciones y comprobar esta firma antes de ejecutarlas”.

Para ayudar a las empresas a detectar la actividad de StormBamboo en sus sistemas, Volexity proporciona reglas YARA para detectar las diferentes cargas útiles y recomienda bloquear los indicadores de compromiso de la empresa. proporciona.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

GIPHY App Key not set. Please check settings