Los investigadores de ciberseguridad han descubierto una vulnerabilidad en el protocolo RADIUS, denominada BlastRADIUS. Si bien no hay evidencia de que los actores de amenazas la estén explotando activamente, el equipo solicita que se actualicen todos los servidores RADIUS.

¿Qué es el protocolo RADIUS?

RADIUS, o Remote Authentication Dial-In User Service, es un protocolo de red que proporciona autenticación, autorización y contabilidad centralizadas para los usuarios que se conectan a un servicio de red. Es ampliamente utilizado por proveedores de servicios de Internet y empresas para conmutadores, enrutadores, servidores de acceso, firewalls y productos VPN.

¿Qué es un ataque BlastRADIUS?

Un ataque BlastRADIUS implica que el atacante intercepte el tráfico de red entre un cliente, como un enrutador, y el servidor RADIUS. Luego, el atacante debe manipular el algoritmo de hash MD5 de manera que un paquete de red de acceso denegado se lea como acceso aceptado. Ahora, el atacante puede obtener acceso al dispositivo cliente sin las credenciales de inicio de sesión correctas.

Si bien es bien sabido que MD5 tiene debilidades que permiten a los atacantes generar colisiones o revertir el hash, los investigadores dicen que el ataque BlastRADIUS “es más complejo que simplemente aplicar un antiguo ataque de colisión MD5” y más avanzado en términos de velocidad y escala. Esta es la primera vez que se ha demostrado de manera práctica un ataque MD5 contra el protocolo RADIUS.

¿Quién descubrió la vulnerabilidad BlastFLARE?

Un equipo de investigadores de la Universidad de Boston, Nube de llamasBastionZero, Microsoft Research, Centrum Wiskunde & Informatica y la Universidad de California en San Diego descubrieron por primera vez la vulnerabilidad BlastRADIUS en febrero y notificaron a Alan DeKok, director ejecutivo de InkBridge Networks y experto en RADIUS.

La falla BlastRADIUS, ahora rastreada como CVE-2024-3596 y VU#456537se debe a un “error de diseño fundamental del protocolo RADIUS”, según un anuncio de seguridad del servidor RADIUS FreeRADIUS, mantenido por DeKok. Por lo tanto, no está limitado a un único producto o proveedor.

VER: Cómo utilizar FreeRADIUS para la autenticación SSH

“Los técnicos de red tendrán que instalar una actualización de firmware y reconfigurar esencialmente todos los conmutadores, enrutadores, GGSN, BNG y concentradores VPN en todo el mundo”, dijo DeKok en un presione soltar“Esperamos ver mucha conversación y actividad relacionada con la seguridad RADIUS en las próximas semanas”.

¿Quién se ve afectado por la falla BlastRADIUS?

Los investigadores descubrieron que las implementaciones de RADIUS que utilizan PAP, CHAP, MS-CHAP y RADIUS/UDP a través de Internet se verán afectadas por la falla de BlastRADIUS. Esto significa que los ISP, los proveedores de identidad en la nube, las compañías de telecomunicaciones y las empresas con redes internas están en riesgo y deben tomar medidas rápidas, especialmente si se utiliza RADIUS para inicios de sesión de administrador.

Las personas que usan Internet desde casa no son directamente vulnerables, pero dependen de que su ISP resuelva la falla de BlastRADIUS o, de lo contrario, su tráfico podría dirigirse a un sistema bajo el control del atacante.

Las empresas que utilizan protocolos PSEC, TLS o 802.1X, así como servicios como eduroam o OpenRoaming, se consideran seguras.

¿Cómo funciona un ataque BlastRADIUS?

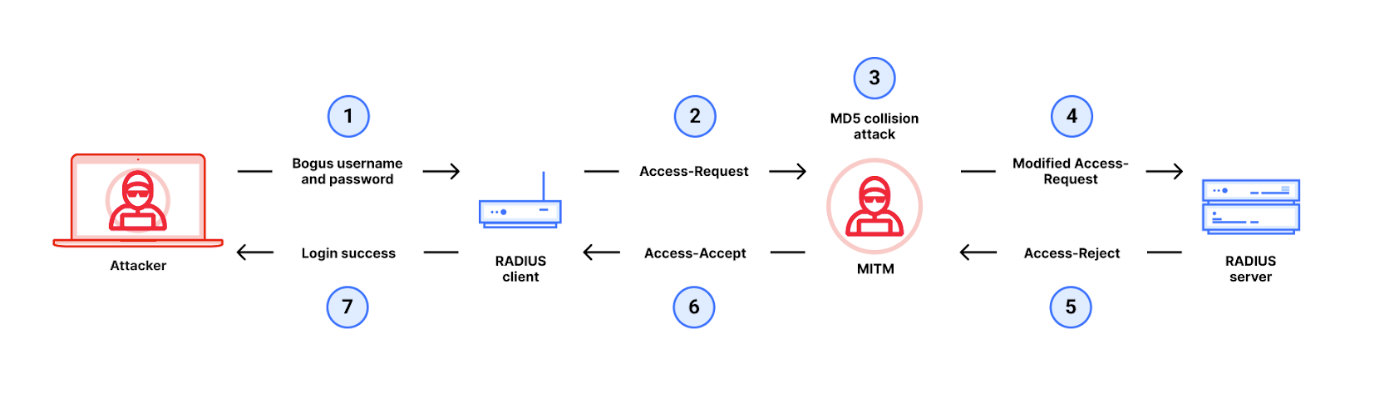

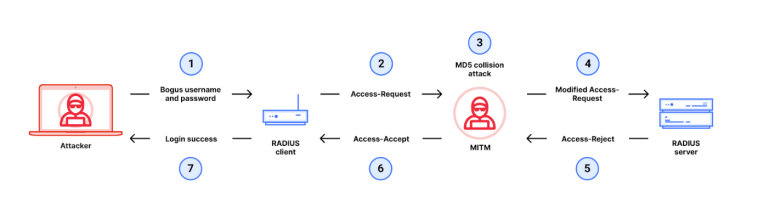

La explotación de la vulnerabilidad permite un ataque de intermediario en el proceso de autenticación RADIUS. Se basa en el hecho de que, en el protocolo RADIUS, algunos paquetes de solicitud de acceso no están autenticados y carecen de controles de integridad.

Un atacante intentará iniciar sesión en el cliente con credenciales incorrectas, lo que generará un mensaje de solicitud de acceso que se enviará al servidor. El mensaje se envía con un valor de 16 bytes denominado «Solicitar autenticador», generado mediante hash MD5.

El autenticador de solicitudes está pensado para que el servidor receptor lo utilice para calcular su respuesta junto con un denominado «secreto compartido» que solo conocen el cliente y el servidor. De este modo, cuando el cliente recibe la respuesta, puede descifrar el paquete utilizando su autenticador de solicitudes y el secreto compartido, y verificar que fue enviado por el servidor de confianza.

Sin embargo, en un ataque BlastRADIUS, el atacante intercepta y manipula el mensaje de solicitud de acceso antes de que llegue al servidor en un ataque de colisión MD5. El atacante agrega datos «basura» al mensaje de solicitud de acceso, lo que garantiza que la respuesta de acceso denegado del servidor también incluya estos datos. Luego, manipula esta respuesta de acceso denegado de manera que el cliente la lea como un mensaje de aceptación de acceso válido, lo que le otorga acceso no autorizado.

Los investigadores de Cloudflare realizaron el ataque en dispositivos RADIUS con un período de espera de cinco minutos. Sin embargo, los atacantes con recursos informáticos sofisticados tienen margen para realizarlo en un tiempo significativamente menor, posiblemente entre 30 y 60 segundos, que es el período de espera predeterminado para muchos dispositivos RADIUS.

“La clave del ataque es que, en muchos casos, los paquetes de solicitud de acceso no tienen verificación de autenticación ni de integridad”, documentación de InkBridge Networks Un atacante puede entonces realizar un ataque de prefijo elegido, que permite modificar la solicitud de acceso para reemplazar una respuesta válida por una elegida por el atacante.

“Aunque la respuesta está autenticada y se ha comprobado su integridad, la vulnerabilidad del prefijo elegido permite al atacante modificar el paquete de respuesta, casi a voluntad”.

Puedes leer un Descripción técnica completa y prueba de concepto de un ataque BlastRADIUS en este PDF.

¿Qué tan fácil es para un atacante explotar la vulnerabilidad BlastRADIUS?

Si bien la falla de BlastRADIUS es generalizada, explotarla no es trivial; el atacante debe poder leer, interceptar, bloquear y modificar los paquetes de red entrantes y salientes, y no existe ningún exploit disponible públicamente al que pueda recurrir. El atacante también debe tener acceso a la red existente, que podría adquirirse aprovechando una organización que envía RADIUS/UDP a través de Internet abierta o comprometiendo parte de la red empresarial.

“Incluso si el tráfico RADIUS está confinado a una parte protegida de una red interna, los errores de configuración o enrutamiento podrían exponer involuntariamente este tráfico”, dijeron los investigadores en un comunicado. Sitio web dedicado a BlastRADIUS“Un atacante con acceso parcial a la red podría aprovechar DHCP u otros mecanismos para hacer que los dispositivos de las víctimas envíen tráfico fuera de una VPN dedicada”.

Además, el atacante debe estar bien financiado, ya que se requiere una cantidad significativa de potencia de computación en la nube para llevar a cabo cada ataque BlastRADIUS. InkBridge Networks afirma en su Preguntas frecuentes sobre BlastRADIUS que tales costos serían “una gota en el océano para los estados-nación que desean atacar a usuarios específicos”.

Cómo pueden protegerse las organizaciones de un ataque BlastRADIUS

Los investigadores de seguridad han proporcionado las siguientes recomendaciones para las organizaciones que utilizan el protocolo RADIUS:

- Instale las últimas actualizaciones en todos los clientes y servidores RADIUS que el proveedor pone a disposición. Se han implementado parches para garantizar que los atributos Message-Authenticator siempre se envíen y sean necesarios para las solicitudes y respuestas. una versión actualizada de FreeRADIUS.

- No intente actualizar todos los equipos RADIUS a la vez, ya que podrían cometerse errores. Lo ideal es concentrarse en actualizar primero los servidores RADIUS.

- Considere usar Herramientas de verificación de InkBridge Networks que evalúan la exposición de un sistema a BlastRADIUS y otros problemas de infraestructura de red.

Se pueden encontrar instrucciones más detalladas para los administradores del sistema en Sitio web de FreeRADIUS.

GIPHY App Key not set. Please check settings