Los ciberatacantes están utilizando una nueva variedad de ransomware denominada ShrinkLocker para atacar computadoras empresariales. Aprovecha la función de cifrado Microsoft BitLocker para cifrar toda la unidad local y eliminar las opciones de recuperación antes de apagar la PC. ShrinkLocker fue descubierto por la empresa de ciberseguridad Kaspersky y los analistas han observado variantes en México, Indonesia y Jordania.

BitLocker se ha utilizado para organizar ataques de ransomware en el pasado, pero esta variedad tiene «características no reportadas anteriormente para maximizar el daño del ataque». Kaspersky dijo en un comunicado de prensa.. ShrinkLocker es único porque puede verificar la versión del sistema operativo Windows de un dispositivo para asegurarse de que habilita las funciones apropiadas de BitLocker, pero se elimina a sí mismo si no puede.

Cristian Souza, especialista en respuesta a incidentes del Equipo Global de Respuesta a Emergencias de Kaspersky, dijo en el comunicado de prensa: “Lo que es particularmente preocupante de este caso es que BitLocker, originalmente diseñado para mitigar los riesgos de robo o exposición de datos, ha sido reutilizado por adversarios para fines maliciosos. termina. Es una cruel ironía que una medida de seguridad se haya convertido en un arma de esta manera”.

¿Quién es vulnerable al ataque ShrinkLocker?

Hasta ahora, ShrinkLocker ha apuntado a empresas de fabricación de acero y vacunas, así como a una entidad gubernamental. Sin embargo, Souza dijo a TechRepublic que «no hay evidencia para creer que este grupo esté apuntando a industrias específicas», ya que las víctimas son de diferentes países y sectores.

Actualmente, BitLocker solo está disponible en las ediciones Pro, Enterprise, Education y Ultimate de los sistemas operativos Windows, pero se incluirá y activará automáticamente en todas las versiones con el lanzamiento de Windows 11 24H2 a finales de este año. Esto aumenta significativamente el alcance potencial de las víctimas de ShrinkLocker.

«Las infecciones por ShrinkLocker pueden ser críticas si la víctima no cuenta con medidas proactivas y reactivas adecuadas», agregó Souza. «Dado que BitLocker es una característica nativa de Windows, cualquier máquina con Windows Vista+ o Server 2008+ podría verse afectada».

¿Cómo funciona ShrinkLocker?

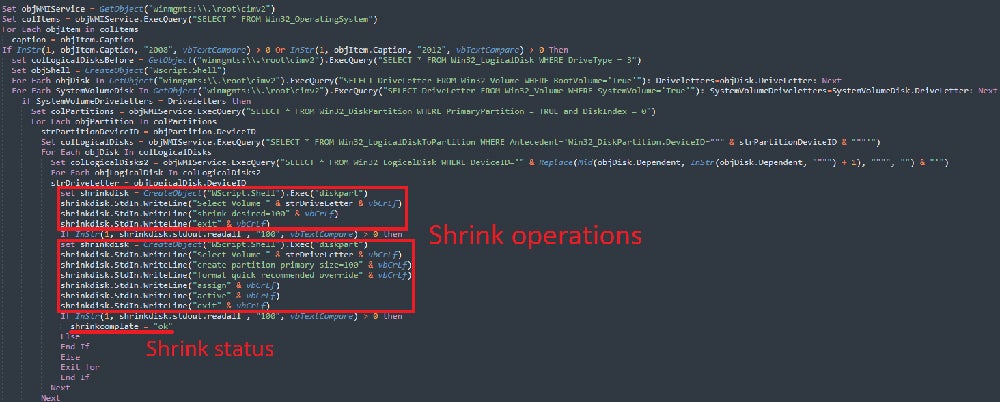

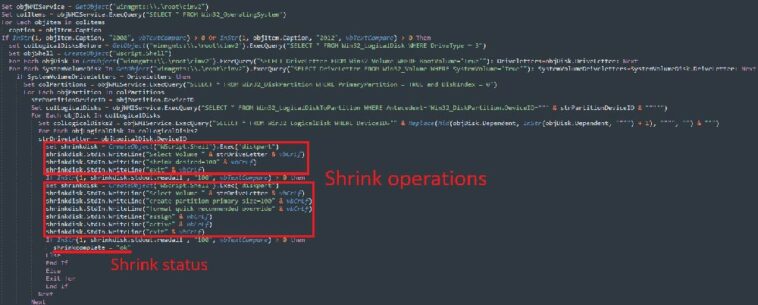

Aunque ShrinkLocker se autoborra después de cifrar el objetivo, los analistas de Kaspersky pudieron descubrir cómo funciona estudiando un script dejado en una unidad de una PC que estaba infectada pero que no tenía BitLocker configurado.

Los atacantes pueden implementar ShrinkLocker en un dispositivo explotando vulnerabilidades sin parches, credenciales robadas o servicios de Internet para obtener acceso a los servidores. Un usuario también puede descargar el script sin querer, por ejemplo, a través de un enlace en un correo electrónico de phishing.

«Una vez que tiene acceso al sistema objetivo, el atacante puede intentar exfiltrar información y finalmente ejecutar el ransomware para cifrar los datos», dijo Souza a TechRepublic.

Una vez que se activa el script, utiliza las extensiones del Instrumental de administración de Windows y la clase Win32_OperatingSystem para consultar información sobre el sistema operativo y el dominio del dispositivo. Si el dispositivo se ejecuta en Windows XP, 2000, 2003 o Vista, o el dominio actual de los objetos consultados no coincide con el destino, el script se elimina solo.

VER: ¿Existe una forma sencilla de recuperar unidades BitLocker cifradas?

Sin embargo, si la PC usa Windows 2008 o anterior, el script pasará a cambiar el tamaño de sus unidades fijas locales. Reduce las particiones que no son de arranque en 100 MB para crear espacio en disco no asignado, razón por la cual se le ha denominado ShrinkLocker. Se crean nuevas particiones primarias en el espacio no asignado y los archivos de inicio se reinstalan para que la víctima pueda reiniciar el sistema con los archivos cifrados.

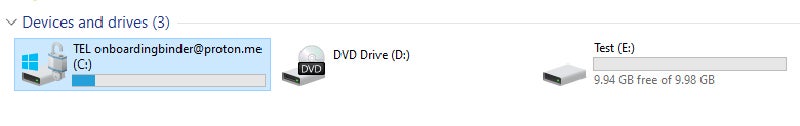

A continuación, el script modifica las entradas del registro de Windows para deshabilitar las conexiones del Protocolo de escritorio remoto y aplicar la configuración de BitLocker, como los requisitos de PIN. Luego cambia el nombre de las particiones de arranque con el correo electrónico del atacante: onboardingbinder[at]protón[dot]yo o conspiracyid9[at]correo de protones[dot]com y reemplaza los protectores de claves BitLocker existentes para evitar la recuperación.

ShrinkLocker crea una nueva clave de cifrado de 64 caracteres mediante la multiplicación aleatoria y el reemplazo de los siguientes elementos:

- Una variable con los números del cero al nueve.

- El pangrama “El veloz zorro marrón salta sobre el perro perezoso”, que contiene todas las letras del alfabeto inglés, en minúsculas y mayúsculas.

- Caracteres especiales.

Luego habilita el cifrado BitLocker en todas las unidades del dispositivo. ShrinkLocker solo cifra la unidad fija local de la PC infectada y no infecta unidades de red que puedan ayudar a evadir la detección.

La clave de 64 caracteres y parte de la información del sistema se envían al servidor del atacante mediante una solicitud HTTP POST a un subdominio generado aleatoriamente de ‘trycloudflare[dot]com.’ Este es un dominio legítimo de CloudFlare que está destinado a ser utilizado por desarrolladores para probar CloudFlare Tunnel sin agregar un sitio al DNS de CloudFlare. Los atacantes lo aprovechan aquí para ocultar su dirección real.

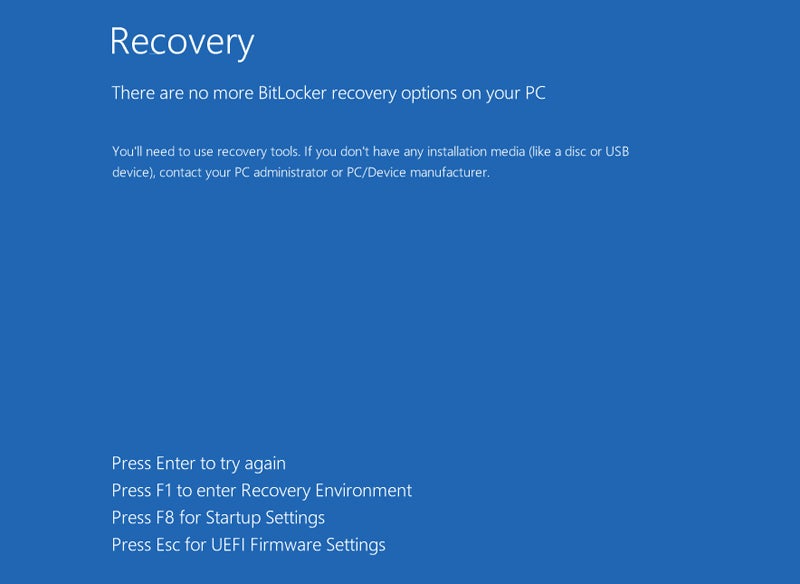

Finalmente, ShrinkLocker autoelimina su script y sus tareas programadas, borra los registros, enciende el firewall y elimina todas las reglas antes de forzar el apagado. Cuando el usuario reinicia el dispositivo, se le presenta la pantalla de recuperación de BitLocker sin opciones de recuperación disponibles: todos los datos de la PC están cifrados, bloqueados y fuera de su alcance.

Las nuevas etiquetas de unidad con el correo electrónico del atacante indican al usuario que se comunique con ellos, lo que implica una demanda de rescate por la clave de descifrado.

en un análisis técnico, los analistas de Kaspersky describen tanto la detección de un ataque ShrinkLocker como el proceso de descifrado como «difíciles». Esto último es particularmente difícil porque el script malicioso contiene variables diferentes para cada sistema afectado.

¿Quién es responsable de los ataques de ShrinkLocker?

Hasta ahora, los expertos de Kaspersky no han podido identificar la fuente de los ataques ShrinkLocker ni dónde se envían las claves de descifrado y otra información del dispositivo. Sin embargo, se puede obtener cierta información sobre los atacantes del script de malware.

Los analistas dijeron que el script, escrito en VBScript, «demuestra que los actores maliciosos involucrados en este ataque tienen un excelente conocimiento de los aspectos internos de Windows».

Las etiquetas que contienen la dirección de correo electrónico del atacante solo se pueden ver si un administrador inicia el dispositivo infectado en un entorno de recuperación o con herramientas de diagnóstico, según pitidocomputadora. Además, a la pantalla de recuperación de BitLocker se le puede agregar una nota personalizada, pero los atacantes eligieron específicamente no crear una.

El hecho de que los atacantes parezcan haber dificultado intencionalmente el contacto con ellos sugiere que sus motivos son la perturbación y la destrucción más que el beneficio financiero.

«Por ahora, sabemos que estamos tratando con un grupo muy capacitado», dijo Souza a TechRepublic. «El malware que pudimos analizar muestra que los atacantes tienen un profundo conocimiento de los componentes internos del sistema operativo y de varias herramientas que viven de la tierra».

¿Cómo pueden las empresas protegerse contra ShrinkLocker?

Kaspersky ofrece los siguientes consejos a las empresas que buscan proteger sus dispositivos de la infección ShrinkLocker:

- Utilice plataformas de protección de terminales sólidas y correctamente configuradas para detectar posibles actividades maliciosas antes del cifrado.

- Implementar detección y respuesta gestionadas para escanear proactivamente en busca de amenazas.

- Asegúrese de que BitLocker tenga una contraseña segura y las claves de recuperación se almacenan en un lugar seguro.

- Limitar los privilegios de usuario al mínimo necesario para realizar su trabajo. De esta manera, ningún personal no autorizado puede habilitar funciones de cifrado o cambiar claves de registro por sí solo.

- Habilitar el registro y monitoreo del tráfico de redcapturando solicitudes GET y POST, ya que los sistemas infectados pueden transmitir contraseñas o claves a los dominios atacantes.

- Monitorear eventos de ejecución de VBScript y PowerShellguardando scripts y comandos registrados en un repositorio externo para retener la actividad incluso si se eliminan registros locales.

- Haz copias de seguridad con frecuenciaguárdelos sin conexión y pruébelos.

¿Cómo se ha atacado a BitLocker en el pasado?

BitLocker ha sido blanco de malos actores en numerosas ocasiones en el pasado, mucho antes de la aparición de ShrinkLocker. En 2021, un hospital en belgica tenía 40 servidores y 100 TB de sus datos cifrados después de que un atacante explotara BitLocker, lo que provocó retrasos en las cirugías y la redirección de pacientes a otras instalaciones.

Al año siguiente, otro atacante atacó uno de los mayores proveedores de carne de Rusia de la misma manera, antes de que Microsoft informara el El gobierno iraní había patrocinado una serie de ataques de ransomware basados en BitLocker que exigía miles de dólares estadounidenses por la clave de descifrado.

GIPHY App Key not set. Please check settings