Borzoo Bonakdarpour, profesor asociado de la Universidad Estatal de Michigan, habla sobre la seguridad del flujo de información mientras dibuja un ejemplo en una pizarra. Crédito: Matt Davenport/MSU

Con gran parte de nuestras vidas almacenadas en línea y en bases de datos digitales, es reconfortante saber que hay investigadores como Borzoo Bonakdarpour de la Universidad Estatal de Michigan.

Bonakdarpour, profesor asociado en el Departamento de Informática e Ingeniería, trabaja para evitar que la información que la gente quiere mantener en privado se filtre al público.

Hablar de filtraciones de datos probablemente recuerde uno (o varios) de los ejemplos bien publicitados de personas que han sido pirateadas a través de estafas de phishing o prácticas de seguridad laxas. Pero Bonakdarpour, ganador de un premio Withrow Teaching Award 2023, se enfoca en un aspecto más sutil de la privacidad de datos que conlleva las mismas apuestas altas.

«Confiamos en que los programadores de computadoras no cometen errores», dijo Bonakdarpour. «Pero siguen siendo humanos, ¿verdad? Cometen errores todo el tiempo. Esto puede introducir errores que son accidentales, pero aún pueden provocar violaciones masivas de seguridad».

Bonakdarpour y su equipo ganaron recientemente una subvención de la Fundación Nacional de Ciencias para desarrollar lo que él llama «ejecutores», programas que pueden detectar y remediar automáticamente esos errores digitales antes de que causen daño.

MSUToday se sentó con Bonakdarpour para conversar sobre ciberseguridad y aprender más sobre su trabajo.

¿Dónde encaja su trabajo en el panorama general de la ciberseguridad?

El proyecto del que estamos hablando es solo un aspecto de la ciberseguridad. Aparte de eso, está la seguridad de la base de datos, la seguridad de la red: hay muchos tipos diferentes de seguridad.

Mi atención se centra en lo que se denomina seguridad del flujo de información y en el desarrollo de algoritmos que puedan verificar la exactitud de los programas informáticos con respecto al flujo de información.

¿Qué es la seguridad del flujo de información?

La seguridad del flujo de información se trata de cómo los secretos pueden filtrarse en canales públicos observables. Déjame darte un pequeño ejemplo.

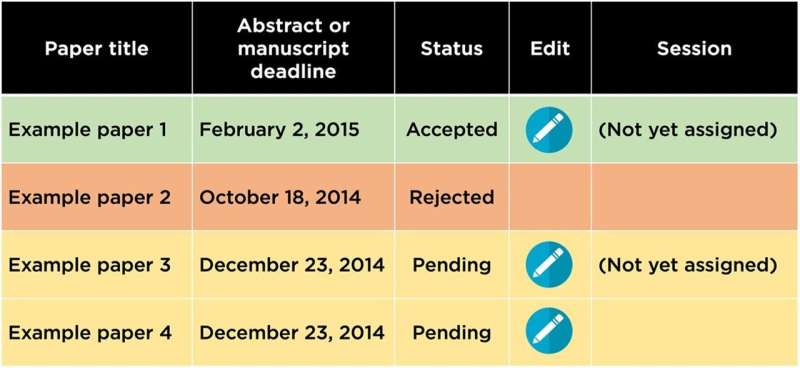

Cuando comencé a estudiar esto, estaba escribiendo documentos para una conferencia con mis alumnos y podía iniciar sesión en el portal de administración de conferencias que mostraba el estado de todas nuestras presentaciones en forma de tabla.

El estado estaba codificado por colores: había un envío «aceptado» que se mostraba en verde, un envío «rechazado» se mostraba en naranja y había dos envíos pendientes que se mostraban en amarillo.

Cada entrada también incluía una columna de «Sesión». Para el papel verde aceptado, esa columna decía «todavía no asignado».

Mirando esa columna para las entradas amarillas, una estaba en blanco, pero la otra decía «todavía no asignado». A partir de eso, podría adivinar que este documento probablemente se marcó internamente como aceptado.

Pero se suponía que esta información era confidencial. No debería haber podido adivinar nada sobre lo que estaba sucediendo internamente mientras estaba pendiente. Tomamos una captura de pantalla de esa tabla y la pusimos en la introducción de uno de nuestros artículos.

Entonces, si bien este ejemplo no es demasiado sensible, demuestra cómo la información puede filtrarse fácilmente de un canal privado a un canal público.

¿Dónde puede encontrar preocupaciones sobre el flujo de información donde hay más en juego?

Hay muchas empresas, desde muy grandes hasta pequeñas, que están prestando atención a la corrección del flujo de información.

Un área que es realmente importante es la de los servicios en la nube. Por ejemplo, Amazon está muy interesado en esto. Si hay un mal flujo de información de usuario a usuario en la nube, eso podría significar un desastre para la empresa.

Borzoo Bonakdarpour de la Universidad Estatal de Michigan está interesado en cómo los errores en los sistemas pueden publicar datos privados. Por casualidad, Bonakdarpour encontró un ejemplo de esto al enviar documentos para presentar en una conferencia. El gráfico anterior proporciona un ejemplo simplificado de lo que vio cuando inició sesión en el portal de gestión de papel de la conferencia. Uno de sus trabajos pendientes en amarillo, del que no debería saber nada, se parecía a un trabajo aceptado, cuya información ya no era secreta. Esto permitió a Bonakdarpour inferir que el documento pendiente también fue aceptado. Crédito: Universidad Estatal de Michigan

Otra gran área es el diseño de hardware. Intel aprendió esto por las malas en 1995 cuando, en ese momento, había un error en el código del procesador Pentium. Tuvieron que recordar todo.

Luego, hace unos años, descubrimos que había diferentes errores en los diseños de los procesadores. Se llamaban Spectre y Meltdown y eran muy famosos porque prácticamente cualquier computadora podía filtrar información.

Las empresas comenzaron a desarrollar parches de software para eso y el problema no es malo ahora, pero muestra cuán sutiles e intrincados pueden ser estos problemas.

¿Puedes dar un ejemplo de cómo puede verse esa sutileza?

Por ejemplo, el tiempo que tarda un programa en ejecutarse puede depender de un valor secreto. Entonces, si ejecuta el programa dos veces, puedo inferir el valor del secreto solo por el tiempo que tarda el programa en ejecutarse cada vez.

Hay un algoritmo para el cifrado, y las primeras implementaciones no pudieron detectar que su clave de cifrado privada determinaba su tiempo de ejecución. Entonces, un atacante podría adivinar su clave de cifrado en función de ese tiempo. La contramedida es que el algoritmo se ejecuta constantemente, sin importar cuál sea la clave, por lo que un atacante no puede adivinarla.

Y los ataques pueden ser aún más sofisticados, como usar la firma de radiación o calor de su procesador para revelar información.

¿Qué está haciendo su laboratorio para ayudar a abordar estas vulnerabilidades?

Estamos desarrollando algoritmos para verificar la corrección de los programas informáticos con respecto al flujo de información, algo así como sacar a los humanos, que pueden introducir errores, fuera del circuito. Estamos trabajando para desarrollar programas que puedan generar automáticamente otros programas que sabemos que son correctos por construcción.

Con nuestra nueva subvención NSF, estamos dando el primer paso. No estamos generando esos programas de alto nivel, pero estamos generando lo que llamamos «ejecutores». Los ejecutores observan lo que entra y sale de su sistema informático, y si detecta que algo no está bien, comienza a solucionarlo.

Es como una red de seguridad, pero más activa. No solo levanta una bandera roja, también trata de corregirla. No corrige el código, ese es otro problema interesante llamado reparación de programas para el que tengo otra propuesta pendiente, pero puede tomar medidas en función de las entradas y salidas.

Te daré una analogía como ejemplo. Imagina que algo sale mal con el semáforo en una intersección. Si hay un problema y ambas direcciones tienen luz verde, puede haber accidentes.

Un ejecutor obligaría a una o ambas luces a ponerse rojas. No necesariamente resuelve el problema de raíz, pero previene un accidente hasta que alguien pueda hacerlo.

¿Tiene algún consejo sobre cómo aquellos de nosotros que no somos expertos en ciberseguridad podemos mantener nuestra información segura?

Esto no está necesariamente relacionado con la seguridad, pero mi opinión personal es que estamos compartiendo demasiada información con las empresas.

Hace dos años, mi esposa buscó colchones en Google para nuestros hijos y al día siguiente recibo anuncios de colchones en Facebook. No hemos declarado que estamos casados en Facebook, pero de alguna manera sabe que estamos conectados.

En realidad, no soy una persona reservada en absoluto, pero creo que deberíamos compartir lo menos posible con estas empresas. Al mismo tiempo, estas empresas y sus servicios tienen instrucciones de privacidad. Tienen perillas y configuraciones que puede ajustar para cuidar su información, así que asegúrese de prestarles atención.

Citación: Preguntas y respuestas: un experto analiza cómo una nueva investigación puede ayudar a proteger los datos privados (14 de junio de 2023) consultado el 14 de junio de 2023 en https://techxplore.com/news/2023-06-qa-expert-discusses-private.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.