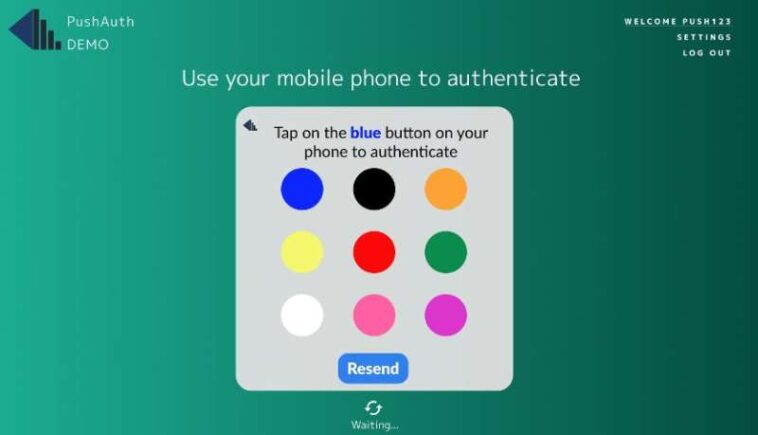

Una de las interacciones que diseñaron los investigadores requeriría que los usuarios presionen el botón del color correcto para aprobar un intento de inicio de sesión. Crédito: Nitesh Saxena, Ingeniería de Texas A&M

Como una capa adicional de seguridad, varios servicios en línea han adoptado sistemas de autenticación de dos factores basados en notificaciones automáticas, mediante los cuales los usuarios deben aprobar los intentos de inicio de sesión a través de un dispositivo móvil. En los sistemas de autenticación actuales, especialmente en el enfoque de «tocar para aprobar», no existe un vínculo explícito que indique la correspondencia entre la sesión del navegador del usuario y la notificación que recibe en su dispositivo. Esta vulnerabilidad puede ser aprovechada por un atacante.

Para abordar este problema, un equipo de investigadores que incluye al Dr. Nitesh Saxena, profesor del Departamento de Ciencias de la Computación e Ingeniería de la Universidad de Texas A&M, ha diseñado métodos nuevos y fáciles de usar para contrarrestar las vulnerabilidades en dos sistemas basados en notificaciones automáticas. -Sistemas de autenticación de factores.

«Los mecanismos que diseñamos tienen una usabilidad similar al método original de autenticación basado en notificaciones automáticas, pero mejoran la seguridad contra ataques de inicio de sesión simultáneos», dijo Saxena. «Si un usuario recibe dos notificaciones, la notificación que corresponde a la sesión del atacante del navegador será diferente. Por lo tanto, el usuario debería poder detectar que algo anda mal y no aceptar la notificación incorrecta».

El artículo del equipo que describe la investigación se publicó en las actas del Simposio Europeo sobre Seguridad y Privacidad (EuroS&P) del Instituto de Ingenieros Eléctricos y Electrónicos de 2021.

Las notificaciones push son mensajes emergentes en los que se puede hacer clic que se envían directamente al dispositivo móvil o de escritorio de un usuario a través de una aplicación instalada. Pueden aparecer en cualquier momento y mostrar varias cosas, como el clima, noticias de última hora, llamadas perdidas o mensajes de texto, recordatorios, etc.

También se pueden utilizar como autenticación de segundo factor (o autenticación sin contraseña), que funciona como una capa adicional de seguridad para proteger las cuentas en línea de los usuarios de los atacantes. Con la autenticación de notificaciones automáticas, se envía una notificación automática directamente a un dispositivo móvil, generalmente un teléfono inteligente, registrado en una cuenta en línea, lo que alerta al usuario de que se está realizando un intento de inicio de sesión. Luego, el usuario puede revisar los detalles de la notificación y aprobar o rechazar la solicitud tocando un botón.

Una de las principales ventajas de este método es que es una forma sencilla de autenticar los intentos de inicio de sesión que no requieren que los usuarios recuerden y administren contraseñas complejas para sus cuentas. En los últimos años, ha habido un fuerte aumento en la adopción de sistemas de autenticación basados en notificaciones automáticas como Duo-Push y Authy. También han sido adoptados comercialmente por importantes empresas de software y servicios como Google, Twitter y varias entidades académicas.

Si bien este método es fundamentalmente más fácil de usar que el método de contraseña de un solo uso, contiene varios riesgos de seguridad, uno de los cuales se denomina ataque de concurrencia, introducido en la investigación de Saxena.

Durante este tipo de ataque, un actor malicioso adquirirá la contraseña de un usuario e iniciará una sesión de inicio de sesión simultáneamente como usuario principal, obteniendo acceso a las credenciales de inicio de sesión del usuario. Si el atacante y el usuario inician sesión simultáneamente, el dispositivo del usuario recibirá dos notificaciones de «presionar para aprobar». Debido a que no existe una diferencia fundamental entre las dos notificaciones, podrían aceptar sin saberlo la notificación del atacante, dándole acceso a información confidencial (banca, escuela, etc.).

Una de las primeras soluciones que desarrollaron los investigadores, que se menciona en su documento del Simposio Europeo sobre Seguridad y Privacidad, consistía en usar un número aleatorio de cuatro dígitos que el usuario tendría que comparar y unir para aceptar la notificación. Sin embargo, con este tipo de enfoque, existe una alta probabilidad de que no lo miren lo suficientemente de cerca y acepten la notificación del atacante.

«Hay una gran cantidad de literatura en la comunidad de seguridad de usabilidad que muestra que las personas no prestan atención a estas notificaciones de seguridad, advertencias y cosas de esa naturaleza», dijo Saxena. «Los pasan por alto presionando el botón Aceptar para que puedan conectarse y realizar su tarea principal. No anticipan un ataque, por lo que no queríamos usar este método».

Para abordar este defecto de diseño, los investigadores diseñaron un nuevo método llamado REPLICAR. Con REPLICATE, los usuarios deben aprobar el intento de inicio de sesión replicando una interacción aleatoria presentada en la sesión del navegador en la notificación de inicio de sesión, vinculando explícitamente la notificación a la sesión del navegador del usuario. Por ejemplo, se indicaría al usuario que arrastre un icono de llave en una dirección particular en una interacción. En otra interacción, al usuario se le mostrarían botones de colores y presionaría el correcto.

Si bien las interacciones son simples de realizar, evitarán que ocurra un ataque de concurrencia porque la interacción requerida para validar la sesión del usuario diferirá de la interacción que el atacante deberá realizar para aprobar su sesión.

Para probar la efectividad de la interfaz, el equipo realizó un estudio de usabilidad con 40-50 participantes, donde evaluaron y compararon su eficacia con el método de «solo toque». Descubrieron que los participantes del estudio podían realizar con éxito las tareas simples de manera eficiente con pocos o ningún error.

«Si el atacante iniciara sesión al mismo tiempo para llevar a cabo un ataque contra este método, no tendría éxito porque el usuario está haciendo coincidir la sesión de su navegador con la notificación y no podría aceptar la notificación del atacante». dijo Saxena.

Además de estudiar la efectividad de REPLICATE con un grupo de estudio más grande para medir mejor su usabilidad y adaptabilidad en la práctica, los investigadores quieren aumentar la aleatoriedad del proceso de hacer coincidir la sesión del navegador con la notificación.

«Por ejemplo, cuando observa la cantidad de opciones para la interacción de arrastre de teclas, la aleatoriedad involucrada en este proceso es muy baja. Si el usuario recibe dos notificaciones, una que dice ‘arrástrelo hacia arriba’ y la otra ‘arrástrelo hacia abajo’ ‘, el usuario podría elegir la notificación del atacante, realizar esa operación y aceptarla. Aunque no lo vimos en el estudio, todavía existe una pequeña posibilidad de que suceda, por lo que sería algo que debemos resolver».

El profesor de ciencias de la computación adopta un enfoque ‘práctico’ para la seguridad de los teléfonos inteligentes

Jay Prakash et al, Countering Simultáneo Login Attacks in «Just Tap» Push-based Authentication: A Redesign and Usability Evaluations, Simposio europeo IEEE sobre seguridad y privacidad (EuroS&P) de 2021 (2021). DOI: 10.1109/EuroSP51992.2021.00013, ieeexplore.ieee.org/document/9581191

Citación: Los nuevos métodos podrían mejorar la seguridad de los sistemas de autenticación de dos factores (2022, 14 de abril) consultado el 14 de abril de 2022 en https://techxplore.com/news/2022-04-methods-two-factor-authentication.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.