|

|

Con Amazon GuardDuty, puede monitorear sus cuentas y cargas de trabajo de AWS para detectar actividades maliciosas. Hoy, agregamos a GuardDuty la capacidad de detectar malware. El malware es software malicioso que se utiliza para comprometer cargas de trabajo, reutilizar recursos u obtener acceso no autorizado a los datos. Cuando tengas Protección contra malware GuardDuty habilitado, se inicia un análisis de malware cuando GuardDuty detecta que una de sus instancias EC2 o cargas de trabajo de contenedor que se ejecutan en EC2 está haciendo algo sospechoso. Por ejemplo, se activa un análisis de malware cuando una instancia EC2 se comunica con un servidor de comando y control que se sabe que es malicioso o realiza ataques de denegación de servicio (DoS) o de fuerza bruta contra otras instancias EC2.

GuardDuty es compatible con muchos tipos de sistemas de archivos y escanea formatos de archivo que se sabe que se usan para propagar o contener malware, incluidos ejecutables de Windows y Linux, archivos PDF, archivos comprimidos, binarios, scripts, instaladores, bases de datos de correo electrónico y correos electrónicos sin formato.

Cuando se identifica malware potencial, se generan hallazgos de seguridad procesables con información como la amenaza y el nombre del archivo, la ruta del archivo, la ID de la instancia EC2, las etiquetas de recursos y, en el caso de los contenedores, la ID del contenedor y la imagen del contenedor utilizada. GuardDuty admite cargas de trabajo de contenedores que se ejecutan en EC2, incluidas las administradas por el cliente Kubernetes grupos o individuales Contenedores Docker. Si el contenedor está administrado por Amazon Elastic Kubernetes Service (EKS) o Amazon Elastic Container Service (Amazon ECS), los resultados también incluyen el nombre del clúster y la tarea o vaina ID para que los equipos de aplicaciones y seguridad puedan encontrar rápidamente los recursos del contenedor afectado.

Al igual que con todos los demás hallazgos de GuardDuty, las detecciones de malware se envían a la consola de GuardDuty, se envían a través de Amazon EventBridge, se enrutan a AWS Security Hub y se ponen a disposición en Amazon Detective para la investigación de incidentes.

Cómo funciona la protección contra malware de GuardDuty

Cuando habilita la protección contra malware, configura un rol vinculado al servicio de AWS Identity and Access Management (IAM) que otorga permisos a GuardDuty para realizar escaneos de malware. Cuando se inicia un análisis de malware para una instancia EC2, GuardDuty Malware Protection usa esos permisos para tomar una instantánea de los volúmenes de Amazon Elastic Block Store (EBS) adjuntos que tienen menos de 1 TB de tamaño y luego restaurar los volúmenes de EBS en un servicio de AWS cuenta en la misma región de AWS para escanearlos en busca de malware. Puede usar el etiquetado para incluir o excluir instancias EC2 de esos permisos y del análisis. De esta manera, no necesita implementar software de seguridad o agentes para monitorear el malware, y escanear los volúmenes no afecta las cargas de trabajo en ejecución. Los volúmenes de EBS en la cuenta de servicio y las instantáneas en su cuenta se eliminan después del escaneo. Opcionalmente, puede conservar las instantáneas cuando se detecta malware.

El rol vinculado al servicio otorga a GuardDuty acceso a las claves de AWS Key Management Service (AWS KMS) utilizadas para cifrar volúmenes de EBS. Si los volúmenes de EBS adjuntos a una instancia EC2 potencialmente comprometida se cifran con una clave administrada por el cliente, GuardDuty Malware Protection usa la misma clave para cifrar también los volúmenes de réplica de EBS. Si los volúmenes no están cifrados, GuardDuty utiliza su propia clave para cifrar los volúmenes de réplica de EBS y garantizar la privacidad. No se admiten los volúmenes cifrados con claves administradas por EBS.

La seguridad en la nube es una responsabilidad compartida entre usted y AWS. Como medida de seguridad, el rol vinculado al servicio utilizado por GuardDuty Malware Protection no puede realizar ninguna operación en sus recursos (como instantáneas y volúmenes de EBS, instancias EC2 y claves KMS) si tiene la GuardDutyExcluded etiqueta. Una vez que marque sus instantáneas con GuardDutyExcluded ajustado a true, el servicio GuardDuty no podrá acceder a estas instantáneas. los GuardDutyExcluded La etiqueta reemplaza cualquier etiqueta de inclusión. Los permisos también restringen cómo GuardDuty puede modificar su instantánea para que no se pueda hacer pública mientras se comparte con la cuenta de servicio de GuardDuty.

Los volúmenes de EBS creados por GuardDuty siempre están encriptados. GuardDuty puede usar claves de KMS solo en instantáneas de EBS que tengan una etiqueta de ID de exploración de GuardDuty. GuardDuty agrega la etiqueta de ID de escaneo cuando se crean instantáneas después de un hallazgo de EC2. Las claves de KMS que se comparten con la cuenta del servicio GuardDuty no se pueden invocar desde ningún otro contexto, excepto el servicio de Amazon EBS. Una vez que el escaneo se completa con éxito, se revoca la concesión de la clave KMS y se elimina la réplica del volumen en la cuenta del servicio GuardDuty, asegurándose de que el servicio GuardDuty no pueda acceder a sus datos después de completar la operación de escaneo.

Habilitación de la protección contra malware para una cuenta de AWS

Si aún no usa GuardDuty, la protección contra malware está habilitada de forma predeterminada cuando activa GuardDuty para su cuenta. Debido a que ya uso GuardDuty, necesito habilitar la protección contra malware desde la consola. Si está utilizando AWS Organizations, sus cuentas de administrador delegadas pueden habilitar esto para las cuentas de miembros existentes y configurar si las nuevas cuentas de AWS en la organización deben inscribirse automáticamente.

En la consola de GuardDuty, elijo Protección de malware por debajo Ajustes en el panel de navegación. ahí elijo Habilitar y entonces Habilitar protección contra malware.

Las instantáneas se eliminan automáticamente después de escanearlas. En Configuración generaltengo la opción de conservar en mi cuenta de AWS las instantáneas donde se detecta malware y tenerlas disponibles para su posterior análisis.

En Opciones de escaneopuedo configurar una lista de etiquetas de inclusión, de modo que solo se analicen las instancias de EC2 con esas etiquetas, o las etiquetas de exclusión, de modo que se omitan las instancias de EC2 con etiquetas en la lista.

Prueba de protección contra malware Hallazgos de GuardDuty

Para generar varios hallazgos de Amazon GuardDuty, incluidos los nuevos hallazgos de Malware Protection, clono el Repositorio del probador de Amazon GuardDuty:

Primero, creo una pila de AWS CloudFormation usando el guardduty-tester.template expediente. Cuando la pila está lista, sigo las instrucciones para configurar mi cliente SSH para iniciar sesión en la instancia de prueba a través del host bastión. Luego, me conecto a la instancia del probador:

Desde la instancia del probador, comienzo el guardduty_tester.sh script para generar los resultados:

Después de unos minutos, los resultados aparecen en la consola de GuardDuty. En la parte superior, veo los archivos maliciosos encontrados por la nueva capacidad de protección contra malware. Uno de los hallazgos está relacionado con una instancia EC2, el otro con un clúster ECS.

Primero, selecciono el hallazgo relacionado con la instancia EC2. En el panel, veo la información sobre la instancia y el archivo malicioso, como el nombre del archivo y la ruta. En el Detalles del análisis de malware sección, la Identificador de búsqueda de activador apunta al hallazgo original de GuardDuty que desencadenó el análisis de malware. En mi caso, el hallazgo original fue que esta instancia EC2 estaba realizando ataques de fuerza bruta RDP contra otra instancia EC2.

Aquí, elijo Investigar con el detective y, directamente desde la consola de GuardDuty, voy a la consola de Detective para visualizar los datos de flujo de AWS CloudTrail y Amazon Virtual Private Cloud (Amazon VPC) para la instancia EC2, la cuenta de AWS y la dirección IP afectada por el hallazgo. Con Detective, puedo analizar, investigar e identificar la causa raíz de las actividades sospechosas encontradas por GuardDuty.

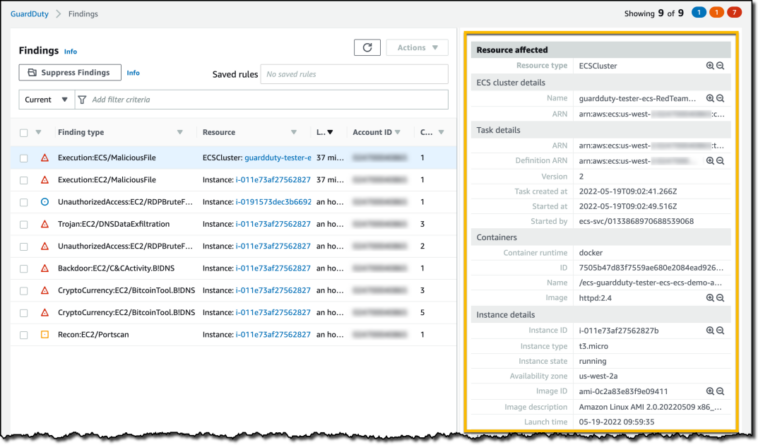

Cuando selecciono el hallazgo relacionado con el clúster de ECS, tengo más información sobre el recurso afectado, como los detalles del clúster de ECS, la tarea, los contenedores y las imágenes del contenedor.

El uso de los scripts de prueba de GuardDuty facilita la prueba de la integración general de GuardDuty con otros marcos de seguridad que utiliza para que pueda estar preparado cuando se detecte una amenaza real.

Comparación de la protección contra malware de GuardDuty con Amazon Inspector

En este punto, es posible que se pregunte cómo se relaciona GuardDuty Malware Protection con Amazon Inspector, un servicio que analiza las cargas de trabajo de AWS en busca de vulnerabilidades de software y exposición no deseada de la red. Los dos servicios se complementan y ofrecen diferentes capas de protección:

- Amazon Inspector ofrece protección proactiva mediante la identificación y reparación de vulnerabilidades conocidas de software y aplicaciones que sirven como punto de entrada para que los atacantes comprometan recursos e instalen malware.

- GuardDuty Malware Protection detecta malware que se encuentra presente en cargas de trabajo en ejecución activa. En ese momento, el sistema ya ha sido comprometido, pero GuardDuty puede limitar el tiempo de una infección y tomar medidas antes de que un sistema comprometido resulte en un evento que afecte el negocio.

Disponibilidad y precios

Amazon GuardDuty Malware Protection está disponible hoy en todas las regiones de AWS donde GuardDuty está disponible, excepto las regiones de AWS China (Pekín), AWS China (Ningxia), AWS GovCloud (EE. UU. Este) y AWS GovCloud (EE. UU. Oeste).

En el lanzamiento, GuardDuty Malware Protection está integrado con estas ofertas de socios:

Con GuardDuty, no necesita implementar software o agentes de seguridad para monitorear el malware. Solo paga por la cantidad de GB escaneados en los sistemas de archivos (no por el tamaño de los volúmenes de EBS) y por las instantáneas de EBS durante el tiempo que se mantienen en su cuenta. Todas las instantáneas de EBS creadas por GuardDuty se eliminan automáticamente después de escanearlas, a menos que habilite la retención de instantáneas cuando se encuentra malware. Para obtener más información, consulte los precios de GuardDuty y los precios de EBS. Tenga en cuenta que GuardDuty solo analiza volúmenes de EBS de menos de 1 TB de tamaño. Para ayudarlo a controlar los costos y evitar la repetición de alarmas, el mismo volumen no se escanea más de una vez cada 24 horas.

Detecte actividad maliciosa y proteja sus aplicaciones contra malware con Amazon GuardDuty.

— Danilo