|

|

En 2018, escribí sobre AWS Firewall Manager (Administración central para su cartera de aplicaciones web) y le mostré cómo puede alojar varias aplicaciones, quizás abarcando varias cuentas y regiones de AWS, mientras mantiene un control centralizado sobre la configuración y el perfil de seguridad de su organización. De la misma manera que Amazon Relational Database Service (RDS) admite varios motores de bases de datos, Firewall Manager admite varios tipos de firewalls: AWS Web Application Firewall, AWS Shield Advanced, grupos de seguridad de VPC, AWS Network Firewall y Amazon Route 53 DNS Resolver DNS Firewall .

NGFW en la nube para AWS

Hoy presentamos soporte para NGFW en la nube de Palo Alto Networks en el Administrador de cortafuegos. Ahora puede usar Firewall Manager para aprovisionar y administrar de manera centralizada sus recursos de firewall de próxima generación en la nube (también llamados NGFW) y monitorear configuraciones no conformes, en varias cuentas y nubes privadas virtuales (VPC). Obtiene las mejores características de seguridad de su clase que ofrece Cloud NGFW como un servicio administrado envuelto dentro de una experiencia nativa de AWS, sin problemas de hardware, sin actualizaciones de software y con precios de pago por uso. Puede concentrarse en mantener su organización segura y protegida, incluso cuando agrega, cambia y elimina recursos de AWS.

Redes de Palo Alto fue pionero en el concepto de inspección profunda de paquetes en sus NGFW. Cloud NGFW para AWS puede descifrar paquetes de red, mirar dentro y luego identificar aplicaciones utilizando firmas, decodificación de protocolos, análisis de comportamiento y heurística. Esto le brinda la capacidad de implementar una administración de seguridad detallada y centrada en aplicaciones que es más efectiva que los modelos más simples que se basan únicamente en puertos, protocolos y direcciones IP. Utilizando Filtrado de URL avanzado, puede crear reglas que aprovechen las listas seleccionadas de sitios (conocidos como fuentes) que distribuyen virus, spyware y otros tipos de malware, y tiene muchas otras opciones para identificar y manejar el tráfico de red deseable e indeseable. Finalmente, Prevención de amenazas detiene las explotaciones de vulnerabilidades conocidas, el malware y la comunicación de comando y control.

La integración le permite elegir el modelo de implementación que mejor se adapte a su arquitectura de red:

centralizado – Un firewall ejecutándose en una VPC de “inspección” centralizada.

Repartido – Múltiples firewalls, generalmente uno para cada VPC dentro del alcance administrado por Cloud NGFW for AWS.

Cloud NGFW protege el tráfico saliente, entrante y de VPC a VPC. Estamos lanzando con soporte para todas las direcciones de tráfico.

AWS por dentro

Además del aprovisionamiento y la administración centralizados a través de Firewall Manager, Cloud NGFW for AWS utiliza muchas otras partes de AWS. Por ejemplo:

Mercado de AWS – El producto está disponible en formato SaaS en AWS Marketplace con precios basados en las horas de uso del firewall, el tráfico procesado y las funciones de seguridad utilizadas. Cloud NGFW para AWS se implementa en un clúster de cómputo de alta disponibilidad que se amplía y reduce con el tráfico.

Organizaciones de AWS – Enumerar e identificar cuentas de AWS nuevas y existentes e impulsar una implementación coherente y automatizada entre cuentas.

Administración de acceso e identidad de AWS (IAM) – Para crear funciones entre cuentas para que Cloud NGFW acceda a destinos de registro y certificados en AWS Secrets Manager.

Configuración de AWS – Para capturar cambios en los recursos de AWS, como VPC, configuraciones de ruta de VPC y firewalls.

Formación en la nube de AWS – Para ejecutar un StackSet que incorpore cada nueva cuenta de AWS creando los roles de IAM.

Amazonas S3Amazon CloudWatch, Amazon Kinesis – Destinos para archivos de registro y registros.

Equilibrador de carga de puerta de enlace – Proporcionar resiliencia, escala y disponibilidad para los NGFW.

Administrador de secretos de AWS – Para almacenar certificados SSL en apoyo de la inspección profunda de paquetes.

Conceptos de NGFW en la nube para AWS

Antes de sumergirnos y configurar un firewall, repasemos algunos conceptos importantes:

Inquilino – Una instalación de Cloud NGFW for AWS asociada con una cuenta de cliente de AWS. Cada compra de AWS Marketplace crea un nuevo arrendatario.

NGFW – Un recurso de firewall que abarca varias zonas de disponibilidad de AWS y está dedicado a una única VPC.

pila de reglas – Un conjunto de reglas que define los controles de acceso y las protecciones contra amenazas para uno o más NGFW.

Conjunto de reglas globales – Representado por una política de FMS, contiene reglas que se aplican a todos los NGFW en una organización de AWS.

Primeros pasos con Cloud NGFW para AWS

En lugar de mi recorrido paso a paso habitual, le mostraré los aspectos más destacados del proceso de compra y configuración. Para obtener una guía completa, lea Primeros pasos con Cloud NGFW para AWS.

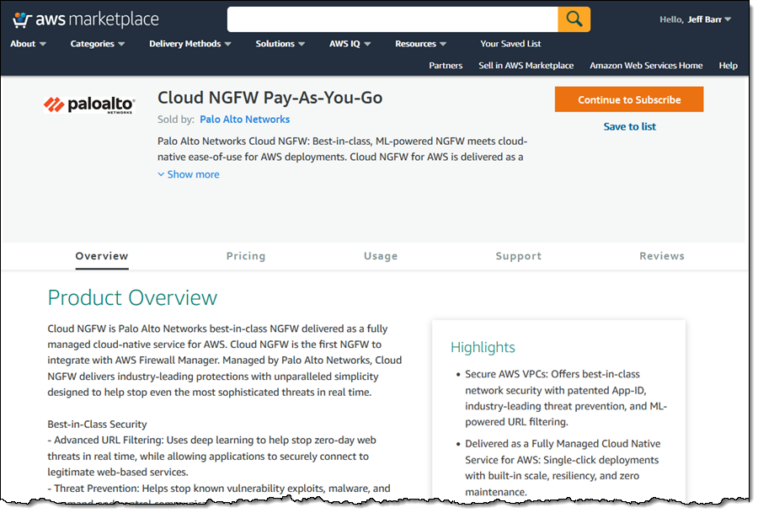

Comienzo visitando la lista de pago por uso de Cloud NGFW en AWS Marketplace. Reviso los precios y términos, hago clic Continuar para suscribirsey continúe con el proceso de suscripción.

Después de suscribirme, Cloud NGFW for AWS me enviará un correo electrónico con credenciales temporales para la consola de Cloud NGFW. Uso la credencial para iniciar sesión y luego reemplazo la contraseña temporal por una de largo plazo:

Hago clic en Agregar cuenta de AWS e ingreso el ID de mi cuenta de AWS. La consola mostrará mi cuenta y cualquier otra que agregue posteriormente:

La consola de NGFW me redirige a la consola de AWS CloudFormation y me pide que cree una pila. Esta pila configura roles de IAM entre cuentas, designa (pero no crea) destinos de registro y permite que Cloud NGFW acceda a certificados en Secrets Manager para el descifrado de paquetes.

Desde aquí, procedo a la consola de AWS Firewall Manager y hago clic en Ajustes. Puedo ver que mi arrendatario de NGFW en la nube está listo para asociarse con mi cuenta. Selecciono el botón de radio al lado del nombre del firewall, en este caso “Palo Alto Networks Cloud NGFW” y luego hago clic en el Asociar botón. Tenga en cuenta que el estado de la suscripción cambiará a Activo en poco tiempo.

Una vez que el inquilino de NGFW está asociado con mi cuenta, vuelvo a la consola de AWS Firewall Manager y hago clic en Políticas de seguridad para continuar. Todavía no hay políticas, y hago clic Crear política para hacer uno:

Yo selecciono NGFW en la nube de Palo Alto Networkselegir el Repartido modelo, elija una región de AWS y haga clic en Próximo para continuar (este modelo creará un extremo de Cloud NGFW en cada VPC dentro del alcance):

Introduzco un nombre para mi póliza (Distribuido-1), y seleccione una de las políticas de firewall de Cloud NGFW que están disponibles para mi cuenta. también puedo hacer clic Crear política de cortafuegos para navegar a la consola de Palo Alto Networks y recorrer el proceso de creación de una nueva política. hoy selecciono grs-1:

Tengo muchas opciones y opciones cuando se trata de iniciar sesión. Cada uno de los tres tipos de registros (tráfico, descifrado y amenazas) se puede enrutar a un depósito S3, un grupo de registros de CloudWatch o un flujo de entrega de Kinesis Firehose. Elijo un depósito S3 y hago clic en Próximo para proceder:

Ahora elijo las zonas de disponibilidad donde necesito terminales. Tengo la opción de seleccionar por nombre o por ID, y opcionalmente puedo designar un bloque CIDR dentro de cada AZ que se usará para las subredes:

El siguiente paso es elegir el alcance: el conjunto de cuentas y recursos que están cubiertos por esta política. Como señalé anteriormente, esta función funciona de la mano con AWS Organizations y me brinda múltiples opciones para elegir:

La plantilla de CloudFormation vinculada anteriormente se usa para crear un rol de IAM esencial en cada cuenta de miembro. Cuando lo ejecute, tendré que proporcionar valores para el ID de cuenta de CloudNGFW y ID externo parámetros, los cuales están disponibles desde la consola de Palo Alto Networks. En la página siguiente, puedo etiquetar mi política recién creada:

En la página final, reviso y confirmo todas mis opciones y hago clic en Crear política para hacer precisamente eso:

Mi política se crea de inmediato y comenzará a enumerar las cuentas incluidas en el alcance en cuestión de minutos. En el fondo, AWS Firewall Manager llama a las API de Cloud NGFW para crear NGFW para las VPC en mis cuentas dentro del alcance, y las reglas globales se asocian automáticamente con los NGFW creados. Cuando los NGFW están listos para procesar el tráfico, AWS Firewall Manager crea los puntos de enlace de NGFW en las subredes.

A medida que nuevas cuentas de AWS se unen a mi organización, AWS Firewall Manager se asegura automáticamente de que cumplan con las normas mediante la creación de nuevos NGFW según sea necesario.

A continuación, reviso los registros de amenazas de Cloud NGFW para ver qué amenazas bloquea Cloud NGFW. En este ejemplo, Cloud NGFW protegió mi VPC contra la actividad de escaneo de SIPVicious:

Y en este ejemplo, Cloud NGFW protegió mi VPC contra una descarga de malware:

Cosas que saber

Tanto AWS Firewall Manager como Cloud NGFW son servicios regionales y, por lo tanto, mi política de AWS Firewall Manager es regional. Cloud NGFW está actualmente disponible en las regiones EE. UU. Este (Norte de Virginia) y EE. UU. Oeste (Norte de California), con planes de expansión en un futuro cercano.

— jeff;