|

En noviembre de 2013, anunciamos AWS CloudTrail para realizar un seguimiento de la actividad de los usuarios y el uso de la API. AWS CloudTrail permite la auditoría, el monitoreo de la seguridad y la resolución de problemas operativos. CloudTrail registra la actividad del usuario y las llamadas a la API en los servicios de AWS como eventos. Los eventos de CloudTrail lo ayudan a responder las preguntas «¿quién hizo qué, dónde y cuándo?».

Recientemente, hemos mejorado su capacidad para simplificar su auditoría y análisis de seguridad mediante el uso de AWS CloudTrail Lake. CloudTrail Lake es un lago de datos administrado para capturar, almacenar, acceder y analizar la actividad de usuarios y API en AWS con fines operativos, de seguridad y de auditoría. Puede agregar y almacenar inmutablemente sus eventos de actividad y ejecutar consultas basadas en SQL para búsqueda y análisis.

Hemos escuchado sus comentarios de que agregar información de actividad de diversas aplicaciones a través de entornos híbridos es complejo y costoso, pero importante para obtener una imagen integral de la postura de seguridad y cumplimiento de su organización.

Hoy anunciamos la compatibilidad con la ingestión de eventos de actividad de fuentes que no son de AWS mediante CloudTrail Lake, lo que lo convierte en una ubicación única de eventos de actividad de API y usuarios inmutables para auditorías e investigaciones de seguridad. Ahora puede consolidar, almacenar, buscar y analizar de forma inmutable eventos de actividad de AWS y fuentes ajenas a AWS, como aplicaciones internas o SaaS, en un solo lugar.

usando el nuevo PutAuditEvents API en CloudTrail Lake, puede centralizar la información de la actividad del usuario de fuentes dispares en CloudTrail Lake, lo que le permite analizar, solucionar y diagnosticar problemas utilizando estos datos. CloudTrail Lake registra todos los eventos en un esquema estandarizado, lo que facilita que los usuarios consuman esta información para responder de manera completa y rápida a los incidentes de seguridad o solicitudes de auditoría.

CloudTrail Lake también está integrado con socios de AWS seleccionados, como Cloud Storage Security, Clumio, CrowdStrike, CyberArk, GitHub, Kong Inc, LaunchDarkly, MontyCloud, Netskope, Nordcloud, Okta, One Identity, Shoreline.io, Snyk y Wiz, lo que permite le permite habilitar fácilmente el registro de auditoría a través de la consola de CloudTrail.

Introducción a la integración de fuentes externas

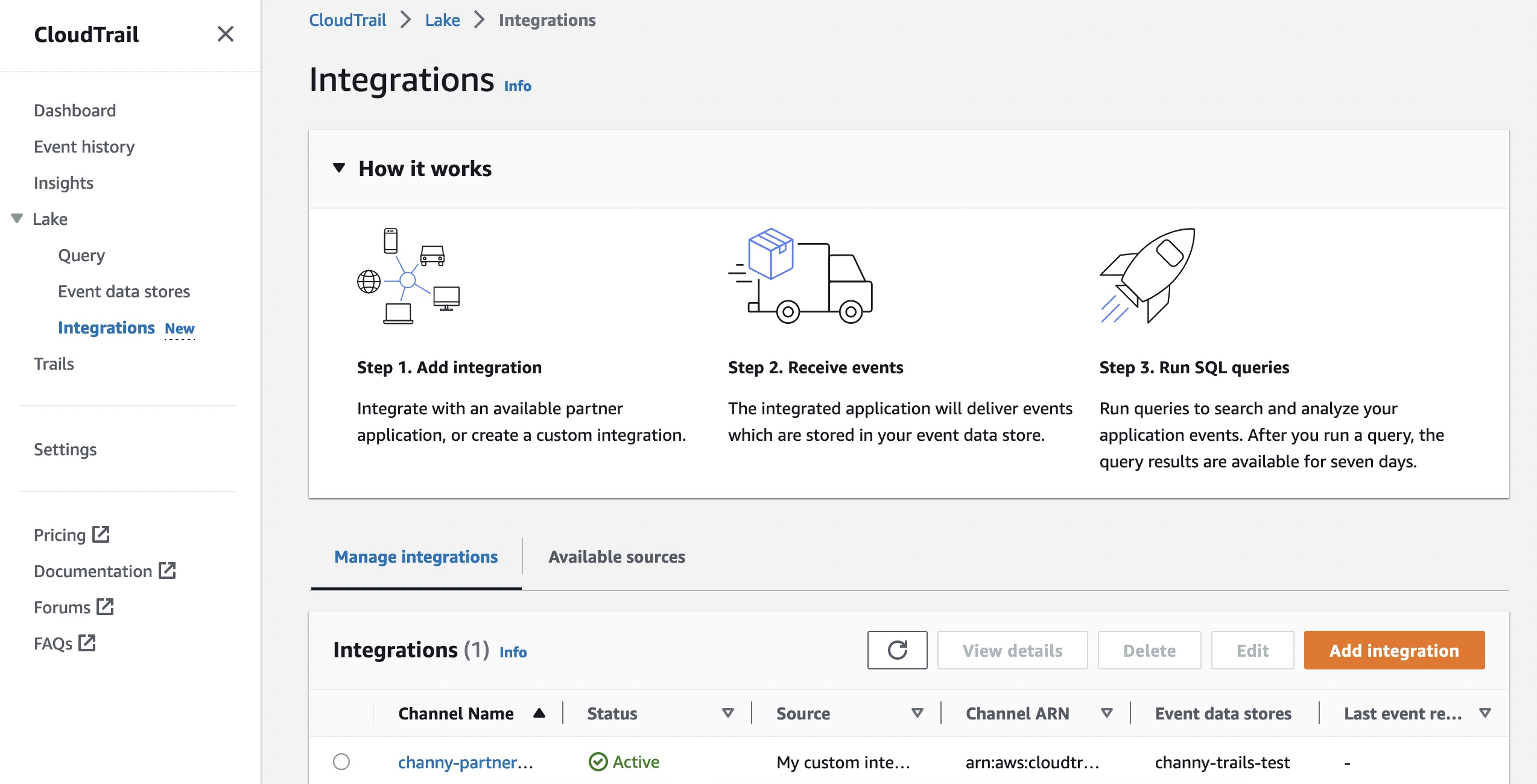

Puede comenzar a ingerir eventos de actividad desde sus propias fuentes de datos o aplicaciones de socios eligiendo integraciones bajo la Lago menú en la consola de AWS CloudTrail.

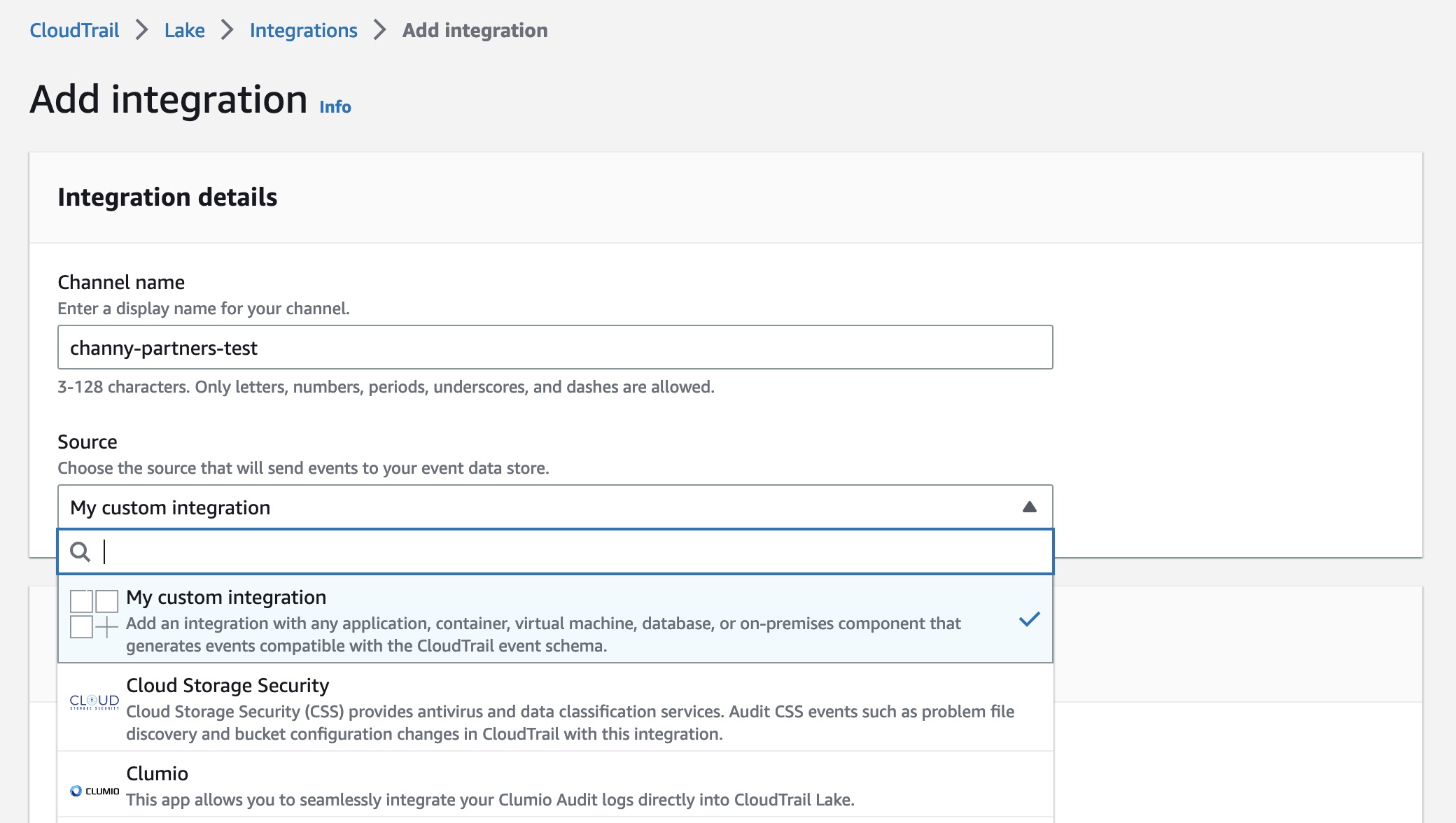

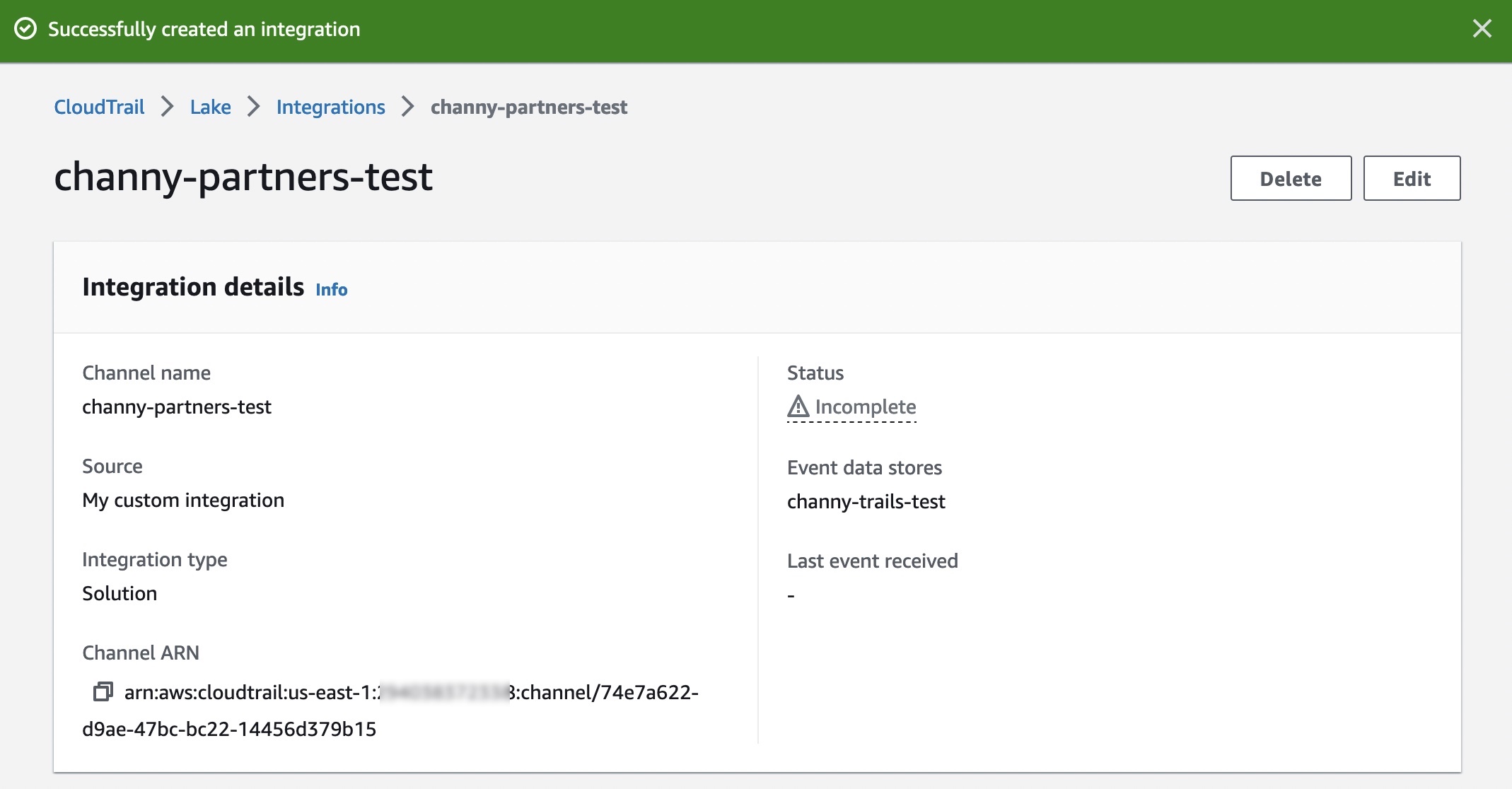

Para crear una nueva integración, elija Añadir integración e ingresa el nombre de tu canal. Puede elegir la fuente de la aplicación del socio de la que desea obtener eventos. Si está realizando la integración con eventos de sus propias aplicaciones alojadas localmente o en la nube, elija Mi integración personalizada.

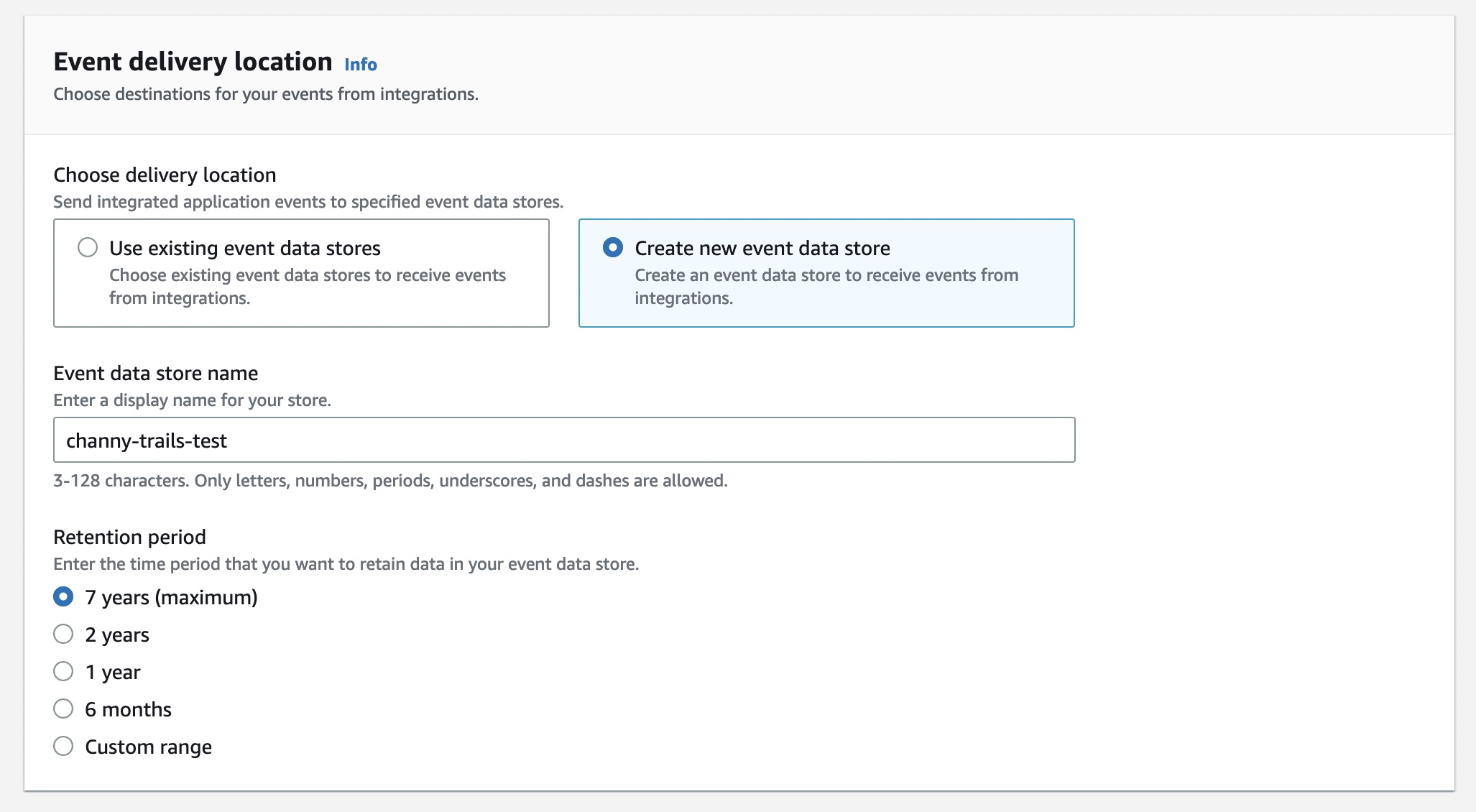

Para Lugar de entrega del evento, puedes elegir destinos para tus eventos desde esta integración. Esto permite que su aplicación o socios envíen eventos a su almacén de datos de eventos de CloudTrail Lake. Un almacén de datos de eventos puede retener sus eventos de actividad durante una semana hasta siete años. Luego puede ejecutar consultas en el almacén de datos de eventos.

Elija cualquiera Usar almacenes de datos de eventos existentes o Crear un nuevo almacén de datos de eventos—para recibir eventos de integraciones. Para obtener más información sobre el almacén de datos de eventos, consulte Crear un almacén de datos de eventos en la documentación de AWS.

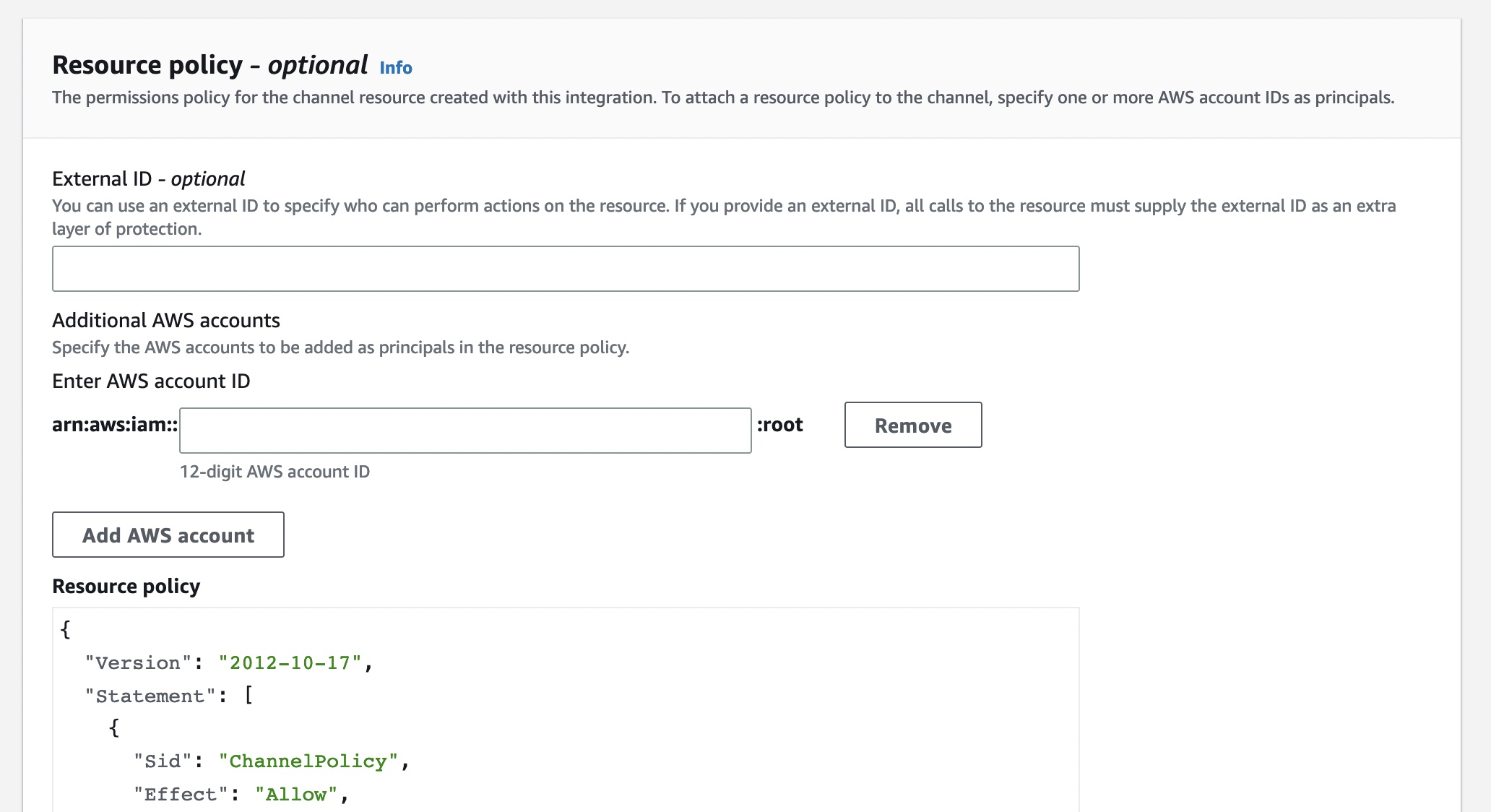

También puede configurar la política de permisos para el recurso de canal creado con esta integración. La información requerida para la política depende del tipo de integración de las aplicaciones de cada socio.

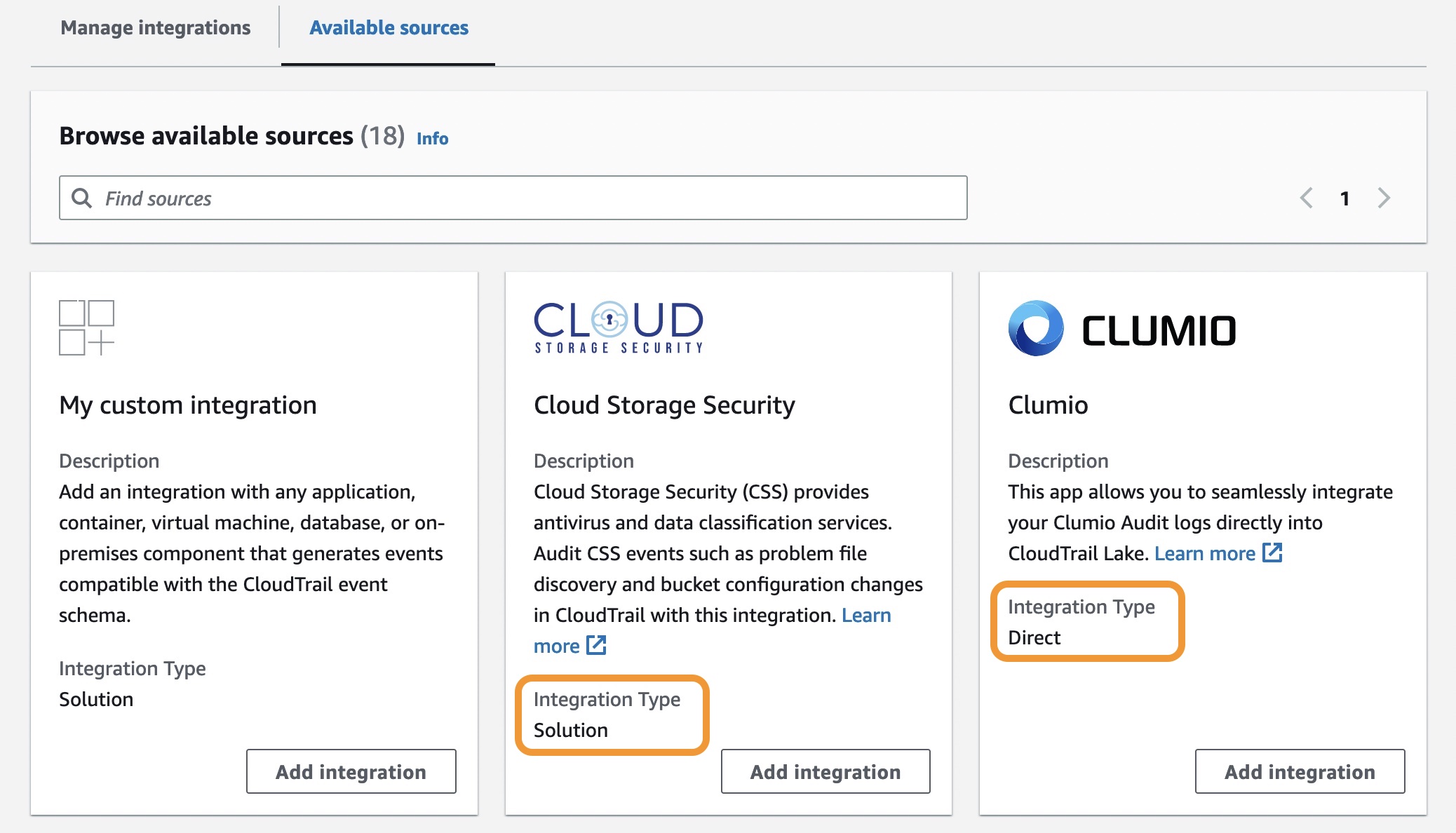

Hay dos tipos de integraciones: directas y de solución. Con integraciones directas, el socio llama al PutAuditEvents API para enviar eventos al almacén de datos de eventos de su cuenta de AWS. En este caso, debe proporcionar Identificación externa, el identificador de cuenta único proporcionado por el socio. Puede ver un enlace al sitio web asociado para obtener una guía paso a paso. Con integraciones de soluciones, la aplicación se ejecuta en su cuenta de AWS y la aplicación llama al PutAuditEvents API para entregar eventos al almacén de datos de eventos para su cuenta AWS.

Para encontrar el tipo de Integración para su socio, elija el Fuentes disponibles pestaña de la página de integraciones.

Después de crear una integración, deberá proporcionar este ARN de canal a la aplicación de origen o asociada. Hasta que finalicen estos pasos, el estado permanecerá como incompleto. Una vez que CloudTrail Lake comience a recibir eventos para la aplicación o el socio integrado, el campo de estado se actualizará para reflejar el estado actual.

Para ingerir los eventos de actividad de su aplicación en su integración, llame al PutAuditEvents API para agregar la carga útil de eventos. Asegúrese de que no haya información confidencial o de identificación personal en la carga del evento antes de ingerirla en CloudTrail Lake.

Puede crear una matriz JSON de objetos de eventos, que incluye una ID requerida generada por el usuario del evento, la carga útil requerida del evento como el valor de EventData y una suma de verificación opcional para ayudar a validar la integridad del evento después de la ingesta en CloudTrail. Lago.

{

"AuditEvents": [

{

"Id": "event_ID",

"EventData": "{event_payload}", "EventDataChecksum": "optional_checksum",

},

... ]

}El siguiente ejemplo muestra cómo utilizar el put-audit-events Comando de la CLI de AWS.

$ aws cloudtrail-data put-audit-events \

--channel-arn $ChannelArn \

--external-id $UniqueExternalIDFromPartner \

--audit-events \

{

"Id": "87f22433-0f1f-4a85-9664-d50a3545baef",

"EventData":"{\"eventVersion\":\0.01\",\"eventSource\":\"MyCustomLog2\", ...\}",

},

{

"Id": "7e5966e7-a999-486d-b241-b33a1671aa74",

"EventData":"{\"eventVersion\":\0.02\",\"eventSource\":\"MyCustomLog1\", ...\}",

"EventDataChecksum":"848df986e7dd61f3eadb3ae278e61272xxxx",

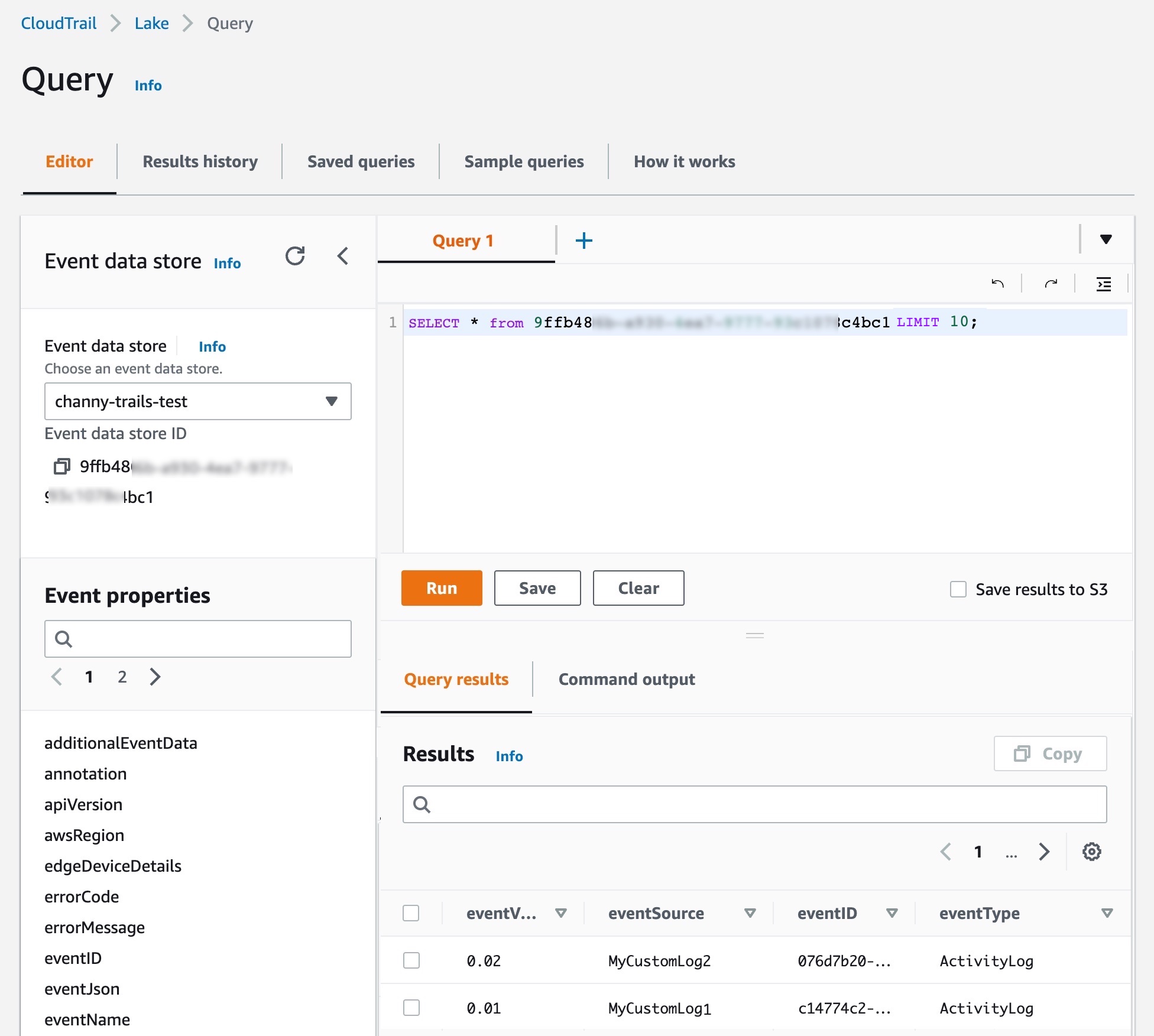

}Sobre el Editor en la pestaña CloudTrail Lake, escriba sus propias consultas para un nuevo almacén de datos de eventos integrado para verificar los eventos entregados.

Puede realizar su propia consulta de integración, como obtener todos los principales en AWS y recursos externos que hayan realizado llamadas a la API después de una fecha determinada:

SELECT userIdentity.principalId FROM $AWS_EVENT_DATA_STORE_ID

WHERE eventTime > '2022-09-24 00:00:00'

UNION ALL

SELECT eventData.userIdentity.principalId FROM $PARTNER_EVENT_DATA_STORE_ID

WHRERE eventData.eventTime > '2022-09-24 00:00:00'Para obtener más información, consulte el esquema de eventos de CloudTrail Lake y las consultas de muestra que lo ayudarán a comenzar.

Socios de lanzamiento

Puede ver la lista de nuestros socios de lanzamiento para admitir una opción de integración de CloudTrail Lake en el Aplicaciones disponibles pestaña. Aquí hay publicaciones de blog y anuncios de nuestros socios que colaboraron en este lanzamiento (algunos se agregarán en los próximos días).

- Seguridad de almacenamiento en la nube

- Clumio

- multitudhuelga

- CyberArk

- GitHub

- kong inc

- LanzamientoOscuro

- MontyCloud

- Netskope

- Nordcloud

- Okta

- Una identidad

- Costa.io

- Snyk

- Fenómeno

Ya disponible

AWS CloudTrail Lake ahora admite la ingesta de eventos de actividad de fuentes externas en todas las regiones de AWS donde CloudTrail Lake está disponible actualmente. Para obtener más información, consulte la documentación de AWS y las guías de introducción de cada socio.

Si está interesado en convertirse en un socio de AWS CloudTrail, puede comunicarse con sus contactos habituales para socios.

– channy