Hoy, nos complace lanzar la tercera versión del matriz de amenazas para Kubernetes, una base de conocimientos en evolución para las amenazas de seguridad que se dirigen a los clústeres de Kubernetes. La matriz, lanzada por primera vez por Microsoft en 2020, fue el primer intento de cubrir sistemáticamente el panorama de ataques de Kubernetes. Desde entonces, el proyecto ha recibido gran atención e interés por parte de la comunidad de seguridad de Kubernetes y se actualizó el año pasado para mantenerse al día con el panorama de amenazas en evolución. La última versión de la matriz viene en un nuevo formato que simplifica el uso de la base de conocimientos y con nuevo contenido para ayudar a mitigar las amenazas. La nueva matriz está disponible en: http://aka.ms/KubernetesThreatMatrix.

Qué hay de nuevo

Métodos de mitigación

Comprender la superficie de ataque de los entornos en contenedores es el primer paso para crear soluciones de seguridad para estos entornos. Además de ayudar a las organizaciones a medir y evaluar la cobertura de amenazas con detecciones coincidentes, la matriz de amenazas actualizada para Kubernetes ahora también puede ayudar a las organizaciones con un enfoque sistemático para aplicar técnicas de mitigación que eviten que los ataques se lancen con éxito.

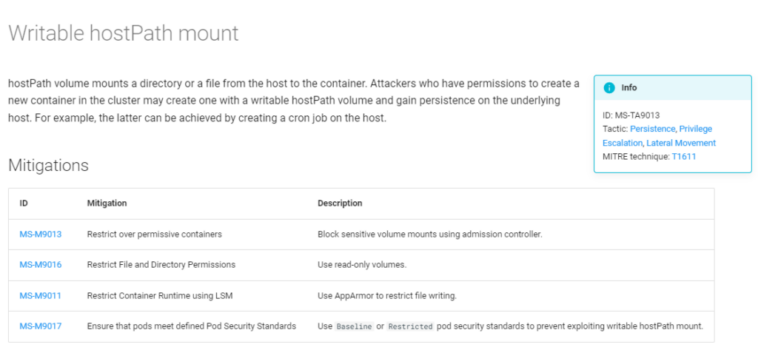

En esta tercera versión de la matriz de amenazas, presentamos una colección de mitigaciones específicos de los entornos de Kubernetes y asociar cada uno con técnicas de amenazas relevantes. Esas mitigaciones, como se muestra a continuación en la Figura 1, brindan herramientas prácticas para prevenir las diversas técnicas de ataque, utilizando Kubernetes integrado y herramientas en la nube.

Al revisar las diferentes técnicas de amenazas en la matriz, se proporciona una lista de mitigaciones relevantes para que las organizaciones puedan ver si están tomando todos los pasos necesarios para prevenir una amenaza. Además, al observar una mitigación específica, se muestra una lista de técnicas de amenazas relevantes que pueden ayudar a las organizaciones a priorizar su plan de implementación de mitigación de acuerdo con su evaluación de amenazas y cobertura de detección en cada área.

Mapeo a técnicas MITRE ATT&CK

El año pasado, MITRE agregó una matriz de contenedores al marco MITRE ATT&CK. MITRE ATT&CK para la matriz de contenedores, inspirado en la matriz de amenazas de Microsoft para Kubernetes, es el resultado de un esfuerzo conjunto entre MITRE, Microsoft y otras empresas de la industria. Las diferencias entre las matrices de Microsoft y MITRE se describen en este blog. En la nueva versión de la matriz de amenazas de Microsoft para Kubernetes, incluimos un mapeo entre la matriz de Microsoft y las técnicas y mitigaciones de MITRE ATT&CK, como se muestra a continuación en la Figura 2. Esto puede ayudar a las organizaciones a usar de manera eficiente los dos marcos.

La matriz MITRE ATT&CK para contenedores no tiene una técnica equivalente para cada una de las técnicas en la matriz de amenazas de Microsoft para Kubernetes. Cuando no existe una técnica equivalente en la matriz MITRE, las técnicas de Microsoft pueden asignarse a una técnica MITRE que no forma parte de la matriz de contenedores de MITRE pero comparte el mismo principio. Por ejemplo, el contenedor de puerta trasera (MS-TA9012) explica que los atacantes pueden usar controladores de Kubernetes (como daemonsets) para ejecutar su código y sobrevivir a los reinicios de los pods/nodos. Esto es muy similar a la técnica de proceso de creación o modificación del sistema de MITRE (T1543), que se trata de usar services\daemons para exactamente el mismo propósito. Otro ejemplo es el mapeo entre el controlador de admisión malicioso (MS-TA9015) y la ejecución desencadenada por eventos de MITRE. Aunque MITRE no habla de un entorno en contenedores, esas dos técnicas comparten la misma idea. En los casos en que no haya una técnica MITRE coincidente con el mismo principio, la técnica de Microsoft no apuntará de nuevo a una técnica MITRE.

Nuevas técnicas

La nueva versión de la matriz también introduce dos nuevas técnicas y una recategorización adicional de las técnicas existentes:

- Nueva técnica: cápsulas estáticas

Una técnica de persistencia que permite a los atacantes implementar pods que no están administrados por el servidor API de Kubernetes.

- Nueva técnica: recopilación de datos del pod

Técnica nativa de Kubernetes que permite a los atacantes extraer datos de los pods en ejecución.

- Ampliación de la técnica existente: cuenta de servicio de contenedor

Los atacantes pueden crear nuevas cuentas de servicio o robar tokens de cuentas de servicio existentes para uso futuro desde dentro y fuera del clúster. Por lo tanto, también agregamos esta técnica a la táctica de persistencia.

- Ampliación de la técnica existente: interfaces sensibles expuestas

Los atacantes pueden usar las interfaces de administración con fines de descubrimiento, después de obtener acceso inicial al clúster. Al usar la accesibilidad de la red entre los pods, los atacantes pueden conectarse a las interfaces de administración desde la red interna, lo que les permite obtener información valiosa sobre la carga de trabajo. Por lo tanto, también agregamos esta técnica a la táctica de descubrimiento.

Nueva interfaz web

A medida que se agregaron nuevas amenazas a la matriz de Kubernetes y se introdujo contenido adicional, se hizo cada vez más difícil entregar de manera efectiva la amplitud de la información incluida en la matriz como una publicación de blog. Buscando formas de facilitar el uso de la matriz de amenazas y mitigaciones de Kubernetes como material de referencia para las operaciones de seguridad diarias, estamos lanzando la matriz como un sitio web, que se muestra en la Figura 4 a continuación.

La nueva versión de la matriz de amenazas para Kubernetes ya está disponible en: http://aka.ms/KubernetesThreatMatrix

La matriz de amenazas para Kubernetes puede ayudar a las organizaciones a tener visibilidad de la superficie de ataque única de Kubernetes y ayudarlas a medir su cobertura ante esas amenazas. Con la nueva sección de mitigación, las organizaciones ahora pueden comprender las medidas necesarias para prevenir esas amenazas.

Microsoft Defender for Cloud puede ayudar a detectar y mitigar amenazas en sus entornos de Kubernetes. Aprende más sobre el soporte de Microsoft Defender para la nube para la seguridad de contenedores.