Microsoft Threat Intelligence ha descubierto una nueva campaña de ataque del actor de amenazas ruso Midnight Blizzard, dirigida a miles de usuarios en más de 100 organizaciones. El ataque aprovecha los correos electrónicos de phishing con archivos de configuración RDP, lo que permite a los atacantes conectarse y potencialmente comprometer los sistemas objetivo.

La campaña de ataque se dirigió a miles de usuarios de la educación superior, la defensa, organizaciones no gubernamentales y agencias gubernamentales. Docenas de países se han visto afectados, particularmente en el Reino Unido, Europa, Australia y Japón, lo que concuerda con campañas de phishing anteriores de Midnight Blizzard.

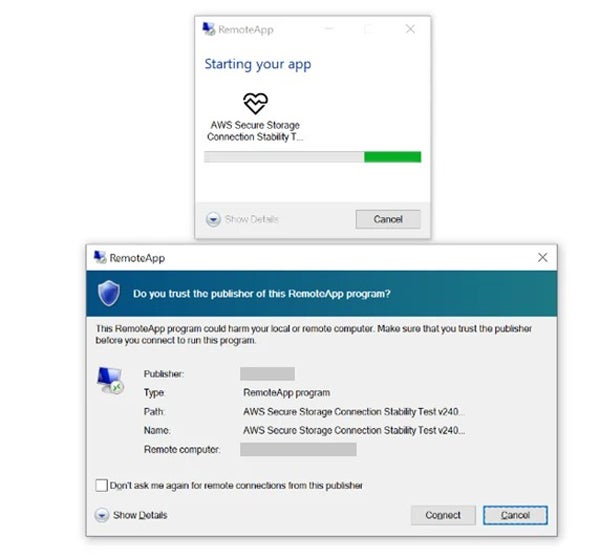

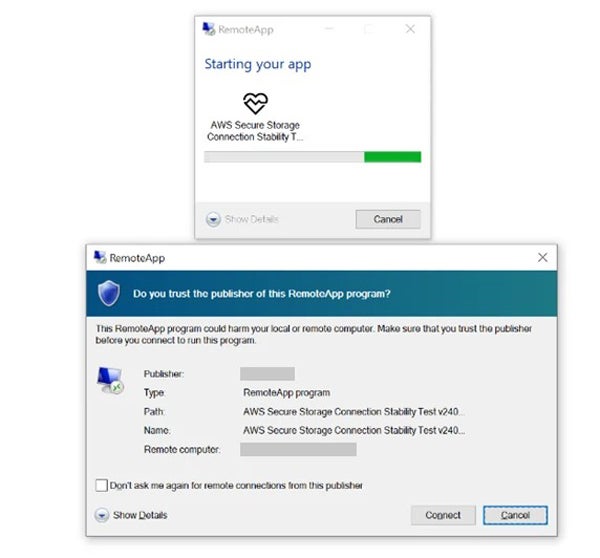

Los correos electrónicos de phishing contenían un archivo de configuración RDP

En el última campaña de ataque de Midnight Blizzardlas víctimas recibieron correos electrónicos muy específicos que utilizaban señuelos de ingeniería social relacionados con Microsoft, Amazon Web Services y el concepto de Zero Trust.

Según Microsoft Threat Intelligence, los correos electrónicos se enviaron utilizando direcciones de correo electrónico que pertenecen a organizaciones legítimas, recopiladas por el actor de amenazas durante compromisos anteriores. Todos los correos electrónicos contenían un archivo de configuración RDP, firmado con un certificado LetsEncrypt gratuito, que incluía varias configuraciones confidenciales.

Cuando un usuario abría el archivo, se establecía una conexión RDP con un sistema controlado por un atacante. La configuración de la conexión RDP establecida permitiría al actor de amenazas recopilar información sobre el sistema objetivo, como archivos y carpetas, unidades de red conectadas, periféricos, incluidas impresoras, micrófonos y tarjetas inteligentes.

También permitiría la recopilación de datos del portapapeles, la autenticación web mediante Windows Hello, claves de acceso y de seguridad, e incluso dispositivos de punto de venta. Dicha conexión también podría permitir que el actor de amenazas instale malware en el sistema objetivo o en recursos compartidos de red asignados.

Las conexiones RDP salientes se establecieron para dominios creados para engañar al objetivo haciéndole creer que eran dominios de AWS. Amazon, trabajando con el ucraniano CERT-UA en luchando contra la amenazainició inmediatamente el proceso de incautación de los dominios afectados para interrumpir la operación. Mientras tanto, Microsoft notificó directamente a los clientes afectados que habían sido atacados o comprometidos.

Midnight Blizzard se ha centrado en varios sectores en los últimos años

Según un estudio conjunto de ciberseguridad consultivoMidnight Blizzard, así como los actores de amenazas APT29, Cozy Bear y los Dukes, están asociados con el Servicio de Inteligencia Exterior de la Federación Rusa.

Desde al menos 2021Midnight Blizzard ha apuntado habitualmente a entidades estadounidenses, europeas y globales en los sectores de defensa, tecnología y finanzas, con fines de ciberespionaje y permitiendo nuevas operaciones cibernéticas, incluso en apoyo de la actual invasión rusa de Ucrania.

VER: Cómo crear un programa eficaz de concientización sobre ciberseguridad (TechRepublic Premium)

En enero de 2024, el grupo atacó a Microsoft y Hewlett Packard Enterprise y obtuvo acceso a las casillas de correo electrónico de varios empleados. Tras el incidente, Microsoft fijado que los ciberdelincuentes inicialmente apuntaban a cuentas de correo electrónico en busca de información relacionada con Midnight Blizzard.

Luego, en marzo de 2024, el actor de amenazas supuestamente adaptó sus tácticas para apuntar a más entornos de nube.

Según Microsoft, Midnight Blizzard es uno de los ciberatacantes más sigilosos. Como señaló un informe separado de Microsoft, el grupo había desactivado previamente las soluciones de respuesta y detección de endpoints de la organización después de reiniciar el sistema. Luego esperaron silenciosamente durante un mes a que las computadoras se reiniciaran y aprovecharon las computadoras vulnerables que no habían sido parcheadas.

El actor de amenazas también es muy técnico, como se ha observado implementando Magia Webuna DLL maliciosa colocada en los servidores de Servicios Federados de Active Directory para permanecer persistente y robar información. La herramienta también permite a Midnight Blizzard generar tokens que le permiten eludir las políticas de AD FS e iniciar sesión como cualquier usuario.

Cómo protegerse contra la tormenta de medianoche

Se pueden tomar varias acciones para protegerse de esta amenaza:

- Las conexiones RDP salientes a redes públicas o externas deben estar prohibidas o restringidas.

- Los archivos RDP deben bloquearse en clientes de correo electrónico o correo web.

- Los usuarios deben bloquear la ejecución de archivos RDP.

- La autenticación multifactor debe estar habilitada siempre que sea posible.

- Se deben implementar métodos de autenticación resistentes al phishing, como el uso de tokens FIDO. No se debe utilizar MFA basado en SMS, ya que puede ser eludido por ataques de secuestro de SIM.

- Se debe implementar la fuerza de autenticación de acceso condicional para requerir una autenticación resistente al phishing.

Además, se debe implementar Endpoint Detección y Respuesta (EDR) para detectar y bloquear actividades sospechosas. Las organizaciones también deberían considerar implementar soluciones antivirus y antiphishing para ayudar a detectar y bloquear la amenaza.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

GIPHY App Key not set. Please check settings