La advertencia de Microsoft el miércoles de que el actor patrocinado por China Volt Typhoon atacó la infraestructura de EE. UU. puso un fuerte énfasis en las presentaciones de los expertos en seguridad cibernética y asuntos internacionales de que una guerra global en el ciberespacio está enfrentando a los regímenes autoritarios contra las democracias.

Salta a:

El compromiso de China con la guerra cibernética

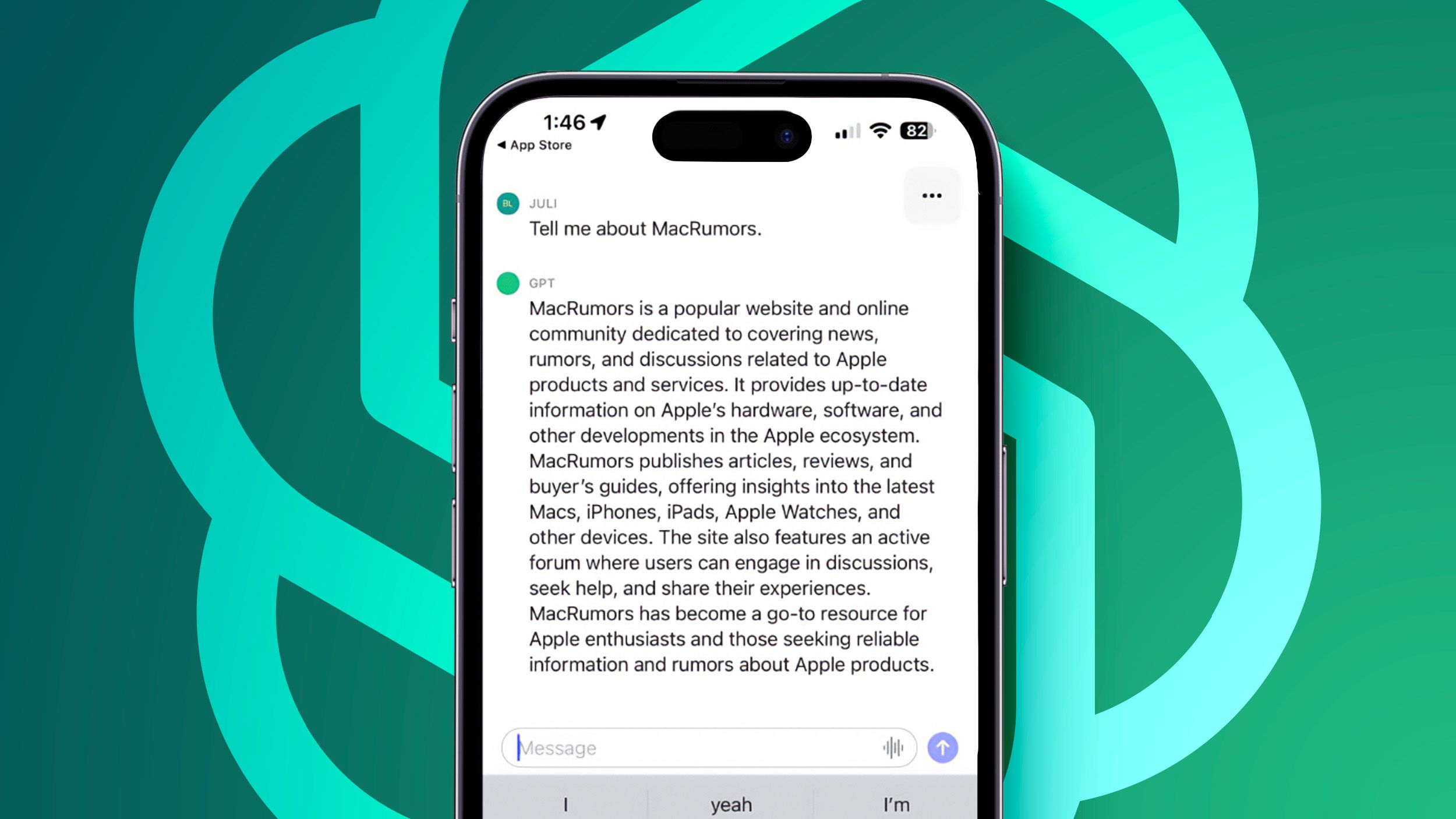

La notificación de Microsoft señaló que Volt Typhoon, que afectó a organizaciones en sectores que abarcan TI, comunicaciones, fabricación, servicios públicos, transporte, construcción, marítimo, gobierno y educación, ha estado siguiendo una estrategia de «vivir de la tierra» centrada en la exfiltración de datos desde 2021. La táctica generalmente utiliza vulnerabilidades de ingeniería social como el phishing para acceder a las redes de manera invisible utilizando software legítimo. Utiliza un exploit de Fortinet para obtener acceso y utiliza cuentas válidas para persistir (Figura A).

Figura A

Nadir Izrael, director de tecnología y cofundador de la firma de seguridad Armis, señaló que el presupuesto de defensa de China ha ido aumentando a lo largo de los años, alcanzando un estimado $ 178 mil millones en 2020. “Esta creciente inversión ha permitido a China desarrollar sus capacidades cibernéticas, con más de 50.000 soldados cibernéticos y una unidad de guerra cibernética avanzada”, dijo.

Agregó que la inversión de China en capacidades cibernéticas ofensivas ha creado “un arma global en su arsenal para sacudir la infraestructura crítica en casi todos los sectores, desde las comunicaciones hasta el marítimo, e interrumpir la vida de los ciudadanos estadounidenses”. Dijo: “La guerra cibernética es una herramienta increíblemente impactante y rentable para que China altere el orden mundial”.

Según Armis, ha estado prediciendo estas amenazas desde enero después de descubrir que El 33% de las organizaciones globales no se toman en serio la amenaza de la guerra cibernética.. Ha estado instando a los gobiernos y empresas de todos los sectores a comenzar a implementar procedimientos para contrarrestar estas amenazas.

“A medida que el mundo se digitaliza cada vez más, la guerra cibernética es una guerra moderna”, dijo Armis. “Esto tiene que ser una llamada de atención para Estados Unidos y las naciones occidentales”.

En la conferencia WithSecure Sphere23 en Helsinki, Finlandia, antes de que esta noticia de seguridad cruzara los cables, Jessica Berlin, analista de política exterior radicada en Alemania y fundadora de la consultora CoStruct, dijo que EE. UU., la Unión Europea y otras democracias no han despertado para las implicaciones de la guerra cibernética por parte de Rusia, China y Corea del Norte. Ella dijo que estos países están involucrados en una guerra mundial cibernética, una en la que las autocracias tienen la ventaja porque la han reconocido y aceptado por completo y se han comprometido a librarla como tal.

Ella le dijo a TechRepublic que las empresas de tecnología y seguridad podrían desempeñar un papel clave en concienciar a los ciudadanos y gobiernos sobre este hecho al ser más transparentes sobre los ataques. También señaló que el Reglamento General de Protección de Datos de la Unión Europea, que ha estado en vigor durante cinco años, ha sido una herramienta poderosa para la supervisión de la información digital, la procedencia de los datos y la información errónea en las plataformas sociales.

La profesionalización del cibercrimen baja el listón de entrada

Stephen Robinson, analista sénior de inteligencia de amenazas en WithSecure, dijo que el reflejo del ecosistema ciberdelincuente de los negocios legítimos ha facilitado que los actores estatales y los grupos menos sofisticados compren lo que no pueden hacer. Este profesionalización del cibercrimen ha creado un sector de servicios formal. “Están tercerizando funciones, contratando freelancers, subcontratando; Han surgido proveedores de servicios criminales, y su existencia está industrializando la explotación”, dijo Robinson.

El éxito del modelo criminal como servicio se ve acelerado por marcos como la transferencia de datos anónimos Tor y la criptomoneda, señaló Robinson, quien delineó algunas verticales de servicios web oscuros.

- Brokers de acceso inicial: Estos corredores son clave porque prosperan en el modelo orientado a servicios y son facilitadores. Usan cualquier método que puedan para obtener acceso y luego ofrecen ese acceso.

- Criptador como servicio: Crypter es una herramienta para ocultar una carga útil de malware. Y esto, dijo Robinson, ha llevado a una carrera armamentista entre malware y antimalware.

- Ladrones de criptomonedas: Estos actores irrumpen en una red y sueltan software y, a menudo, son uno de los primeros actores en explotar una vulnerabilidad del servidor. Constituyen una amenaza baja pero son un indicador muy fuerte de que algo ha sucedido o sucederá, según Robinson.

- Malware como servicio: Altamente técnico y con servicios avanzados como soporte y contratos y acceso a productos premium.

- Actores del estado nación: Los actores del estado nación utilizan las herramientas anteriores, que les permiten iniciar campañas y acceder a nuevas víctimas sin ser atribuidas.

WithSecure tiene un nuevo informe sobre grupos de ransomware de extorsión multipunto que emplean varias estrategias de extorsión, incluido el cifrado, para presionar a las víctimas para que paguen.

El análisis de la firma de más de 3000 filtraciones de datos por parte de estos grupos mostró que las organizaciones en los EE. UU. fueron las víctimas más atacadas, seguidas por Canadá, el Reino Unido, Alemania, Francia y Australia.

Además, la investigación de la firma mostró que la industria de la construcción representó el 19% de las filtraciones de datos; la industria automotriz representó solo el 6% de los ataques.

“En busca de una porción más grande de los enormes ingresos de la industria del ransomware, los grupos de ransomware compran capacidades de proveedores especializados en delitos electrónicos de la misma manera que las empresas legítimas subcontratan funciones para aumentar sus ganancias”, dijo Robinson. “Este suministro listo de capacidades e información está siendo aprovechado por cada vez más actores de amenazas cibernéticas, que van desde operadores solitarios y poco calificados hasta APT de estados nacionales. El ransomware no creó la industria del cibercrimen, pero realmente ha echado leña al fuego”.

La firma ofreció un ejemplo que se asemejaba al saqueo masivo de una tienda por departamentos después de que la puerta se quedara entreabierta. Una organización fue víctima de cinco actores de amenazas, cada uno con objetivos diferentes y representando un tipo diferente de servicio de ciberdelincuencia: el grupo de ransomware Monti, el malware como servicio Qakbot, la pandilla de criptosecuestro 8220, un corredor de acceso inicial sin nombre y un subconjunto del Grupo Lazarus asociado con Corea del Norte.

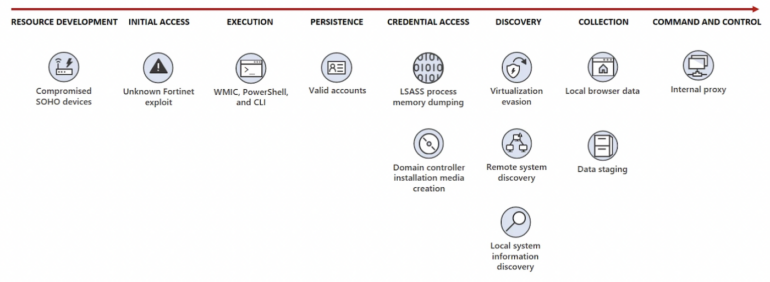

En estos incidentes, la inteligencia de amenazas de WithSecure informó haber encontrado seis ejemplos distintos del modelo «como servicio» en uso en las cadenas de eliminación observadas (Figura B).

Figura B

Según el informe, esta tendencia de profesionalización hace que la experiencia y los recursos para atacar a las organizaciones sean accesibles para los actores de amenazas menos capacitados o con pocos recursos. El informe predice que es probable que la cantidad de atacantes y el tamaño de la industria del delito cibernético crezcan en los próximos años.

Cómo mitigar Volt Typhoon

En el informe de Microsoft sobre Volt Typhoon, la compañía dijo que la detección de una actividad que usa canales de inicio de sesión normales y archivos binarios del sistema requiere un monitoreo del comportamiento y la remediación requiere cerrar o cambiar las credenciales de las cuentas comprometidas. En estos casos, Microsoft sugiere que los equipos de operaciones de seguridad examinen la actividad de las cuentas comprometidas en busca de acciones maliciosas o datos expuestos.

Para evitar esta variedad de ataques, Microsoft sugirió estos consejos:

- Aplique políticas sólidas de autenticación multifactor mediante el uso de claves de seguridad de hardware, inicio de sesión sin contraseña y reglas de caducidad de contraseña y desactivación de cuentas no utilizadas.

- Active las reglas de reducción de la superficie de ataque para bloquear o auditar las actividades asociadas con esta amenaza.

- Permitir Luz de proceso protectora para LSASS en dispositivos con Windows 11. Las nuevas instalaciones de Windows 11 unidas a empresas (actualización 22H2) tienen esta función habilitada de forma predeterminada, según la empresa.

- Permitir Protección de credenciales de Windows Defenderque está activado de forma predeterminada para las organizaciones que usan la edición Enterprise de Windows 11.

- Encender protección entregada en la nube en el antivirus de Microsoft Defender.

- Correr detección y respuesta de punto final en modo bloque por lo que Microsoft Defender para Endpoint puede bloquear artefactos maliciosos.