Para garantizar que los clientes que ejecutan Azure estén protegidos contra los ataques de ransomware, Microsoft ha invertido mucho en la seguridad de Azure y ha proporcionado a los clientes los controles de seguridad necesarios para proteger sus cargas de trabajo en la nube de Azure.

Puede encontrar una descripción general completa de las mejores prácticas y recomendaciones en el libro electrónico «Azure Defenses for Ransomware Attack».

Aquí, nos gustaría enfocarnos en la seguridad de la red y comprender cómo Azure Firewall puede ayudarlo a protegerse contra el ransomware.

El ransomware es básicamente un tipo de software malicioso diseñado para bloquear el acceso a su sistema informático hasta que se pague una suma de dinero. El atacante generalmente explota una vulnerabilidad existente en su sistema para penetrar en su red y ejecutar el software malicioso en el host de destino.

El ransomware a menudo se propaga a través de correos electrónicos de phishing que contienen archivos adjuntos maliciosos o mediante descargas ocultas. La descarga oculta ocurre cuando un usuario, sin saberlo, visita un sitio web infectado y luego se descarga e instala malware sin el conocimiento del usuario.

Aquí Servidor de seguridad Azure Premium entra en ayuda. Con su capacidad de sistema de prevención y detección de intrusiones (IDPS), cada paquete se inspeccionará minuciosamente, incluidos todos sus encabezados y carga útil para identificar actividades maliciosas y evitar que penetren en su red. IDPS le permite monitorear su red en busca de actividad maliciosa, registrar información sobre esta actividad, informarla y, opcionalmente, intentar bloquearla.

Las firmas IDPS son aplicables tanto para el tráfico a nivel de aplicación como de red (capas 4 a 7), están completamente administradas y contienen más de 65 000 firmas en más de 50 categorías diferentes para mantenerlas actualizadas con el panorama de ataque dinámico en constante cambio:

- Azure Firewall obtiene acceso anticipado a la información de vulnerabilidades de Programa de protecciones activas de Microsoft (MAPP) y Centro de respuestas de seguridad de Microsoft (MSRC).

- Azure Firewall publica entre 30 y 50 firmas nuevas cada día.

Hoy en día, el cifrado moderno, como Secure Sockets Layer (SSL) o Transport Layer Security (TLS), se usa globalmente para proteger el tráfico de Internet. Los atacantes utilizan el cifrado para llevar su software malicioso a la red de la víctima. Por lo tanto, los clientes deben inspeccionar su tráfico cifrado como cualquier otro tráfico.

Azure Firewall Premium IDPS le permite detectar ataques en todos los puertos y protocolos para el tráfico no cifrado. Sin embargo, cuando es necesario inspeccionar el tráfico HTTPS, Azure Firewall puede usar su capacidad de inspección TLS para descifrar el tráfico y detectar actividades malintencionadas con precisión.

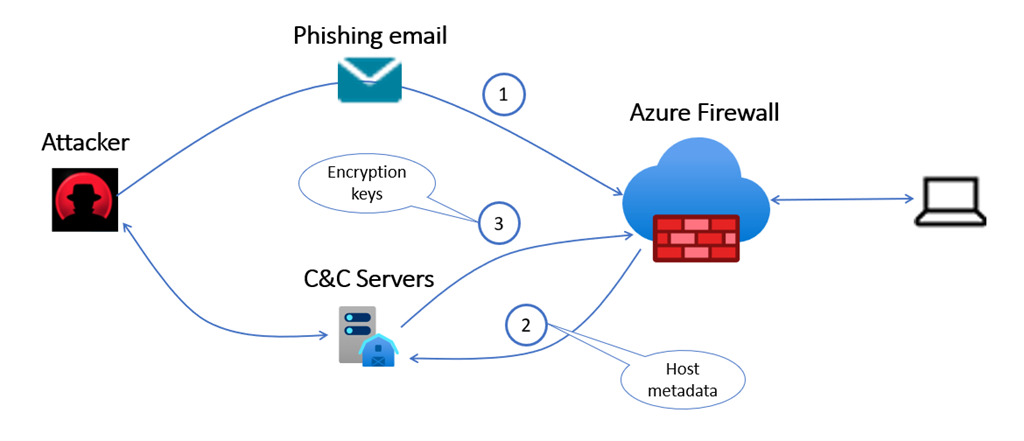

Una vez que el ransomware está instalado en la máquina de destino, puede intentar cifrar los datos de la máquina, por lo que requiere el uso de una clave de cifrado y puede usar el comando y control (C&C) para obtener la clave de cifrado del servidor C&C alojado por el atacante. CryptoLocker, WannaCry, TeslaCrypt, Cerber y Locky son algunos de los ransomware que utilizan C&C para obtener las claves de cifrado requeridas.

Azure Firewall Premium tiene cientos de firmas que están diseñadas para detectar la conectividad de C&C y bloquearla para evitar que el atacante cifre los datos de los clientes.

Figura 1: Protección de firewall contra ataques de ransomware usando el canal de comando y control

Adoptar un enfoque integral para defenderse de los ataques de ransomware

Se recomienda adoptar un enfoque holístico para defenderse de los ataques de ransomware. Azure Firewall funciona en un modo de denegación predeterminado y bloqueará el acceso a menos que el administrador lo permita explícitamente. Habilitar la función Threat Intelligence (TI) en el modo alerta/denegar bloqueará el acceso a direcciones IP y dominios maliciosos conocidos. Microsoft Threat Intel feed se actualiza continuamente en función de las amenazas nuevas y emergentes.

La política de firewall se puede utilizar para la configuración centralizada de firewalls. Esto ayuda a responder a las amenazas rápidamente. Los clientes pueden habilitar Threat Intel e IDPS en múltiples firewalls con solo unos pocos clics. Las categorías web permiten a los administradores permitir o denegar el acceso de los usuarios a categorías web, como sitios web de apuestas, sitios web de redes sociales y otros. El filtrado de URL proporciona acceso limitado a sitios externos y puede reducir aún más el riesgo. En otras palabras, Azure Firewall tiene todo lo necesario para que las empresas se defiendan de manera integral contra malware y ransomware.

La detección es tan importante como la prevención. Solución de Azure Firewall para Microsoft Sentinel le brinda detección y prevención en forma de una solución fácil de implementar. La combinación de prevención y detección le permite asegurarse de que ambos previenen amenazas sofisticadas cuando sea posible, al mismo tiempo que mantienen una «mentalidad de presunción de incumplimiento» para detectar y responder rápidamente a los ataques cibernéticos.