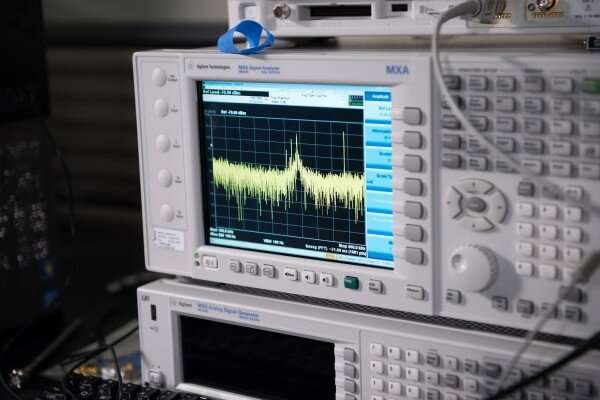

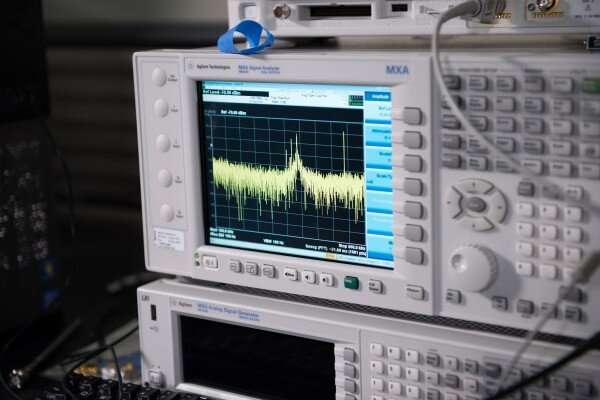

Crédito: Instituto de Tecnología de Georgia

Los investigadores de Georgia Tech han demostrado ahora que una de las mismas medidas destinadas a mantener los datos seguros en un teléfono de gama baja puede permitir que los atacantes los roben.

Su documento, presentado el 10 de septiembre en el 6º Simposio Europeo de IEEE sobre Seguridad y Privacidad, demuestra ataques exitosos a dos tipos diferentes de teléfonos Android de gama baja, un ZTE Zfive y un Alcatel Ideal. De acuerdo con la práctica estándar, los investigadores informaron sus hallazgos a los desarrolladores de software antes de publicar sus resultados para que el problema pudiera solucionarse.

El ataque se basa en colocar un sensor de radio a unos pocos centímetros de un dispositivo, lo suficientemente cerca para detectar las ondas de radio débiles que emite inadvertidamente el procesador de un teléfono. Al presenciar una única transacción web segura transmitida en estas señales, un atacante puede descubrir la clave secreta de un usuario, una forma de contraseña numérica que se utiliza para cifrar sus datos.

«Demuestra que un ataque realmente poderoso, uno que realmente puede robar la clave, se puede realizar en condiciones realistas», dijo Milos Prvulovic, profesor de Ciencias de la Computación en Georgia Tech y coautor del estudio. «¿Cuántas veces ha dejado su teléfono en un escritorio en el aeropuerto y no ha revisado lo que hay debajo del escritorio?»

Afortunadamente, los investigadores encontraron una solución relativamente sencilla. La implementación de esta solución está actualmente en progreso y será importante. Si los investigadores pueden descubrir cómo hacer que el ataque funcione en teléfonos de gama alta, la misma vulnerabilidad ocurrirá en miles de millones de los dispositivos modernos más utilizados.

Hackear un teléfono desde un costado

Las claves secretas o claves de cifrado se utilizan a menudo para proteger los datos del usuario. Una vez que el atacante tiene acceso a las claves de cifrado de un usuario, puede falsificar su «firma digital» y obtener acceso a los datos bancarios, por ejemplo. Debido a que el ataque recién descubierto debería funcionar en una amplia variedad de teléfonos en el uso diario, se espera que requiera una rápida enmienda a los estándares de seguridad relevantes, RFC 7748.

El ataque tiene como objetivo un proceso de cifrado estándar empleado en una amplia gama de actividades en línea, como iniciar sesión en una red privada virtual (VPN), crear una conexión web segura con un banco o firmar electrónicamente un documento digital. Durante este proceso, dos puntos finales en una red, como dos teléfonos, deben intercambiar una serie de mensajes para verificar la identidad del otro. Si no pueden verificar que son quienes dicen ser, entonces saben que no deben enviar datos privados.

Probar la propia identidad equivale a realizar un cierto tipo de algoritmo de cifrado. Este algoritmo involucra una serie de operaciones en una clave secreta llamada «nonce», que se puede representar como un número binario, una secuencia de unos y ceros o «bits». Por cada operación que realiza el procesador de un teléfono, emite una señal de radio débil, miles de veces más débil que la señal de un transmisor Wi-Fi. Estas señales se denominan emisiones de «canal lateral» ya que no provienen de los canales primarios que utiliza el teléfono para comunicarse.

Hace años, los investigadores se dieron cuenta de que estas emisiones de canal lateral pueden filtrar el valor del nonce. Por ejemplo, un algoritmo de cifrado puede requerir pasos de procesamiento adicionales cuando un bit del nonce es uno, haciendo que el procesador emita una señal más duradera para esos bits. Al rastrear el patrón de emisiones más largas y más cortas que provienen del teléfono mientras procesa el nonce, un atacante puede reconstruir el valor de cada uno de sus bits. A partir de ahí, pueden romper el cifrado de un usuario.

Otros investigadores inventaron una solución para este problema conocida como algoritmo de «tiempo constante». Este algoritmo asegura que un procesador lleve a cabo la misma secuencia de operaciones para cada bit. Por lo tanto, las emisiones de radio son indistinguibles para cada bit y el nonce no se puede reconstruir. Este algoritmo fue codificado en estándares de encriptación como RFC 7748 y ampliamente adoptado.

Rompiendo el algoritmo de tiempo constante

En el nuevo trabajo, los investigadores descubrieron un problema con el algoritmo de tiempo constante. Una operación particular que se lleva a cabo para cada bit, llamada «intercambio condicional», tiene un rasgo revelador. Cuando la operación se realiza en un bit con el valor de uno, el procesador emite una señal de radio ligeramente más fuerte. Los investigadores se dieron cuenta de que si un atacante podía escuchar las emisiones durante esta operación, cada vez que ocurriera, podrían determinar el nonce.

La parte difícil fue averiguar si podían centrarse en la firma de radio específica del intercambio condicional, enterrada dentro de una secuencia de muchas otras emisiones. Además, debido a la alta velocidad de procesamiento de los teléfonos modernos, la firma de radio del intercambio condicional solo dura un breve período. Pero resulta que es el algoritmo de tiempo constante, destinado a ser una contramedida para los ataques de canal lateral, lo que permite que el ataque funcione en primer lugar.

La clave para los investigadores fue observar cuidadosamente las emisiones de un teléfono. Debido al algoritmo de tiempo constante, estas emisiones son extremadamente regulares. Cada vez que el teléfono procesa un poco, se produce el mismo patrón general de emisiones. Por lo tanto, los investigadores podrían automatizar el proceso de seleccionar la pequeña parte de las emisiones correspondientes al intercambio condicional, como aprender a detectar un pequeño logotipo en un vagón de tren que se mueve rápidamente al ver pasar suficientes vagones de tren. A partir de ahí, los investigadores pudieron medir la fuerza de las emisiones para determinar si cada bit era cero o uno, y así reconstruir todo el nonce.

El ataque funciona con tanta eficacia que los investigadores descubrieron que solo necesitaban escuchar una única transacción segura para robar la clave secreta de un teléfono.

«Siempre que alguien pueda poner una sonda o antena lo suficientemente cerca», dijo Prvulovic, «podemos tener su llave ahora».

Para solucionar el problema, los investigadores modificaron el algoritmo de tiempo constante para que la señal correspondiente al intercambio condicional tenga la misma fuerza independientemente del valor del bit. Después de que los desarrolladores implementen esta corrección en bibliotecas criptográficas como OpenSSL, el algoritmo de tiempo constante debería volver a ser seguro.

Todavía existe una puerta trasera en el cifrado de teléfonos móviles de los años 90

Más información:

Un ataque de canal lateral EM de seguimiento único en varias implementaciones de curvas elípticas de tiempo constante en plataformas móviles. Monjur Alam, Baki Yilmaz y Frank Werner (Georgia Tech); Niels Samwel (Universidad de Radboud); Alenka Zajic (tecnología de Georgia); Daniel Genkin (Universidad de Michigan); Yuval Yarom (Universidad de Adelaide y Data61); Milos Prvulovic (Georgia Tech). 6to Simposio europeo de IEEE sobre seguridad y privacidad, del 6 al 10 de septiembre de 2021.

Citación: Investigadores descubren un nuevo ataque de canal lateral en teléfonos de gama baja (2021, 28 de septiembre) recuperado el 26 de octubre de 2021 de https://techxplore.com/news/2021-09-side-channel-low-end.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings