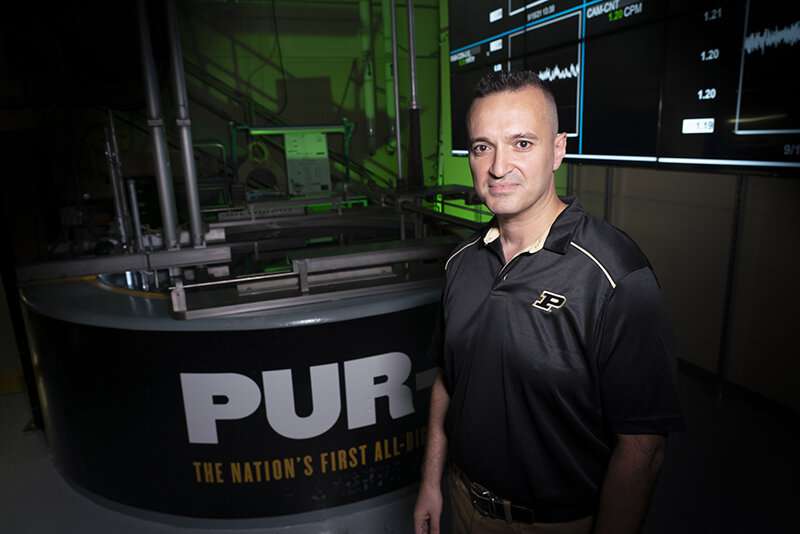

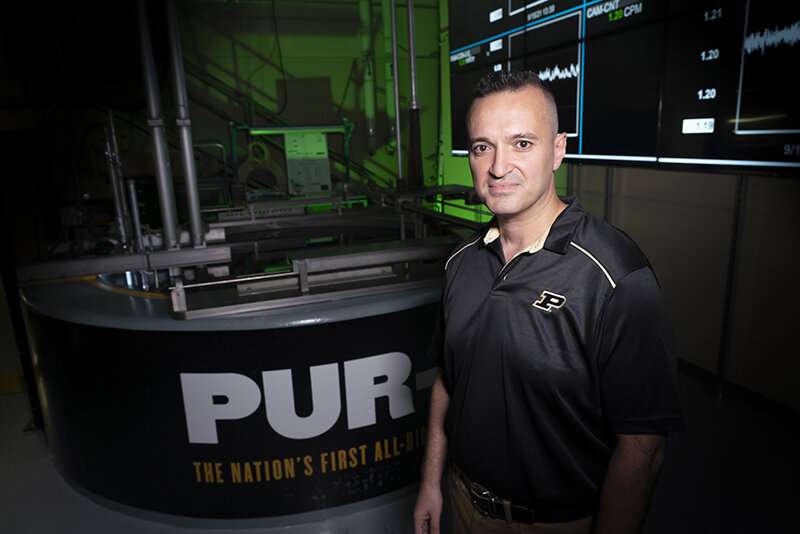

Equipar modelos informáticos con «conocimiento encubierto» podría proteger las redes eléctricas, las instalaciones de fabricación y las plantas de energía nuclear de los piratas informáticos, dice Hany Abdel-Khalik, profesor asociado de ingeniería nuclear de Purdue. Crédito: Universidad Purdue / Vincent Walter

Suena como una escena de un thriller de espías. Un atacante atraviesa las defensas de TI de una planta de energía nuclear y la alimenta con datos falsos y realistas, engañando a sus sistemas informáticos y al personal para que piensen que las operaciones son normales. Luego, el atacante interrumpe la función de la maquinaria clave de la planta, lo que hace que funcione mal o se descomponga. Para cuando los operadores del sistema se dan cuenta de que han sido engañados, ya es demasiado tarde, con resultados catastróficos.

El escenario no es ficticio; sucedió en 2010, cuando el Virus Stuxnet se utilizó para dañar centrifugadoras nucleares en Irán. Y a medida que aumentan el ransomware y otros ciberataques en todo el mundo, los operadores del sistema se preocupan más por estos sofisticados ataques de «inyección de datos falsos». En las manos equivocadas, los modelos informáticos y el análisis de datos, basados en inteligencia artificial, que garantizan el buen funcionamiento de las redes eléctricas, las instalaciones de fabricación y las centrales eléctricas de hoy en día, podrían volverse contra sí mismos.

Hany Abdel-Khalik de la Universidad de Purdue ha ideado una respuesta poderosa: Hacer que los modelos informáticos que ejecutan estos sistemas ciberfísicos sean tanto conscientes de sí mismos como autocurativos. Usando el ruido de fondo dentro de los flujos de datos de estos sistemas, Abdel-Khalik y sus estudiantes incorporan invisibles, siempre cambiantes, señales de un solo uso que convierten los componentes pasivos en observadores activos. Incluso si un atacante está armado con un duplicado perfecto del modelo de un sistema, cualquier intento de introducir datos falsificados será inmediatamente detectado y rechazado por el propio sistema, sin necesidad de respuesta humana.

«Lo llamamos conocimiento encubierto», dijo Abdel-Khalik, profesor asociado de ingeniería nuclear e investigador del Centro de Educación e Investigación de Purdue en Aseguramiento y Seguridad de la Información (CERIAS). «Imagina tener un montón de abejas revoloteando a tu alrededor. Una vez que te mueves un poco, toda la red de abejas responde, por lo que tiene ese efecto de mariposa. Aquí, si alguien mete el dedo en los datos, todo el sistema sabrá que hay fue una intrusión, y podrá corregir los datos modificados «.

Confianza a través de la autoconciencia

Abdel-Khalik será el primero en decir que es un ingeniero nuclear, no un informático. Pero hoy en día, los sistemas de infraestructura crítica en energía, agua y fabricación utilizan técnicas computacionales avanzadas, incluido el aprendizaje automático, el análisis predictivo y la inteligencia artificial. Los empleados usan estos modelos para monitorear las lecturas de su maquinaria y verificar que estén dentro de los rangos normales. Al estudiar la eficiencia de los sistemas de reactores y cómo responden a las fallas de los equipos y otras interrupciones, Abdel-Khalik se familiarizó con el «gemelos digitales«empleados por estas instalaciones: Simulaciones duplicadas de modelos de monitoreo de datos que ayudan a los operadores del sistema a determinar cuándo surgen errores verdaderos.

Pero gradualmente se interesó en fallas intencionales en lugar de accidentales, particularmente lo que podría suceder cuando un atacante malintencionado tiene un gemelo digital propio con el que trabajar. No es una situación descabellada, ya que los simuladores que se utilizan para controlar los reactores nucleares y otra infraestructura crítica se pueden adquirir fácilmente. También existe el riesgo permanente de que alguien dentro de un sistema, con acceso al modelo de control y su gemelo digital, pueda intentar un ataque furtivo.

«Tradicionalmente, su defensa es tan buena como su conocimiento del modelo. Si conocen su modelo bastante bien, entonces su defensa puede ser violada», dijo Yeni Li, un recién graduado del grupo, cuyo Ph.D. investigación centrada en el detección de tales ataques utilizando métodos basados en modelos.

Abdel-Khalik dijo: «Cualquier tipo de sistema en este momento que se base en el control que mira la información y toma una decisión es vulnerable a este tipo de ataques. Si tiene acceso a los datos y luego cambia la información, entonces quien sea tomar la decisión se basará en datos falsos «.

Para frustrar esta estrategia, Abdel-Khalik y Arvind Sundaram, un estudiante graduado de tercer año en ingeniería nuclear, encontraron una manera de ocultar señales en el «espacio de ruido» inobservable del sistema. Los modelos de control hacen malabares con miles de variables de datos diferentes, pero solo una fracción de ellas se usa realmente en los cálculos básicos que afectan los resultados y las predicciones del modelo. Al alterar ligeramente estas variables no esenciales, su algoritmo produce una señal para que los componentes individuales de un sistema puedan verificar la autenticidad de los datos que ingresan y reaccionar en consecuencia.

«Cuando tienes componentes que están acoplados de manera flexible entre sí, el sistema realmente no es consciente de los otros componentes o incluso de sí mismo», dijo Sundaram. «Simplemente responde a sus entradas. Cuando lo hace consciente de sí mismo, construye un modelo de detección de anomalías dentro de sí mismo. Si algo está mal, no solo necesita detectar eso, sino también operar de una manera que no respete la entrada maliciosa que ingresa «.

Para mayor seguridad, estas señales son generadas por el ruido aleatorio del hardware del sistema, por ejemplo, fluctuaciones en la temperatura o el consumo de energía. Un atacante que posea un gemelo digital del modelo de una instalación no podría anticipar o recrear estas firmas de datos en constante cambio, y incluso alguien con acceso interno no podría descifrar el código.

«Siempre que desarrolle una solución de seguridad, puede confiar en ella, pero aún tiene que darle a alguien las claves», dijo Abdel-Khalik. «Si esa persona se vuelve contra ti, entonces todas las apuestas están canceladas. Aquí, estamos diciendo que las perturbaciones adicionales se basan en el ruido del sistema en sí. Así que no hay forma de que sepa cuál es el ruido del sistema, incluso como información privilegiada. Se registra automáticamente y se agrega a la señal «.

Aunque los artículos publicados por los miembros del equipo hasta ahora se han centrado en usar su paradigma en reactores nucleares, los investigadores ven potencial para aplicaciones en todas las industrias, cualquier sistema que use un circuito de control y sensores, dijo Sundaram. Los mismos métodos podrían usarse también para objetivos más allá de la ciberseguridad, como la detección de anomalías con autocuración que podría evitar costosos cierres y una nueva forma de criptografía que permitiría el intercambio seguro de datos de sistemas críticos con investigadores externos.

Cyber se vuelve físico

Como ingenieros nucleares, Abdel-Khalik y Sundaram se benefician de la experiencia y los recursos de CERIAS para encontrar puntos de entrada al mundo de la ciberseguridad y la informática. Abdel-Khalik le da crédito a Elisa Bertino, la profesora Samuel D. Conte de Ciencias de la Computación y directora de investigación de CERIAS, con la chispa original que llevó a la creación del algoritmo de conocimiento encubierto, y agradece al centro por exponerlo a nuevas asociaciones y oportunidades.

Fundado en 1998, CERIAS es uno de los centros de investigación más grandes y antiguos del mundo que se concentra en la ciberseguridad. Su misión, dice el director gerente Joel Rasmus, siempre ha sido interdisciplinaria, y hoy el centro trabaja con investigadores de 18 departamentos y ocho universidades en Purdue. La investigación de Abdel-Khalik es un ejemplo perfecto de esta red diversa.

«Cuando la mayoría de la gente piensa en ciberseguridad, solo piensa en informática», dijo Rasmus. «Aquí hay un miembro de la facultad de ingeniería nuclear que está haciendo un trabajo increíblemente bueno en seguridad cibernética y ciberfísica. Hemos podido vincularlo con científicos informáticos en Purdue que entienden este problema, pero aún no entienden nada sobre ingeniería nuclear o la red eléctrica». para que puedan colaborar con él «.

Abdel-Khalik y Sundaram han comenzado a explorar las posibilidades comerciales del conocimiento encubierto a través de una empresa de nueva creación. Esa startup, Covert Defenses LLC, se ha comprometido recientemente con Entanglement Inc., una empresa de tecnología profunda en etapa inicial, para desarrollar una estrategia de comercialización.

Paralelamente, el equipo trabajará para desarrollar un conjunto de herramientas de software que pueda integrarse con los bancos de pruebas ciberfísicas en CERIAS y el Laboratorio Nacional del Noroeste del Pacífico, donde los sensores y actuadores acoplados al software proporcionan una simulación de sistemas industriales a gran escala.

«Podemos proporcionar aplicaciones adicionales para las tecnologías que está desarrollando, ya que esta es una idea que puede ayudar a casi todos los dominios ciberfísicos, como la fabricación avanzada o el transporte», dijo Rasmus. «Queremos asegurarnos de que la investigación que estamos haciendo realmente ayude a que el mundo avance, que ayude a resolver problemas reales del mundo real».

Arvind Sundaram et al, Covert Cognizance: A Novel Predictive Modelling Paradigm, Tecnología nuclear (2021). DOI: 10.1080 / 00295450.2020.1812349

Matthias Eckhart et al, Gemelos digitales para la seguridad de los sistemas ciberfísicos: estado del arte y perspectivas, Seguridad y calidad en la ingeniería de sistemas ciberfísicos (2019). DOI: 10.1007 / 978-3-030-25312-7_14

Yeni Li et al, firmas de confiabilidad de datos para simulación de dinámica de reactores nucleares, Progreso en energía nuclear (2021). DOI: 10.1016 / j.pnucene.2020.103612

Arvind Sundaram et al, Validación de defensas activas de conocimiento encubierto, Ciencias e Ingeniería Nuclear (2021). DOI: 10.1080 / 00295639.2021.1897731

Citación: Los investigadores crean un algoritmo ‘autoconsciente’ para evitar los intentos de piratería (2021, 7 de octubre) recuperado el 24 de octubre de 2021 de https://techxplore.com/news/2021-10-self-aware-algorithm-ward-hacking.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings