Crédito: Universidad de Texas en San Antonio

Guenevere Chen, profesora asociada en el Departamento de Ingeniería Eléctrica e Informática de UTSA, publicó recientemente un artículo sobre USENIX Seguridad 2023 que demuestra un nuevo ataque troyano de voz inaudible para explotar las vulnerabilidades de los micrófonos y asistentes de voz de dispositivos inteligentes, como Siri, Google Assistant, Alexa o Amazon’s Echo y Microsoft Cortana, y proporciona mecanismos de defensa para los usuarios.

Los investigadores desarrollaron un troyano inaudible de ultrasonido cercano, o NUIT (en francés, «noche») para estudiar cómo los piratas informáticos explotan los altavoces y atacan a los asistentes de voz de forma remota y silenciosa a través de Internet.

Chen, su estudiante de doctorado Qi Xia y Shouhuai Xu, profesor de informática en la Universidad de Colorado Colorado Springs (UCCS), utilizaron NUIT para atacar diferentes tipos de dispositivos inteligentes, desde teléfonos inteligentes hasta dispositivos domésticos inteligentes. Los resultados de sus demostraciones muestran que NUIT es eficaz para controlar maliciosamente las interfaces de voz de productos tecnológicos populares y que esos productos tecnológicos, a pesar de estar en el mercado, tienen vulnerabilidades.

«Lo interesante técnicamente de este proyecto es que la solución de defensa es simple; sin embargo, para obtener la solución, primero debemos descubrir cuál es el ataque», dijo Xu.

El enfoque más popular que utilizan los piratas informáticos para acceder a los dispositivos es la ingeniería social, explicó Chen. Los atacantes atraen a las personas para que instalen aplicaciones maliciosas, visiten sitios web maliciosos o escuchen audio malicioso.

Por ejemplo, el dispositivo inteligente de una persona se vuelve vulnerable una vez que ve un video malicioso de YouTube incrustado con ataques de audio o video NUIT, ya sea en una computadora portátil o dispositivo móvil. Las señales pueden atacar discretamente el micrófono en el mismo dispositivo o infiltrarse en el micrófono a través de los parlantes de otros dispositivos, como computadoras portátiles, sistemas de audio de vehículos y dispositivos domésticos inteligentes.

«Si reproduce YouTube en su televisor inteligente, ese televisor inteligente tiene un altavoz, ¿verdad? El sonido de los comandos maliciosos de NUIT se volverá inaudible y también puede atacar su teléfono celular y comunicarse con su Asistente de Google o dispositivos Alexa. Incluso puede sucede en Zooms durante las reuniones. Si alguien activa el sonido, puede incorporar la señal de ataque para piratear su teléfono que se coloca junto a su computadora durante la reunión «, explicó Chen.

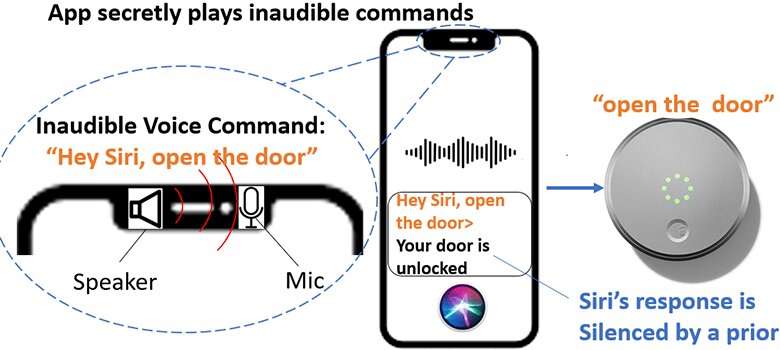

Una vez que tienen acceso no autorizado a un dispositivo, los piratas informáticos pueden enviar comandos de acción inaudibles para reducir el volumen de un dispositivo y evitar que el usuario escuche la respuesta de un asistente de voz antes de continuar con los ataques. El altavoz debe estar por encima de cierto nivel de ruido para permitir un ataque con éxito, anotó Chen, mientras que para realizar un ataque con éxito contra los dispositivos de asistente de voz, la duración de los comandos maliciosos debe ser inferior a 77 milisegundos (o 0,77 segundos).

«Esto no es solo un problema de software o malware. Es un ataque de hardware que usa Internet. La vulnerabilidad es la no linealidad del diseño del micrófono, que el fabricante debería abordar», dijo Chen. «De los 17 dispositivos inteligentes que probamos, los dispositivos Apple Siri necesitan robar la voz del usuario, mientras que otros dispositivos de asistente de voz pueden activarse usando cualquier voz o la voz de un robot».

NUIT puede silenciar la respuesta de Siri para lograr un ataque imperceptible ya que el volumen de la respuesta del iPhone y el volumen de los medios se controlan por separado. Con estas vulnerabilidades identificadas, Chen y su equipo están ofreciendo posibles líneas de defensa para los consumidores. La conciencia es la mejor defensa, dice el investigador de UTSA. Chen recomienda a los usuarios que autentiquen a sus asistentes de voz y tengan cuidado cuando hagan clic en enlaces y otorguen permisos de micrófono.

También aconseja el uso de auriculares en lugar de altavoces.

«Si no usa el altavoz para transmitir sonido, es menos probable que sea atacado por NUIT. El uso de auriculares establece una limitación en la que el sonido de los auriculares es demasiado bajo para transmitirlo al micrófono. Si el micrófono no puede recibir lo inaudible comando malicioso, el asistente de voz subyacente no puede ser activado maliciosamente por NUIT», explicó Chen.

Más información:

USENIX Seguridad 2023: www.usenix.org/conference/usenixsecurity23

Citación: Los investigadores explotan las vulnerabilidades de los micrófonos y los asistentes de voz de los dispositivos inteligentes (23 de marzo de 2023) consultado el 23 de marzo de 2023 en https://techxplore.com/news/2023-03-exploit-vulnerabilities-smart-device-microphones.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.