Lea los detalles técnicos sobre un nuevo ataque de phishing AiTM combinado con una campaña BEC revelado por Microsoft y aprenda cómo mitigar esta amenaza.

A informe de los expertos de Microsoft Defender revela un nuevo adversario de múltiples etapas en el medio del ataque de phishing combinado con un ataque de compromiso de correo electrónico comercial dirigido a instituciones bancarias y financieras. El ataque complejo abusa de las relaciones de confianza entre vendedores, proveedores y más organizaciones involucradas en transacciones financieras.

Salta a:

Etapa uno: Lanzamiento de un ataque de phishing AiTM

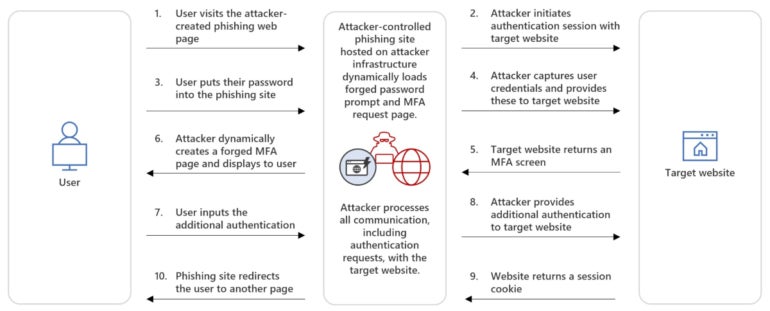

Los ataques AiTM son operaciones en las que un mal actor intercepta y modifica las comunicaciones entre dos partes, generalmente un usuario y un servicio de autenticación legítimo, para robar información financiera o confidencial, como credenciales de inicio de sesión y datos de tarjetas de crédito. También podría usarse para eludir la autenticación multifactor al robar las cookies de sesión de los usuarios.

Si bien los ataques anteriores de AiTM generalmente usaban técnicas de proxy inverso para manejar el tráfico entre el usuario y el servicio de autenticación, esta vez los atacantes usaron un método de proxy indirecto. Esta técnica es ligeramente diferente ya que el atacante controla todo directamente desde un sitio web de phishing que imita la página de inicio de sesión del servicio objetivo. El sitio web procesa todas las comunicaciones, incluidas las solicitudes de autenticación, con el objetivo.

Se invita al usuario a visitar la página de phishing, ingresa sus credenciales y completa la autenticación MFA adicional, que es una solicitud de MFA falsa que proviene directamente de los atacantes. En segundo plano y directamente desde el servidor de phishing, el atacante inicia la comunicación con el servicio de destino e ingresa las credenciales válidas de los usuarios y luego la información de MFA. El usuario está siendo redirigido a otra página en ese momento, mientras que el atacante recibe una cookie de sesión válida haciéndose pasar por el usuario (Figura A).

Figura A

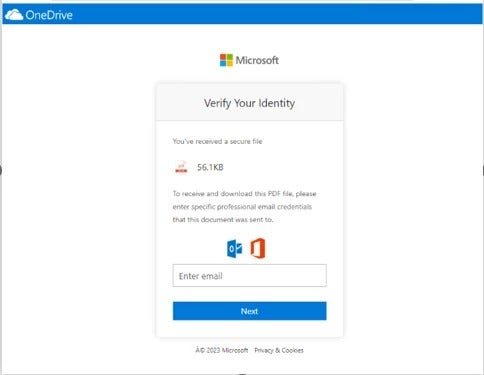

En el ataque informado por Microsoft y ejecutado por un actor de amenazas denominado Storm-1167, el enlace AiTM se envía a la víctima por correo electrónico. El correo electrónico de phishing se hace pasar por uno de los proveedores de confianza del objetivo para parecer más legítimo y combinarse con el tráfico de correo electrónico legítimo y evitar las detecciones, especialmente cuando una organización tiene políticas para permitir automáticamente los correos electrónicos de proveedores de confianza.

En el ejemplo de Microsoft, el atacante abusó de la plataforma legítima de diseño gráfico de Canva para alojar una página que mostraba un documento falso de OneDrive que conducía a la URL de phishing (Figura B).

Figura B

Segunda etapa: modificación de la cuenta del usuario

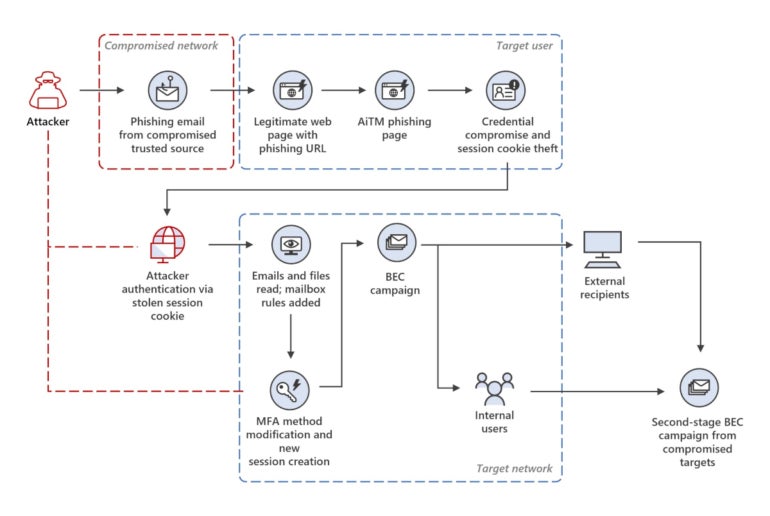

Una vez que el atacante estaba en posesión de una cookie de sesión válida, comenzó a acceder a conversaciones de correo electrónico y documentos alojados en la nube y generó un nuevo token de acceso para usar la sesión robada por más tiempo.

Luego, el grupo Storm-1167 agregó un nuevo método MFA a la cuenta del usuario robado para uso futuro, mostrando una vez más su preocupación por permanecer más tiempo en el medio ambiente. Dado que agregar un nuevo método MFA no requiere una nueva autenticación, los atacantes agregaron silenciosamente OneWaySMS, un servicio de autenticación de contraseña de un solo uso basado en SMS.

El paso final para el atacante en esta etapa fue crear nuevas reglas de bandeja de entrada para mover todos los correos electrónicos entrantes en el buzón del usuario a su carpeta de archivo y marcar todos los correos electrónicos como leídos.

Etapa tres: comienza la campaña BEC

Luego, el atacante, con control total del buzón del objetivo, inició una campaña de phishing masiva de más de 16,000 correos electrónicos, enfocándose en los contactos y listas de distribución del usuario, todos los cuales fueron identificados en hilos de correo electrónico anteriores del buzón del usuario.

Después de que se enviaron los correos electrónicos de phishing, el atacante monitoreó el buzón y respondió a los destinatarios, quienes respondieron con dudas sobre el correo electrónico de phishing, para confirmar falsamente que el correo electrónico era legítimo. Se eliminaron las respuestas no entregadas y fuera de la oficina.

Toda esta actividad permitió al atacante recopilar más cuentas de correo electrónico válidas en diferentes organizaciones y también iniciar el fraude BEC (Figura C).

Figura C

Si bien Microsoft no va más allá al explicar el fraude BEC del actor de la amenaza, se espera que en este punto el actor se haga pasar por una de las personas involucradas en las operaciones regulares de transferencia de dinero para que la víctima envíe el dinero a un banco propiedad de ciberdelincuentes. cuenta.

Cómo mantenerse a salvo de esta amenaza de ciberseguridad

Dado que el vector de ataque inicial es un correo electrónico de phishing, es necesario implementar soluciones de seguridad de buzones que puedan detectar intentos de phishing y generar alertas sobre correos electrónicos que provienen de fuera de la empresa cuando siguen patrones de comportamiento sospechosos.

Los cambios en la configuración del buzón de correo electrónico también deben monitorearse cuidadosamente. Los buzones de correo electrónico que de repente comienzan a enviar una gran cantidad de correos electrónicos o que de repente reenvían muchos correos electrónicos a otra dirección de correo electrónico deben generar alertas y analizarse cuidadosamente.

Cuando sea posible, el acceso al correo electrónico debe restringirse a direcciones IP de confianza a través de redes privadas virtuales corporativas, por ejemplo; MFA debe implementarse en esos servicios. En caso de que no se puedan implementar dichas restricciones, se debe realizar un seguimiento cuidadoso de cada operación de inicio de sesión para detectar cualquier intento que muestre anomalías.

VER: Las mejores VPN para pequeñas empresas en 2023 (República Tecnológica)

También se recomienda implementar soluciones de seguridad que permitan la creación de perfiles de usuarios. Cualquier característica inusual de una operación de inicio de sesión de un usuario generará alertas y se puede analizar con tales soluciones.

En cuanto al fraude BEC, cualquier cambio en las transacciones de dinero debe investigarse cuidadosamente. Si un socio de confianza solicita repentinamente cambiar el destino de una transferencia bancaria, la solicitud debe investigarse con ese socio a través de un canal de comunicación que no sea el correo electrónico y, preferiblemente, sin usar computadoras, tal vez teléfonos, en caso de que el atacante plante malware en la computadora del objetivo y podría interceptar todas las comunicaciones.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.