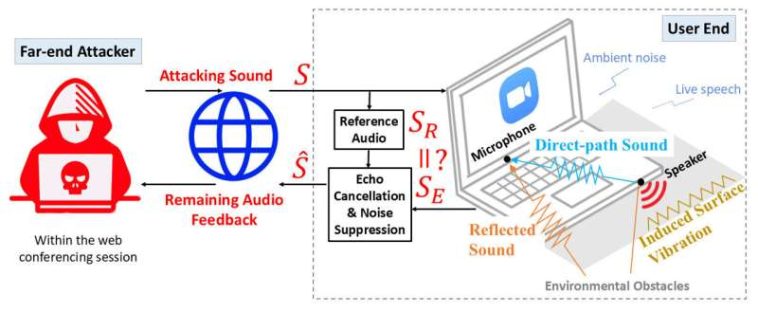

SMU determinó que un atacante puede sondear el entorno físico de los usuarios inyectando sonidos maliciosos y analizando la respuesta de audio o ecos específicos de la ubicación. Crédito: Universidad Metodista del Sur, Chen Wang

Desde la pandemia de COVID-19, las plataformas de videoconferencia como Zoom y Microsoft Teams se han vuelto esenciales para el trabajo, la educación y las conexiones sociales. Si bien estas plataformas ofrecen controles como desactivar cámaras y silenciar micrófonos para salvaguardar la privacidad del usuario, un nuevo estudio sugiere que las videoconferencias pueden no ser tan seguras como muchos suponen.

Los científicos informáticos de SMU han descubierto que incluso con las cámaras apagadas y los fondos virtuales en uso, los atacantes pueden sondear activa y encubiertamente la ubicación física de un usuario explotando los canales de audio bidireccionales de las aplicaciones de videoconferencia.

El mecanismo funciona mediante «detección acústica remota», lo que permite a un atacante sondear el entorno físico de los usuarios inyectando sonidos maliciosos y analizando la respuesta de audio o ecos específicos de la ubicación.

en un estudiar publicado como parte del Simposio IEEE 2025 sobre seguridad y privacidad el equipo de investigación probó aplicaciones populares como Zoom y descubrió que los ataques propuestos podían reconocer las ubicaciones o contextos de ubicación del usuario con un 88% de precisión, ya sea que el usuario estuviera en el mismo lugar varias veces o nunca hubiera estado allí antes.

«Los resultados plantean una grave preocupación sobre la privacidad, ya que cualquier participante de una videoconferencia podría invadir la privacidad de la ubicación de los demás fácilmente sin instalación de malware», dijo el investigador principal de SMU, Chen Wang, profesor de ciencias informáticas de la Fundación O’Donnell en la Escuela de Ingeniería Lyle de SMU.

Este tipo de ciberseguridad, conocido como «olfateo de la privacidad de la ubicación», es particularmente alarmante porque es muy poco lo que los usuarios pueden hacer para proteger las videoconferencias, afirmó Wang.

«Incluso un usuario atento que activa cuidadosamente el micrófono sólo cuando habla sigue siendo vulnerable: un adversario puede explotar los pocos segundos de silencio entre activar y desactivar el micrófono, ya que la gente naturalmente deja márgenes para asegurarse de que su discurso se escuche plenamente», señaló. «Además, encontramos que cuando un usuario habla, los ecos regresan con mayor energía, porque los sistemas de videoconferencia aplican supresión acústica a los extremos silenciosos del usuario para eliminar la retroalimentación sin sentido».

Como resultado, el discurso del usuario amplifica efectivamente la retroalimentación de la señal maliciosa.

Chen Wang, profesor de informática de la SMU, descubrió que incluso con las cámaras apagadas y los fondos virtuales en uso, los participantes de las videoconferencias pueden seguir siendo vulnerables a las intrusiones en la privacidad. Crédito: Universidad Metodista del Sur, Jeffrey McWhorter

Otro problema es que los sonidos de sondeo pueden durar tan solo 100 milisegundos, lo que proporciona a los atacantes información suficiente antes de que la víctima tenga tiempo de darse cuenta.

Wang y su equipo están trabajando actualmente en algoritmos de defensa que se pueden implementar en el servidor de videoconferencia para detectar y eliminar sonidos de sondeo sospechosos antes de reenviar el audio a los participantes, junto con otras formas de defenderse de que un adversario pueda sentir nuestro entorno o «ver dónde estamos».

Por qué su conferencia telefónica puede no ser tan segura como cree

Los investigadores de SMU identificaron dos tipos de ataques de eco que no son lo suficientemente invasivos como para pasar desapercibidos para la víctima: el ataque de eco en el canal, que utiliza señales cuidadosamente diseñadas para evitar la cancelación del eco, y el ataque de eco fuera del canal, que secuestra sonidos cotidianos como notificaciones por correo electrónico para pasar las defensas sin ser detectado.

Estos métodos podrían permitir que un ladrón o un espía, por ejemplo, sepa cuándo estás en casa. Un adversario también puede determinar dónde está el usuario cada vez que se encuentra en línea, incluso si el usuario está utilizando un fondo virtual.

Los hallazgos del equipo de investigación se basan en experimentos de seis meses en 12 lugares diferentes, desde hogares y oficinas hasta vehículos y hoteles.

«Todos sabemos que los sistemas de videoconferencia utilizan funciones de cancelación de eco para suprimir la retroalimentación de audio y garantizar la calidad de la llamada», afirmó Wang. «Sin embargo, descubrimos que un adversario puede aprovechar los codificadores generativos de IA para contrarrestar tales mecanismos de cancelación de eco y extraer incrustaciones de ubicación estable a partir de señales de eco severamente suprimidas, aunque sean casi imperceptibles para los oyentes humanos».

Más información:

Long Huang et al, Olfateando la privacidad de la ubicación de usuarios de videoconferencias que utilizan canales de audio gratuitos, Simposio IEEE 2025 sobre seguridad y privacidad (SP) (2025). DOI: 10.1109/sp61157.2025.00260

Citación: Las aplicaciones de videoconferencia pueden filtrar datos de ubicación a través de canales de audio a pesar de los controles de privacidad (2025, 28 de octubre) recuperado el 28 de octubre de 2025 de https://techxplore.com/news/2025-10-video-conferencing-apps-leak-audio.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.