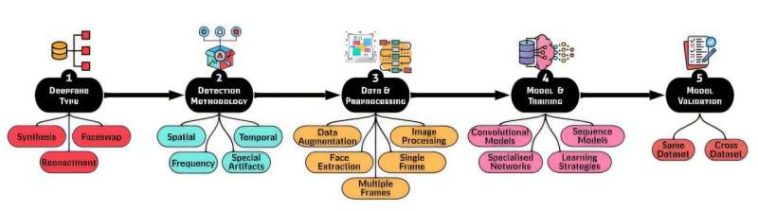

Marco conceptual de cinco pasos: todos los métodos de detección se adhieren a este marco: Paso #1 (tipo de fake profundo), #2 (metodología de detección), #3 (datos y preprocesamiento), #4 (modelo y capacitación) y #5 (validación del modelo). De estas etapas primarias, identificamos 18 factores influyentes (ilustrados como cápsulas coloreadas). Crédito: arxiv (2024). Doi: 10.48550/arxiv.2401.04364

Un equipo internacional de investigadores está pidiendo mejoras urgentes en las tecnologías de detección de profundos después de descubrir fallas críticas en herramientas de detección ampliamente utilizadas.

Un estudio realizado por CSIRO, la Agencia Nacional de Ciencias de Australia y la Universidad Sungkyunkwan de Corea del Sur (SKKU) ha evaluado 16 detectores líderes y descubrió que ninguno podría identificar de manera confiable los profundos del mundo real. El estudio es publicado en el arxiv servidor de preimpresión.

Los defectos profundos son inteligencia artificial (IA) generaron medios sintéticos que pueden manipular imágenes, videos o audio para crear contenido hiperrealista pero falso, planteando preocupaciones sobre la información errónea, el fraude y las violaciones de la privacidad.

El experto en ciberseguridad de CSIRO, el Dr. Sharif Abuadbba, dijo que la disponibilidad de IA generativa ha alimentado el rápido aumento de los defensores profundos, que son más baratos y más fáciles de crear que nunca.

«Los defectos profundos son cada vez más engañosos y capaces de difundir información errónea, por lo que existe una necesidad urgente de soluciones más adaptables y resistentes para detectarlas», dijo el Dr. Abuadbba.

«A medida que los defensores profundos se vuelven más convincentes, la detección debe centrarse en el significado y el contexto en lugar de la apariencia sola. Al descomponer los métodos de detección en sus componentes fundamentales y someterlos a pruebas rigurosas con defectos profundos del mundo real, estamos permitiendo el desarrollo de herramientas mejor equipadas para contrarrestar una variedad de escenarios».

Los investigadores desarrollaron un marco de cinco pasos que evalúa las herramientas de detección basadas en el tipo de defensa profunda, el método de detección, la preparación de datos, la capacitación del modelo y la validación. Identifica 18 factores que afectan la precisión, que van desde cómo se procesan los datos hasta cómo se capacitan y prueban los modelos.

El profesor de SKKU, Simon S. Woo, dijo que la colaboración entre CSIRO y Skku ha avanzado la comprensión del campo de las vulnerabilidades del modelo de detección.

«Este estudio ha profundizado nuestra comprensión de cómo se desempeñan los detectores de Deepfake en condiciones del mundo real, exponiendo las importantes vulnerabilidades y allanando el camino para soluciones más resistentes», dijo.

El estudio también encontró que muchos detectores actuales luchan cuando se enfrentan a profundos que caen fuera de sus datos de entrenamiento.

Por ejemplo, el detector de TIC (transformador consistente de identidad), que fue entrenado en caras de celebridades, fue significativamente menos efectivo para detectar defensores profundos con no celebridades.

La experta en ciberseguridad de CSIRO, el Dr. Kristen Moore, explicó que el uso de múltiples detectores y diversas fuentes de datos fortalece la detección de defectos profundos.

«Estamos desarrollando modelos de detección que integran audio, texto, imágenes y metadatos para obtener resultados más confiables», dijo el Dr. Moore. «Estrategias proactivas, como las técnicas de huellas digitales que rastrean los orígenes de Deepfake, mejoran los esfuerzos de detección y mitigación.

«Para mantener el ritmo de la evolución de los profundos, los modelos de detección también deben buscar diversos conjuntos de datos, datos sintéticos y análisis contextual, ir más allá de las imágenes o el audio».

Más información:

Binh M. Le et al, Sok: sistematización y evaluación comparativa de detectores de defake en un marco unificado, arxiv (2024). Doi: 10.48550/arxiv.2401.04364

Citación: La investigación revela ‘vulnerabilidades principales’ en detectores de Deepfake (2025, 12 de marzo) Recuperado el 12 de marzo de 2025 de https://techxplore.com/news/2025-03-reveals-major-vulnerability-deepfake-detectors.html

Este documento está sujeto a derechos de autor. Además de cualquier trato justo con el propósito de estudio o investigación privada, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona solo para fines de información.

GIPHY App Key not set. Please check settings