Un nuevo informe de IBM X-Force expone cambios en el panorama del malware Grandoreiro. El troyano bancario ahora es capaz de atacar a más de 1.500 bancos globales en más de 60 países y se ha actualizado con nuevas funciones.

Además, el objetivo de Grandoreiro se ha vuelto más amplio, ya que inicialmente solo apuntaba a países de habla hispana, mientras que campañas de ataque recientes se dirigieron a países de Europa, Asia y África. Además, el malware ahora envía correos electrónicos de phishing directamente desde el cliente local Microsoft Outlook de la víctima a las direcciones de correo electrónico de los destinatarios que se encuentran en el sistema local.

Qué es Grandoreiro?

De acuerdo a Interpolel troyano bancario Grandoreiro ha sido una gran amenaza en los países de habla hispana desde 2017. Las principales funcionalidades del malware permiten a los ciberdelincuentes controlar dispositivos en la computadora infectada, habilitar el registro de teclas, manejar ventanas y procesos, abrir un navegador y ejecutar JavaScript dentro de él, cargar o descargar archivos y enviar correos electrónicos, además de sus capacidades de troyano bancario.

El análisis de diferentes campañas de ataque revela que muchos operadores están involucrados en los ataques de Grandoreiro, como declarado por la empresa de ciberseguridad Kasperskyque escribió en julio de 2020: «Todavía no es posible vincular este malware a ningún grupo de cibercrimen específico, aunque está claro que la campaña utiliza un modelo de negocio MaaS (Malware-as-a-Service)».

VER: Estudio de Kaspersky: Los dispositivos infectados con malware de robo de datos se han multiplicado por 7 desde 2020

Las detenciones de presuntos ciberdelincuentes en relación con Grandoreiro se produjeron en 2021, con 16 sospechosos capturados por la Policía española acusado de blanqueo de fondos robados a través de dos troyanos bancarios, entre ellos Grandoreiro. Más recientemente, Las autoridades brasileñas arrestaron a cinco programadores y administradores detrás del malware bancariosospechosos de haber defraudado a las víctimas por más de 3,5 millones de euros.

Sin embargo, el malware, desarrollado en Brasilsigue activo y ha comenzado a ampliar su lista de objetivos a otros países, como Japón, Países Bajos, Italia y Sudáfrica, como se informa en la nueva investigación del equipo X-Force de IBM.

¿Cómo funcionan las campañas de Grandoreiro?

Todas las campañas de Grandoreiro comienzan con correos electrónicos de phishing

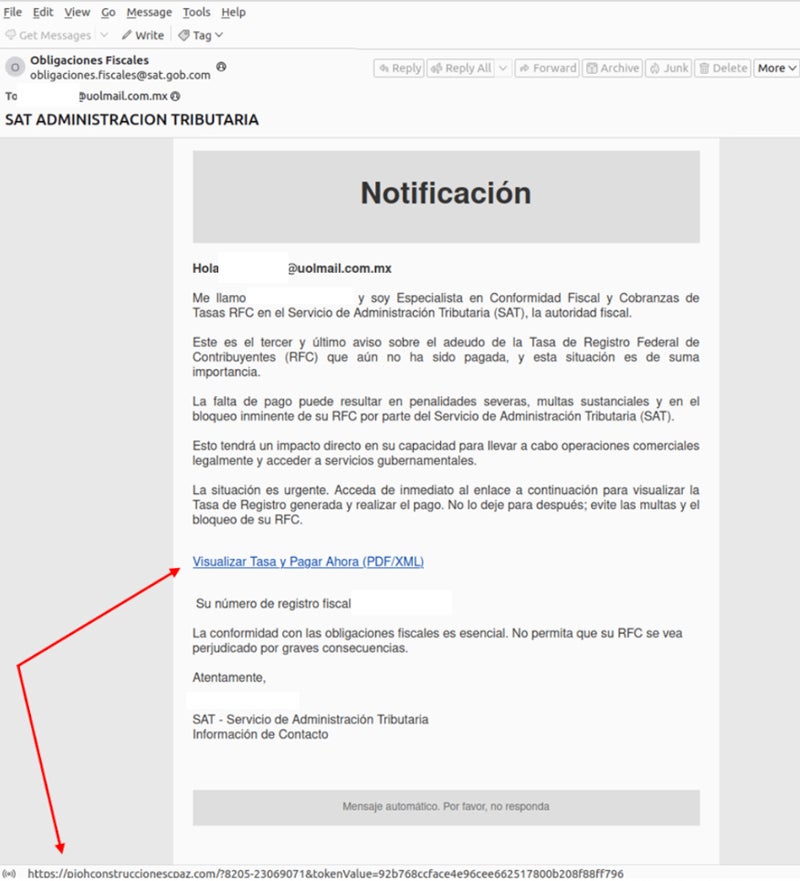

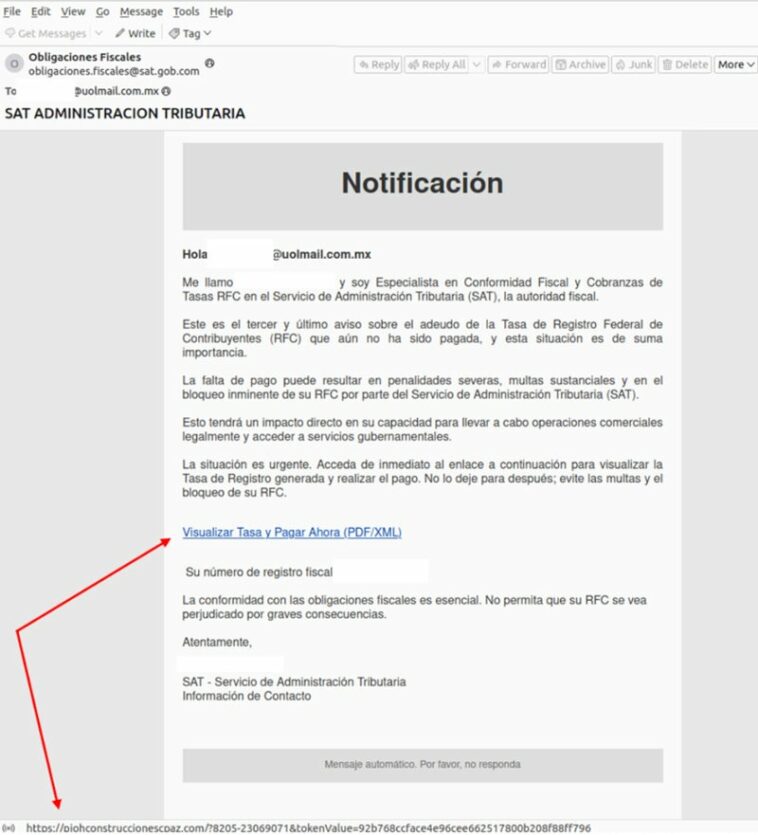

Desde marzo de 2024, varias campañas de phishing de Grandoreiro se han hecho pasar por entidades en México, como el Servicio de Administración Tributaria de México, la Comisión Federal de Electricidad de México o el Servicio de Impuestos de Argentina.

Desde marzo de 2024 se utilizan diferentes técnicas de ingeniería social en los correos electrónicos para incitar al usuario a hacer clic en un enlace: un aviso final para pagar una deuda, un recordatorio de que puede acceder a su estado de cuenta en formato PDF o XML o un recordatorio para leer los detalles. en un aviso de cumplimiento.

En esas campañas de phishing, solo los usuarios provenientes de países específicos (México, Chile, España, Costa Rica, Perú, Argentina) son redirigidos a una carga útil al hacer clic en el enlace proporcionado en el correo electrónico.

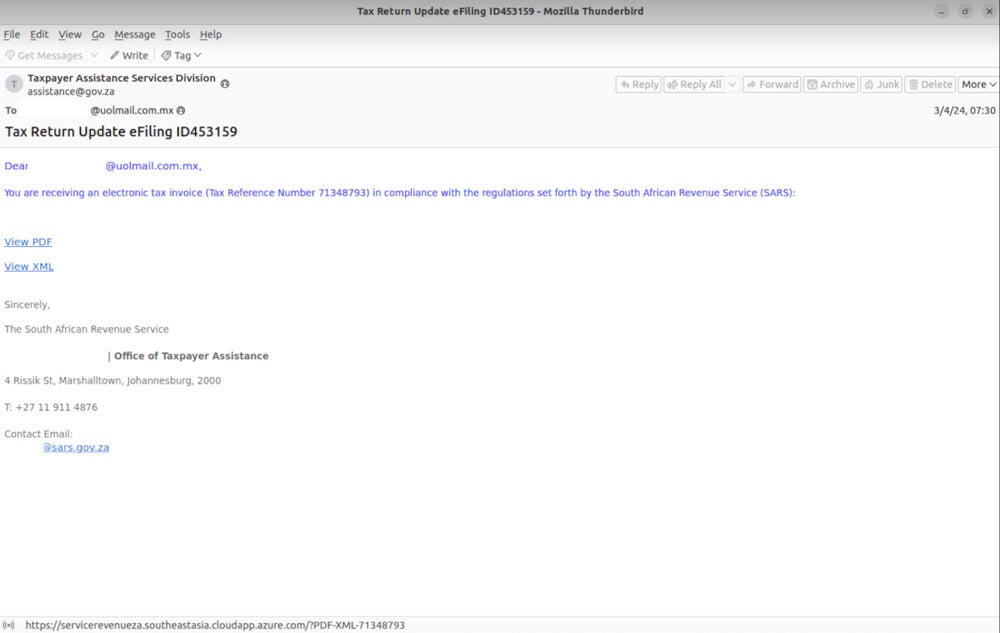

Tras los recientes arrestos que involucraron a operadores de Grandoreiro, los investigadores observaron un aumento en las campañas dirigidas a países más allá de los habituales de habla hispana, incluidos Japón, los Países Bajos, Italia y Sudáfrica, con correos electrónicos escritos en inglés.

Luego viene la cadena de infección.

Después de que el usuario hace clic en el enlace malicioso en el correo electrónico de phishing, se inicia un cargador personalizado que presenta un captcha falso de Adobe PDF Reader, que requiere un clic para continuar con la ejecución, probablemente para distinguir entre usuarios reales y sistemas automatizados como sandboxes.

Luego, el cargador recopila algunos datos de la víctima y los envía al servidor de comando y control mediante cifrado basado en algoritmos AES y base64. Los datos enviados al C2 consisten en los nombres de la computadora y de los usuarios, la versión del sistema operativo, el nombre del antivirus, la dirección IP pública de la víctima y una lista de procesos en ejecución. Además, el cargador comprueba la existencia del cliente Microsoft Outlook, así como de carteras criptográficas y productos especiales de seguridad bancaria como IBM Trusteer o Topaz OFD.

El cargador se puede configurar para no permitir víctimas de países específicos según sus direcciones IP. Una muestra de malware encontrada por IBM X-Force se detuvo si el usuario se encontraba en Rusia, la República Checa, Polonia o los Países Bajos.

Si se cumplen todas las condiciones, el troyano bancario Grandoreiro se descarga, se descifra mediante un algoritmo basado en RC4 y se ejecuta.

Dirigido a más de 1.500 bancos en todo el mundo

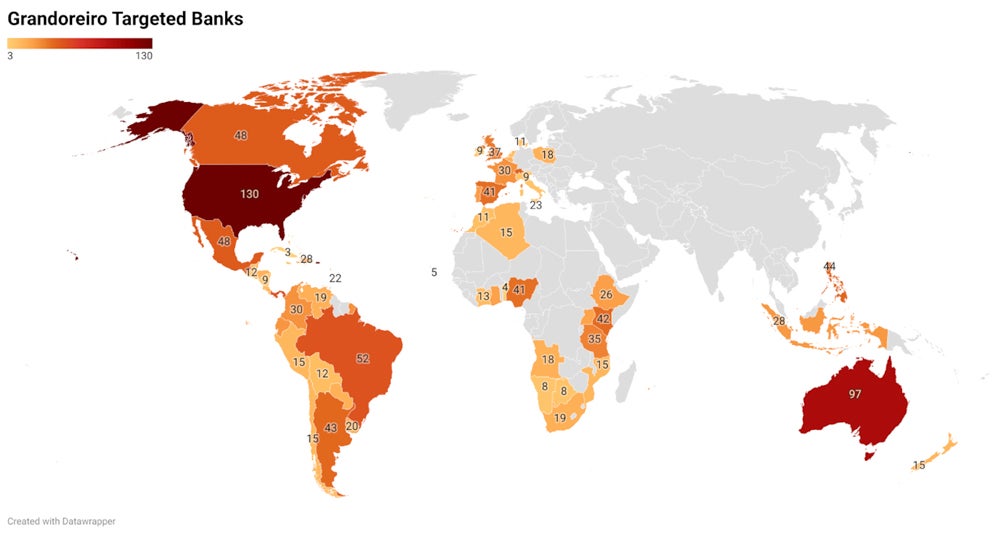

La lista de aplicaciones específicas de Grandoreiro ha aumentado a más de 1.500 bancos en todo el mundo, según IBM X-Force, y las aplicaciones bancarias también están vinculadas a regiones. Por ejemplo, si el país de la víctima se identifica como Bélgica, el malware buscará todas las aplicaciones bancarias asociadas con la región europea.

Además, el malware utiliza 266 cadenas únicas para identificar carteras de criptomonedas.

Actualizaciones recientes en Grandoreiro

Nuevo algoritmo DGA

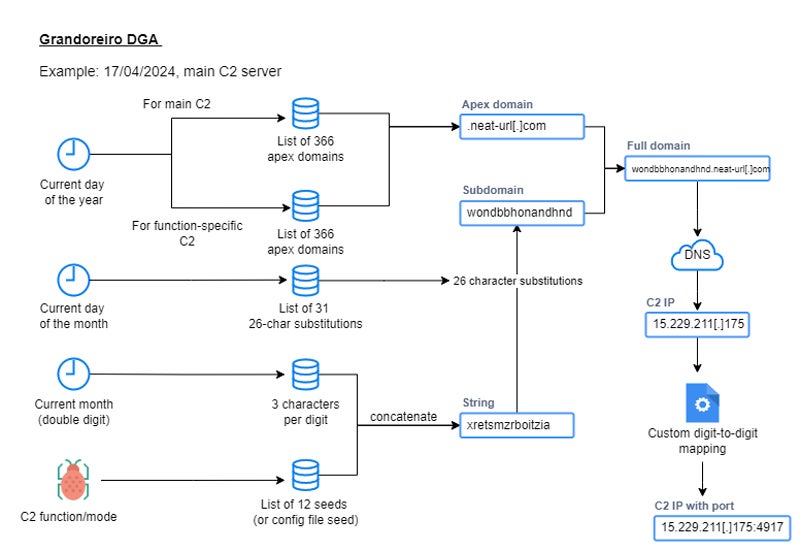

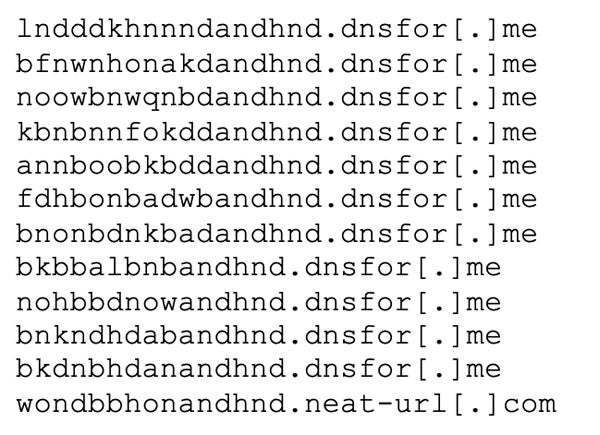

Los investigadores Golo Mühr y Melissa Frydrych analizaron el malware en profundidad y descubrieron que el malware, que tradicionalmente dependía de algoritmos de generación de dominios para encontrar sus referencias de servidor C2, contenía un DGA reelaborado.

El nuevo algoritmo introduce múltiples semillas para su DGA, “utilizadas para calcular un dominio diferente para cada modo o funcionalidad del troyano bancario, permitiendo la separación de tareas C2 entre varios operadores como parte de su operación Malware-as-a-Service”, como se afirma. por los investigadores.

Para una muestra analizada, para un día determinado, se podrían utilizar 12 dominios como dominios C2, cuatro de los cuales estarían activos ese día y conducirían a direcciones IP basadas en Brasil.

Abuso de Microsoft Outlook

Las versiones recientes de Grandoreiro abusan del software local Microsoft Outlook cuando está disponible en una computadora infectada.

El malware interactúa con el Herramienta de administrador de seguridad de Outlook, una herramienta diseñada para desarrollar complementos de Outlook. El uso de la herramienta permite que el malware deshabilite las alertas dentro de Outlook antes de comenzar a recopilar todas las direcciones de correo electrónico del remitente encontradas en el buzón de la víctima, filtrando las direcciones de correo electrónico para evitar recopilar direcciones no deseadas, como aquellas que contienen «noreply», «feedback» o «newsletter». ”, por nombrar algunos de la lista de bloqueo de malware.

Además, el malware escanea partes de las carpetas de la víctima de forma recursiva para buscar más direcciones de correo electrónico, buscando archivos con extensiones específicas, incluidas .csv, .txt, .xls y .doc.

Luego, el malware comienza a enviar spam basándose en plantillas de phishing que recibió de su servidor C2 antes de eliminar todos los correos electrónicos enviados del buzón de la víctima.

Para evitar ser atrapado por el usuario que podría notar un comportamiento sospechoso en la computadora, el malware solo comienza a enviar correos electrónicos cuando la última entrada en la máquina tiene al menos cinco minutos o más en algunas variantes de malware.

Cómo protegerse de esta amenaza de malware Grandoreiro

- Haga un análisis cuidadoso de la red. En particular, múltiples solicitudes consecutivas a ip-api.com/json deben desencadenar alertas e investigaciones, ya que podrían ser un indicador de una infección de Grandoreiro.

- Supervise las claves de ejecución en el registro de Windows. Cualquier adición fuera de una instalación de software normal debe investigarse de cerca para detectar actividad de malware.

- Bloquee dominios DGA precalculados a través de DNS.

- Implemente software de seguridad de endpoints en cada computadora para detectar malware.

- Eduque a los usuarios y al personal para detectar correos electrónicos de phishing y posibles intentos de fraude.

- Mantenga todo el hardware y software actualizado y parcheado para no infectarse a través de una vulnerabilidad común.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.

GIPHY App Key not set. Please check settings