Los archivos de Microsoft Office, en particular los archivos de Excel y Word, han sido el objetivo de algunos ciberdelincuentes durante mucho tiempo. A través de diferentes técnicas, los atacantes han utilizado macros integradas de Visual Basic para aplicaciones para infectar computadoras con diferentes tipos de malware para el ciberdelito y el ciberespionaje.

En la mayoría de los casos, los usuarios aún necesitaban hacer clic en su acuerdo al ejecutar el código dentro de esas aplicaciones, pero algunos trucos de ingeniería social han atraído a víctimas desprevenidas a hacer clic y permitir la ejecución de macros maliciosas. La explotación directa de vulnerabilidades sin ninguna interacción del usuario también es posible para lanzar malware.

VER: Política de seguridad de dispositivos móviles (TechRepublic Premium)

Salta a:

Explotación maliciosa de .XLL en estado salvaje

Como se expone en una nueva investigación de Cisco Talos, los actores de amenazas podrían aprovechar las funciones de manejo de eventos en archivos de Excel para iniciar automáticamente archivos .XLL. El método más común para lograr esto es ejecutar el código malicioso cuando el administrador de complementos de Excel llama a las funciones xlAutoOpen o xlAutoClose.

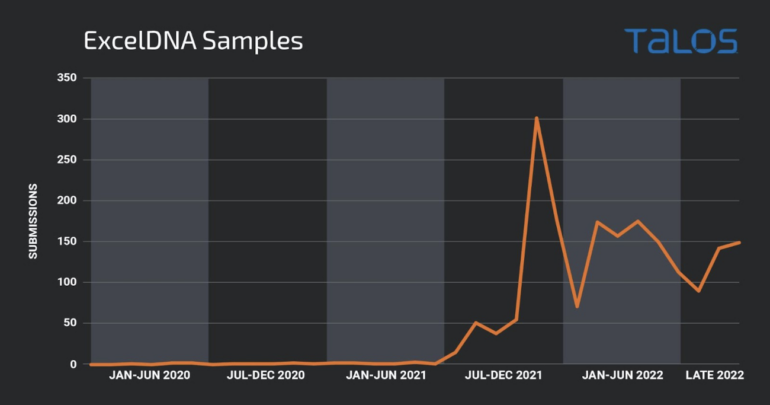

Los investigadores de Cisco Talos han aprovechado consultas específicas en VirusTotal para encontrar archivos .XLL maliciosos y proporcionar reglas YARA para buscar dichos archivos. Separaron las muestras nativas .XLL creadas con el SDK habitual de Microsoft .XLL y las muestras generadas con el marco ExcelDNA, ya que es gratuito y tiende a ser el más utilizado por los actores de amenazas (Figura A).

Figura A

Los gráficos anteriores revelan que los actores de amenazas han estado explotando las vulnerabilidades de los archivos .XLL mucho antes de que Microsoft comenzara a bloquear documentos que contienen macros VBA.

Los investigadores de Cisco Talos establecieron que no se enviaron muestras potencialmente maliciosas hasta julio de 2017. La primera carga útil .XLL encontrada en la plataforma VirusTotal lanzó calc.exe, que es un método de prueba habitual para los evaluadores de penetración y los ciberdelincuentes. La segunda muestra, enviada en el mismo mes, lanzó un shell inverso de Meterpreter, que puede usarse para pruebas de penetración o intentos maliciosos.

Después de esa actividad, los archivos .XLL aparecieron esporádicamente, pero no aumentaron hasta finales de 2021 cuando familias de malware infames como Dridex y FormBook comenzaron a usarlo.

¿Qué actores de amenazas explotan los archivos .XLL?

Varios actores de amenazas ahora están usando archivos .XLL para infectar computadoras.

APT10, también conocido como Red Apollo, menuPass, Stone Panda o Potassium, es un actor de amenazas de ciberespionaje que opera desde 2006 y está asociado con el Ministerio de Seguridad del Estado chino, según el Departamento de Justicia.

Los investigadores encontraron un archivo que aprovecha .XLL para inyectar un malware exclusivo de APT10 denominado Anel en diciembre de 2017.

TA410 es otro actor de amenazas que se dirige a las empresas de servicios públicos y organizaciones diplomáticas de EE. UU. y está vagamente vinculado a APT10. Emplean un conjunto de herramientas que también incluye una etapa .XLL descubierta en 2020.

El equipo de DoNot que se enfocó en organizaciones sin fines de lucro de Cachemira y funcionarios del gobierno paquistaní también pareció usar este método: un archivo .XLL que contiene dos exportaciones, la primera llamada pdteong y la segunda xlAutoOpen, lo convierten en una carga útil .XLL completamente funcional. El nombre de exportación pdteong ha sido utilizado exclusivamente por el equipo de DoNot.

FIN7 es un actor de amenazas cibernéticas que opera desde Rusia. En 2022, el actor de amenazas comenzó a usar archivos .XLL enviados como archivos adjuntos en campañas de correo electrónico maliciosas. Cuando se ejecutan esos archivos, actúan como descargadores para la siguiente etapa de infección.

Sin embargo, el mayor aumento en las detecciones de .XLL en VirusTotal proviene principalmente de las campañas de malware Dridex. Estos archivos .XLL se utilizan como descargadores para la siguiente etapa de infección, que se elige de una gran lista de posibles cargas útiles accesibles a través de la aplicación de software Discord.

La segunda carga útil más común es FormBook, un ladrón de información disponible como servicio a un precio económico en línea. Utiliza campañas de correo electrónico para difundir el descargador .XLL, que busca la siguiente etapa de infección: el propio malware FormBook.

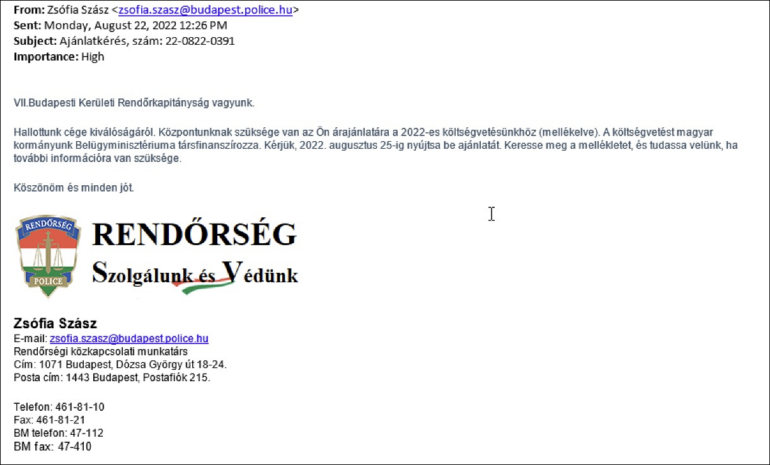

Una campaña reciente de AgentTesla y Lokibot dirigida a Hungría explotó archivos .XLL por correo electrónico. El correo electrónico pretendía provenir de los departamentos de policía húngaros (Figura B).

Figura B

El texto ha sido traducido por Cisco Talos:

“Somos el Departamento de Policía del Distrito VII de Budapest.

Hemos oído hablar de la excelencia de su empresa. Nuestro centro necesita su cotización para nuestro presupuesto 2022 (adjunto). El presupuesto está cofinanciado por el Ministerio del Interior de nuestro gobierno húngaro. Envíe su oferta antes del 25 de agosto de 2022. Busque el archivo adjunto y háganos saber si necesita más información”.

Además, el malware Ducktail, un malware de ladrón de información ejecutado por un actor de amenazas que opera en Vietnam, utiliza .XLL. El actor de amenazas usó un archivo llamado «Detalles del plan de marketing del proyecto y el informe de resultados de Facebook Google Ads.xll» para infectar a sus objetivos con el malware Ducktail.

El comportamiento predeterminado de Microsoft Office cambia para bien

Para ayudar a combatir infecciones mediante el uso de macros VBA, Microsoft decidió cambiar el comportamiento predeterminado de sus productos de Office para bloquear macros en archivos descargados de Internet.

Los complementos de Office son piezas de código ejecutable que se pueden agregar a las aplicaciones de Office para mejorar las funcionalidades o mejorar la apariencia de la aplicación. Los complementos de Office pueden contener código VBA o módulos que incorporan funcionalidades compiladas en el código de bytes de .NET. Esto podría ser en forma de servidores COM o una biblioteca de vínculos dinámicos renombrada con una extensión de archivo específica.

Los complementos para la aplicación de Microsoft Word deben estar en una ubicación especificada por un valor de registro, según la versión de Office. Un archivo colocado en esa carpeta con una extensión de archivo .WLL se cargará en el espacio del proceso de Word.

Para Microsoft Excel, cualquier archivo con la extensión .XLL en el que el usuario haga clic automáticamente intentará ejecutar Excel como el abridor del archivo .XLL. En cualquier caso, el software de Excel activará un mensaje de visualización sobre posibles programas maliciosos o problemas de seguridad, pero esto no es efectivo con los usuarios generales, que tienden a ignorar dichas advertencias.

Los complementos .XLL generalmente se desarrollan en el lenguaje de programación C/C++ utilizando el kit de desarrollo de software Microsoft Excel .XLL, pero algunos marcos como Add-In Express y Excel-DNA permiten el uso de lenguajes .NET como C# o VB. RED.

Cómo protegerse contra la amenaza de seguridad .XLL

El uso de archivos .XLL no está muy extendido en entornos corporativos; las empresas que no lo necesiten deben bloquear cualquier intento de ejecutar archivos .XLL en su entorno. Si su empresa permite el uso de archivos .XLL, se debe ejecutar un control cuidadoso en los puntos finales y servidores para detectar cualquier actividad sospechosa e investigarla.

Las puertas de enlace de correo electrónico no deben aceptar archivos .XLL de manera predeterminada y deben crear conciencia entre los usuarios corporativos. Si ven un mensaje de advertencia de Excel sobre la ejecución de complementos y no saben por qué sucede, no deben permitir la ejecución y llamar a su departamento de TI/seguridad.

Esta política de capacitación y concientización sobre seguridad y las plantillas de alerta de seguridad de correo electrónico de TI de TechRepublic Premium son excelentes recursos para ayudar a prevenir que ocurra un desastre de seguridad cibernética.

Divulgar: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.