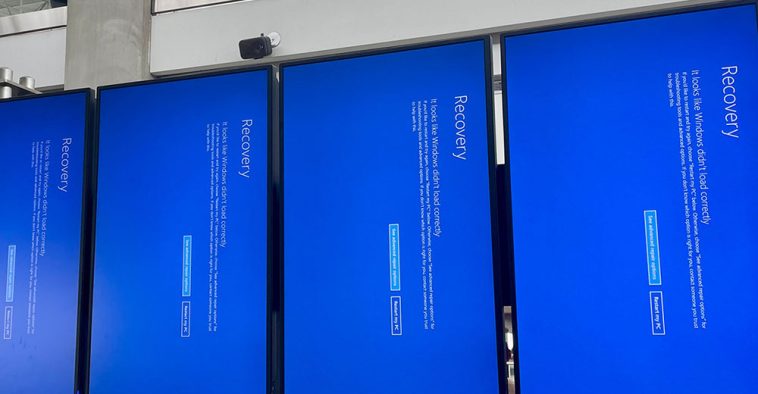

Desde el viernes, las organizaciones han estado luchando por poner en marcha sus operaciones después de una actualización de software por parte del proveedor de seguridad. Golpe de masas desencadenó una epidemia de “pantallas azules de la muerte” a nivel mundial, comúnmente conocida como la pantalla de la muerte para los usuarios de Windows.

El lunes, la firma global de asesoría tecnológica Gartner publicó una nota de investigación que describe medidas a corto, mediano y largo plazo que los usuarios de CrowdStrike pueden implementar para lidiar con lo que se ha convertido en la actualización del infierno.

Una de las recomendaciones de la empresa para la acción inmediata es asegurarse de que los equipos de seguridad estén atentos a la nueva información sobre amenazas relacionada con ataques oportunistas. “En estado de pánico, la gente comienza a agarrarse a un clavo ardiendo”, explicó Sumed Barde, director de productos de simbiosisuna empresa de seguridad de inteligencia artificial en Mountain View, California.

“Están buscando cualquier ayuda que puedan conseguir en línea”, dijo a TechNewsWorld. “Lo que estamos viendo es un montón de sitios web falsos que aparecen a través de estafadores”.

Barde explicó que una forma de estafa es un sitio web que no hace nada más que exigir pagos por adelantado. Otros sitios web ofrecen asesoramiento gratuito pero contienen malware.

Chris Morales, CISO en Enriquecimiento netoun proveedor de servicios de centros de operaciones de seguridad en San José, California, citó varios tipos de ataques oportunistas a los que las organizaciones deberían estar en alerta máxima durante este período inicial de la interrupción del servicio de CrowdStrike. «Las campañas de phishing son importantes», dijo a TechNewsWorld. «A los atacantes les encanta aprovechar la confusión enviando correos electrónicos que parecen ser de CrowdStrike o de empresas relacionadas».

“El robo de credenciales y los ataques de fuerza bruta también son habituales, ya que los atacantes intentan aprovechar cualquier brecha de seguridad temporal”, añadió.

“Y, por supuesto, siempre existe el riesgo de que las vulnerabilidades conocidas sean atacadas de forma más agresiva durante el caos”, dijo.

Posibilidad de aumento de ransomware

La interrupción también puede alimentar otro flagelo en línea. “Los ataques de ransomware podrían aumentar a medida que los atacantes aprovechen las posturas de seguridad debilitadas de las organizaciones afectadas”, dijo Tim Freestone, director de estrategia y marketing de Trabajos de cometasun proveedor de comunicaciones de contenido seguro en San Mateo, California.

“Los intentos de exfiltración de datos pueden aumentar, apuntando a los sistemas temporalmente vulnerables”, dijo a TechNewsWorld. “La interrupción también podría inspirar ataques DDoS para sobrecargar aún más las redes que ya están sobrecargadas”.

También pueden crearse invitaciones para que los piratas informáticos realicen ataques oportunistas cuando los equipos del centro de operaciones de seguridad implementan medidas ad hoc para que los sistemas estén operativos rápidamente.

“Una de las cosas más importantes para los SOC será garantizar que todos los sistemas temporales, las elevaciones de permisos temporales u otras soluciones alternativas que se hayan implementado se hayan desmantelado”, observó Josh Thorngren, estratega de seguridad de Para todos segurosuna empresa de pruebas de seguridad de software en Pittsburgh.

«Cuando haya actividad en estos dispositivos o redes dentro de dos semanas, es probable que haya un problema», dijo a TechNewsWorld.

Gartner también hizo algunas recomendaciones para las acciones a medio plazo. “El objetivo de las acciones a medio plazo es evaluar el impacto en los sistemas secundarios, buscar vulnerabilidades expuestas y garantizar que se tenga visibilidad de las actualizaciones y lanzamientos planificados para todo el sistema en la próxima semana”, explicó.

Cómo manejar la fatiga y el agotamiento

Entre las acciones a medio plazo sugeridas por Gartner estaba que las organizaciones revisaran las anomalías o tendencias inusuales con los equipos del SOC para minimizar los riesgos de un ataque oportunista no detectado.

“Los equipos de SOC deben estar atentos a cantidades inusuales de datos que ingresan o se extraen de los repositorios, solicitudes de acceso más altas de lo habitual, usuarios que aparentemente solicitan acceso a archivos o unidades a los que normalmente no quieren o necesitan acceder, y cualquier cambio en los permisos o configuraciones que se ajusten a las líneas de base o tendencias anteriores”, dijo Katie Teitler-Santullo, estratega de ciberseguridad de Seguridad OXdesarrollador de plataformas de gestión activa de la postura de seguridad de aplicaciones, en Tel Aviv, Israel

“Los equipos de TI y seguridad también pueden ayudar a sus organizaciones agregando cualquier dominio falso conocido, como crowdstrikebluescreen[.]com o crowdstrike-helpdesk[.]com, a sus listas de bloqueo para evitar que los usuarios visiten esos sitios sin darse cuenta”, dijo a TechNewsWorld.

Otra acción a medio plazo propuesta por Gartner es gestionar activamente el agotamiento y la fatiga de los empleados. “Esta interrupción va más allá de los equipos de seguridad porque afecta a todas las máquinas de una empresa”, señaló Jon Amato, analista sénior de Gartner.

“Eso crea un proceso laborioso, que requiere mucho tiempo y es tedioso”, dijo a TechNewsWorld. “En la actualidad, el personal de soporte técnico de la mayoría de las empresas está al límite de sus posibilidades. He oído hablar de empresas que contratan ejércitos de contratistas que vienen a tocar las máquinas y trabajan las 24 horas del día, los 7 días de la semana. Cuanto más dure esto, más probabilidades hay de que se produzca fatiga. Es una receta para el agotamiento”.

Morales explicó que el agotamiento y la fatiga son problemas importantes durante eventos como la interrupción del servicio de CrowdStrike y que a menudo se pasan por alto. “Piénselo”, dijo. “Nuestros equipos de seguridad se enfrentan de repente a un aumento masivo de la carga de trabajo. Están tratando de gestionar la respuesta al incidente mientras mantienen en marcha todas las operaciones habituales. Es como intentar apagar un incendio mientras se sigue cocinando la cena”.

“Este tipo de estrés prolongado puede provocar una fatiga grave a la hora de tomar decisiones, en la que la calidad de las elecciones empieza a decaer”, continuó. “Los empleados cansados pueden pasar por alto alertas críticas o señales sutiles de un ataque”.

“Y seamos realistas”, añadió, “todos somos humanos: las posibilidades de cometer un error se disparan cuando uno está exhausto. Un pequeño error podría provocar una mala configuración o una respuesta tardía y, de repente, tenemos un problema mucho mayor entre manos”.

Resiliencia a largo plazo

Las acciones a largo plazo de Gartner apuntan a mitigar o reducir el riesgo de eventos futuros como el de CrowdStrike. “La interrupción del servicio de CrowdStrike refuerza la necesidad de centrarse en la resiliencia”, señaló Gartner y recomendó “utilizar un enfoque de arriba hacia abajo para conectar el enfoque con los objetivos estratégicos generales”.

“A pesar de todos los esfuerzos por evitar que se repitan estos errores, debemos prever que estos errores en cascada aumentarán en frecuencia e impacto en los próximos años a medida que el mundo se vuelva aún más interconectado e interdependiente”, dijo Maurice Uenuma, vicepresidente y gerente general de la Grupo Tecnológico Blanccouna empresa global que se especializa en el borrado de datos y el diagnóstico de dispositivos móviles.

“Por eso, debemos centrarnos en la resiliencia: la capacidad de sobrevivir y recuperarnos cuando llega la inevitable crisis”, dijo a TechNewsWorld.

“La resiliencia se logra al tener formas separadas y redundantes de realizar tareas críticas, garantizar el respaldo continuo de los datos, construir canales de comunicación alternativos y ensayar para operar con capacidades disminuidas en condiciones adversas”, explicó.

“Si las empresas quieren ser más resilientes, primero deben tener una supervisión y un conocimiento completos de su cadena de suministro”, agregó Jenna Wells, directora de productos y clientes de Sabiduría de suministrouna plataforma de inteligencia de riesgos en tiempo real en la ciudad de Nueva York.

“Si tienes una supervisión y un conocimiento completos de tu cadena de suministro, ahorrarás tiempo y aumentarás tu resiliencia al conocer de antemano los puntos de falla”, dijo a TechNewsWorld. “Luego, puedes implementar de manera proactiva un plan de continuidad comercial para cuando ocurran los eventos”.

“Tanto si se trata de un incidente cibernético como, como en este caso, de un error humano, es necesario poder reaccionar ante cualquier tipo de incidente con un chasquido de dedos”, afirmó. “Después de todo, no se trata de si un incidente ocurre, sino de cuándo”.

GIPHY App Key not set. Please check settings