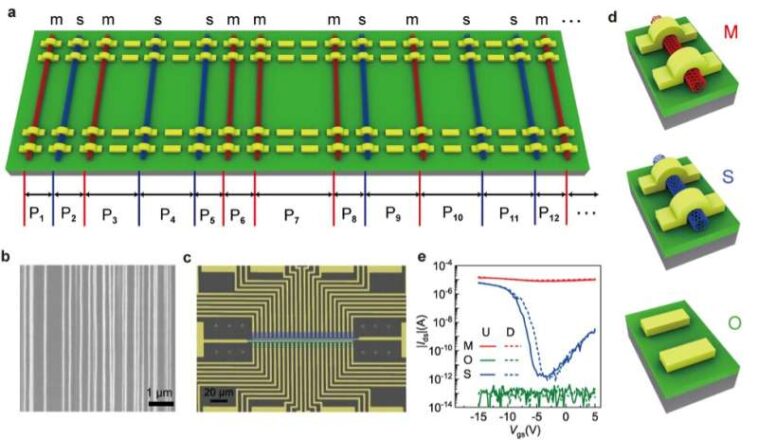

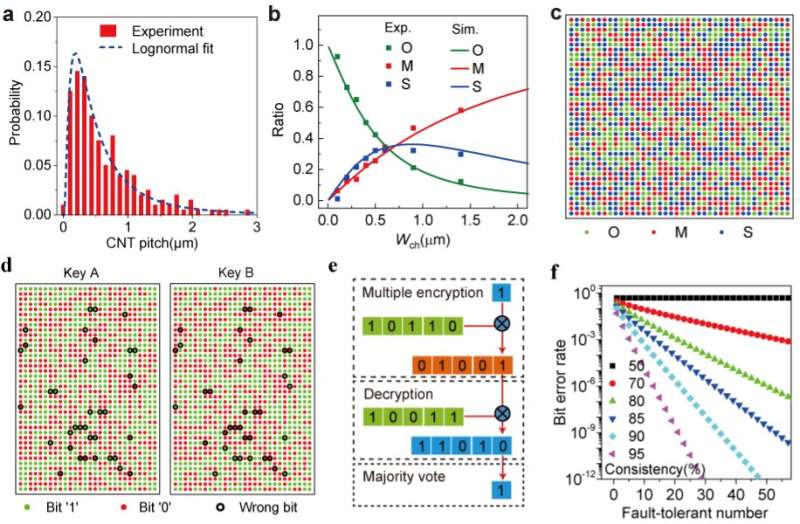

Funciones gemelas físicamente imposibles de clonar basadas en matrices CNT alineadas. a, Esquema de PUF gemelas basadas en matrices CNT cultivadas por CVD. Las letras ‘m’ y ‘s’ representan CNT metálicos o semiconductores, mientras que la letra ‘P’ representa el espacio entre dos CNT adyacentes. b, Esquema de tres tipos distintos de dispositivos según su tipo de conducción. La letra ‘O’ representa dispositivo con canal abierto, y ‘S’ y ‘M’ representan dispositivo canal con CNT semiconductor o metálico, respectivamente. c, imagen SEM de matriz CNT alineada. d, imagen SEM de color falso que muestra un grupo de 24 pares de dispositivos PUF gemelos. e, Características de transferencia medidas desde los tres pares de dispositivos en (d). Crédito: Zhong et al.

A medida que aumenta continuamente la cantidad de datos almacenados en dispositivos y compartidos a través de Internet, los informáticos de todo el mundo intentan idear nuevos enfoques para asegurar las comunicaciones y proteger la información confidencial. Algunos de los enfoques mejor establecidos y valiosos son las técnicas criptográficas, que esencialmente cifran (es decir, transforman) datos y textos intercambiados entre dos o más partes, para que solo los remitentes y los receptores puedan verlos en su forma original.

Funciones físicas no clonables (PUF), dispositivos que aprovechan las «imperfecciones aleatorias» inevitablemente introducidas durante la fabricación de dispositivos para dar a las entidades físicas «huellas dactilares» únicas (es decir, anclas de confianza). En los últimos años, estos dispositivos han demostrado ser particularmente valiosos para crear claves criptográficas, que se borran instantáneamente tan pronto como se utilizan.

Investigadores de la Universidad de Pekín y el Laboratorio Jihua han introducido recientemente un nuevo sistema para generar primitivas criptográficas, que consta de dos PUF idénticos basados en matrices de nanotubos de carbono (CNT) alineados. Este sistema, introducido en un artículo publicado en Naturaleza Electrónicapodría ayudar a proteger las comunicaciones de manera más confiable, superando algunas de las vulnerabilidades de los dispositivos PUF propuestos anteriormente.

«La criptografía clásica utiliza algoritmos criptográficos y claves para cifrar o descifrar información, y las estrategias más populares son el cifrado Rivest, Shamir y Adleman (RSA)», dijo a TechXplore Zhiyong Zhang, uno de los investigadores que llevó a cabo el estudio. «En un algoritmo asimétrico, cualquier persona puede acceder a la clave pública, pero el descifrado de la clave pública requiere factorizar un número muy grande, lo cual es extremadamente difícil para una computadora clásica. Sin embargo, se ha demostrado matemáticamente que esta tarea se puede lograr en polinomio tiempo usando una computadora cuántica».

Una de las estrategias criptográficas más empleadas en la actualidad es el cifrado simétrico, que comparte las mismas «claves secretas» para el cifrado y descifrado con todos los usuarios que participan en una conversación específica. Estas estrategias generalmente almacenan claves secretas en una memoria no volátil, que es vulnerable a ciberataques físicos y de canal lateral.

En los últimos años, los investigadores han estado explorando enfoques criptográficos alternativos, incluida la distribución de claves cuánticas (QKD). Los métodos QKD explotan conceptos arraigados en la teoría cuántica para proteger las comunicaciones. Específicamente, aprovechan las perturbaciones intrínsecas que afectan a los sistemas cuánticos mientras se miden.

Se ha descubierto que QKD es particularmente efectivo para detectar los intentos de un tercero de obtener acceso a la clave secreta que protege las comunicaciones. Si bien algunas estrategias de QKD han logrado resultados notables, por lo general requieren hardware sofisticado y muy costoso.

«Para lograr una comunicación segura de bajo costo y basada en hardware, presentamos una nueva tecnología, funciones gemelas físicamente no clonables (PUF)», dijo Zhang. «La idea básica detrás de las PUF es utilizar imperfecciones físicas aleatorias que existen en una entidad física causadas por las variaciones del proceso de fabricación a pequeña escala y estas imperfecciones no pueden predecirse ni clonarse, ni siquiera por el fabricante original».

Debido a su diseño único, los dispositivos PUF son imposibles de clonar e impredecibles. Esto los hace increíblemente efectivos para generar claves secretas seguras para el cifrado.

No obstante, cuando las PUF se utilizan para proteger las comunicaciones, las claves que producen deben escribirse en memorias no volátiles y compartirse con otros participantes de la conversación que no poseen un dispositivo PUF. Estas claves almacenadas serán vulnerables a los ataques.

El objetivo clave del trabajo reciente de Zhang y sus colegas fue superar esta limitación de los dispositivos PUF para asegurar las comunicaciones. Para ello, en lugar de clonar una PUF existente, intentaron crear dos PUF idénticas (gemelas).

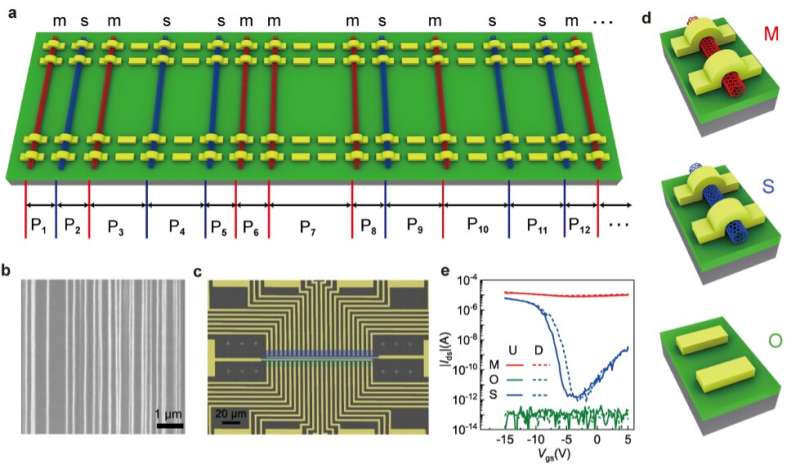

Desempeño de CNT PUFs gemelos y demostración de comunicación segura. a, Distribución del tono CNT y ajuste lognormal de los datos. b, Proporciones de tres tipos de dispositivos frente al ancho de canal de los dispositivos PUF. Los cuadrados y las líneas representan datos experimentales y de simulación, respectivamente. c, claves ternarias generadas por CNT PUF que incluyen 1600 bits. Los círculos verde, rojo y azul representan bits o dispositivos abiertos (0,0), semiconductores (1,0) y metálicos (1,1), respectivamente. d, mapas de bits binarios gemelos generados a partir de PUF gemelos usando bits binarios dobles. Los círculos verde y rojo sólidos representan el bit ‘1’ y el bit ‘0’, respectivamente. Los círculos negros huecos representan bits inconsistentes o «incorrectos». e, Esquema de comunicación segura usando un diseño tolerante a fallas. f, BER versus número tolerante a fallas con diferentes consistencias. Crédito: Zhong et al.

«Fabricamos funciones gemelas físicamente no clonables (PUF) basadas en matrices CNT alineadas», explicó Zhang. «En primer lugar, cultivamos matrices CNT alineadas en sustrato de cuarzo. Por un lado, inducidas por la interacción red de cuarzo-CNT, las matrices CNT crecieron a lo largo del [2 -1 -1 0] orientación del cristal durante varios cientos de micras, lo que aseguró que las propiedades de las matrices de CNT fueran idénticas en paralelo a la dirección de crecimiento. Por otro lado, las matrices de CNT tienen características aleatorias, como quiralidad y posición, perpendiculares a la dirección de crecimiento de CNT».

Para crear su dispositivo, Zhang y sus colegas fabricaron dos filas de transistores de efecto de campo (FET) en matrices CNT. Utilizaron transistores con tres tipos de canales con diferentes propiedades eléctricas, es decir, canales que contenían algunos CNT metálicos (M), CNT puramente semiconductores (S) y ningún CNT (O).

«Dado que la ubicación y el tipo de CNT en el canal están determinados por la nucleación estocástica y la distribución aleatoria del catalizador, los FET se fabricaron en las matrices de CNT», dijo Zhang. «Mientras tanto, dos filas de FET fabricados en paralelo en la misma matriz de CNT muestran los tipos O, S y M con el mismo orden, por lo que se pueden fabricar juntos dos PUF idénticos (PUF gemelos)».

Zhang y sus colegas idearon inicialmente un modelo que les permitiría estudiar la relación entre las PUF y las matrices de CNT y las dimensiones del dispositivo. Este modelo les permitió optimizar la aleatoriedad y la entropía de sus PUF.

«Descubrimos que los campos de CNT (CP) cumplen con la distribución lognormal, lo cual fue verificado por otras muestras de CNT que cultivamos con diferentes densidades y las publicadas por otros grupos», dijo Zhang.

Utilizando simulaciones y el modelo que crearon como referencia, los investigadores optimizaron su diseño y crearon matrices de CNT con un paso de CNT de 0,65±0,58 μm y una relación de CNT metálico/semiconductor de aproximadamente 0,4. Luego usaron estas matrices para crear un prototipo de sus PUF con bits ternarios ideales.

«Fabricamos un total de 1600 FET con un ancho de canal de 600 nm, para generar un mapa de bits ternario de 40 × 40, en el que se contaron 532, 516 y 552 bits O, S y M, respectivamente», dijo Zhang. dijo. «Nuestras PUF también exhibieron alta aleatoriedad, uniformidad, singularidad, imprevisibilidad y confiabilidad».

En sus experimentos, los investigadores utilizaron con éxito sus PUF gemelos para lograr una criptografía tolerante a fallas. Debido a las imperfecciones asociadas con el crecimiento de los CNT, incluidas las transiciones de quiralidad, la existencia de tubos rotos entre las bandas del catalizador y la desalineación, las PUF gemelas del equipo inicialmente mostraron una consistencia no perfecta. Esto significa que el proceso de cifrado y descifrado podría introducir bits incorrectos, lo que daría lugar a una tasa de error de bits (BER) alta.

«Para reducir el BER, diseñamos una criptografía tolerante a fallas en la que se utilizan múltiples bits clave (≥3, impares) para cifrar un bit de texto sin formato en múltiples bits de texto cifrado, y los múltiples bits de texto cifrado se descifran y luego generan uno simple. bit de texto a través de un voto mayoritario», dijo Zhang. «El BER se redujo exponencialmente, con un número tolerante a fallas para una consistencia superior al 80 %. En nuestras PUF gemelas con una consistencia del 95 %, el BER se puede reducir a uno en un billón cuando el número tolerante a fallas es de hasta 29».

En el futuro, los dispositivos PUF gemelos creados por este equipo de investigadores podrían ayudar a asegurar las comunicaciones de manera más confiable a gran escala. En sus próximos estudios, a Zhang y sus colegas les gustaría mejorar aún más sus dispositivos, por ejemplo, optimizando los materiales utilizados en su trabajo reciente.

«Planeamos mejorar la limpieza del sustrato de cuarzo y la estabilidad del flujo de aire durante el crecimiento de CNT, lo que puede reducir la aparición de tubos rotos y el cambio de quiralidad», agregó Zhang. «En este documento, usamos una puerta inferior global, pero ahora también planeamos cambiarla a una estructura de puerta superior para un voltaje de operación pequeño y una fácil integración con otros circuitos. Finalmente, mientras que hasta ahora usamos una estación de prueba para probar nuestra unidad PUF uno por uno, el siguiente paso será integrar nuestras PUF gemelas con circuitos periféricos, que pueden realizar automáticamente el cifrado de la información».

Donglai Zhong et al, funciones gemelas físicamente no clonables basadas en matrices de nanotubos de carbono alineados, Naturaleza Electrónica (2022). DOI: 10.1038/s41928-022-00787-x

© 2022 Ciencia X Red

Citación: Funciones gemelas físicamente no clonables (PUF) basadas en conjuntos de nanotubos de carbono para mejorar la seguridad de las comunicaciones (28 de julio de 2022) consultado el 28 de julio de 2022 en https://techxplore.com/news/2022-07-twin-physically-unclonable- funciones-pufs.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.