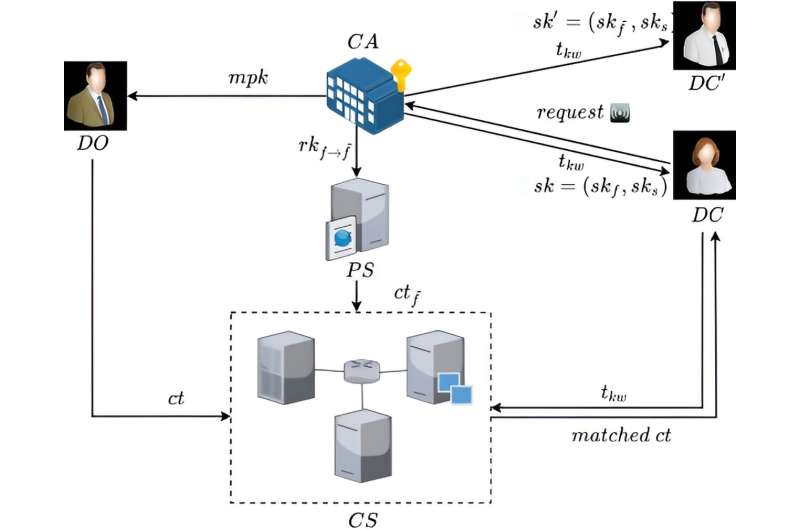

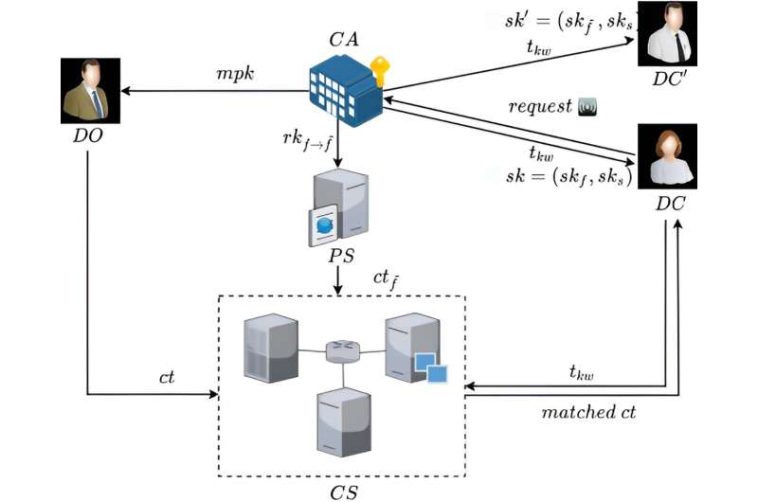

El sistema del esquema ABSEIL. Créditos: Yang Yang, Guoyin Zhang, Sizhao Li, Zechao Liu

La seguridad de los esquemas tradicionales de cifrado con capacidad de búsqueda basados en atributos se basa en supuestos tradicionales de teoría de números y, por lo tanto, no pueden resistir la amenaza de los algoritmos cuánticos. Los esquemas de cifrado con capacidad de búsqueda basados en retículas existentes tienen dos problemas principales: uno es la baja eficiencia de la ejecución de los algoritmos de cifrado, generación de claves y búsqueda. El segundo es el gran espacio necesario para almacenar las puertas trampa de búsqueda.

Para resolver los problemas, un equipo de investigación dirigido por Yang Yang llevó a cabo nueva investigación y publicaron sus hallazgos en Fronteras de la informática.

El equipo propone un esquema de cifrado con capacidad de búsqueda basado en atributos en línea y fuera de línea a partir de redes ideales (ABSEIL). Gracias a la función de búsqueda por palabras clave del esquema ABSEIL, los consumidores autorizados pueden recuperar de manera eficiente los datos deseados con una puerta de búsqueda liviana.

A través de la tecnología online/offline, las operaciones aritméticas complejas en algoritmos de cifrado y generación de claves se ejecutan previamente en la fase offline, y la fase online solo implica unas pocas operaciones aritméticas. Además, el esquema ABSEIL incorpora el mecanismo de reencriptación proxy para completar el intercambio de datos de extremo a extremo.

ABSEIL involucra cinco tipos de participantes: autoridad central (CA), propietario de datos (DO), consumidor de datos (DC), servidor proxy (PS) y servidor en la nube (CS).

La CA cumple la función de inicializar el sistema. Luego genera la clave pública maestra para todas las entidades junto con la clave secreta maestra para sí misma. Además, otorga la clave secreta a todos los consumidores de datos. La DO cifra los datos y carga el texto cifrado en la CS. Antes de descifrarlos, la DC solicita una puerta trampa que se pueda buscar a la CA y la reenvía a la CS para buscar coincidencias.

El DC puede iniciar una solicitud a la CA para generar una clave de reencriptación. Luego, la CA la transfiere al PS. En esta configuración, el DC delega el derecho de desencriptación al usuario mediante la autorización de la CA. El PS utiliza para generar un nuevo texto cifrado reencriptado y luego lo transfiere al CS. El CS proporciona servicios de almacenamiento. Además, el CS utiliza para buscar texto cifrado coincidente para el DC.

Más información:

Yang Yang et al, Esquema de cifrado de búsqueda basado en atributos en línea/fuera de línea a partir de redes ideales para IoT, Fronteras de la informática (2024). Documento de la investigación: 10.1007/s11704-023-3128-3

Proporcionado por Higher Education Press

Citación: Esquema de cifrado con capacidad de búsqueda basado en atributos en línea y fuera de línea a partir de redes ideales (3 de julio de 2024) recuperado el 11 de julio de 2024 de https://techxplore.com/news/2024-07-offlineonline-attribute-based-searchable-encryption.html

Este documento está sujeto a derechos de autor. Salvo que se haga un uso legítimo con fines de estudio o investigación privados, no se podrá reproducir ninguna parte del mismo sin autorización por escrito. El contenido se ofrece únicamente con fines informativos.

GIPHY App Key not set. Please check settings