Nuevo malware doblado Ladrón de Meduza puede robar información de una gran cantidad de navegadores, administradores de contraseñas y billeteras de criptomonedas, según un informe de la empresa de ciberseguridad Uptycs. El malware fue desarrollado para apuntar a los sistemas operativos Windows.

Sin embargo, la investigación de Uptycs indica que «no se han atribuido ataques específicos hasta la fecha», probablemente porque Meduza Stealer es un malware nuevo. Se sospecha que Meduza Stealer se propaga a través de los métodos habituales utilizados por los ladrones de información, como sitios web comprometidos que propagan el malware y correos electrónicos de phishing.

Conozca qué sucede cuando se lanza Medusa Stealer, cómo se promociona el malware entre los ciberdelincuentes y consejos para proteger a su empresa de esta amenaza de ciberseguridad.

Salta a:

¿Qué sucede cuando se lanza Meduza Stealer?

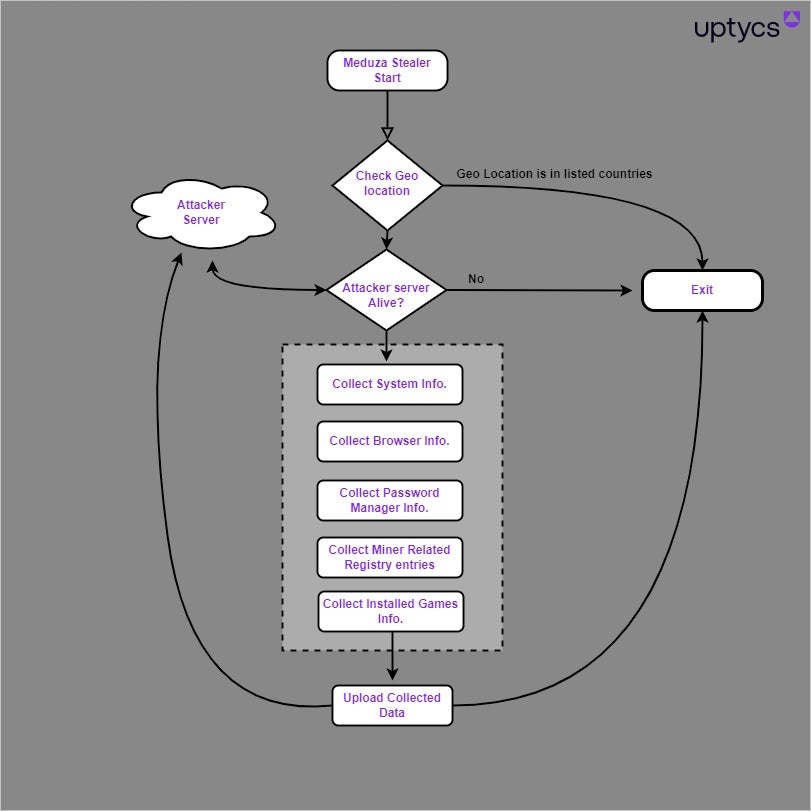

Una vez que se inicia Meduza Stealer, el malware comienza a verificar su geolocalización utilizando la función GetUserGeoID de Windows. Esta función busca un valor de país basado en la configuración del sistema y no en información de geolocalización real. El malware deja de funcionar si el resultado indica uno de estos 10 países: Rusia, Kazajstán, Bielorrusia, Georgia, Turkmenistán, Uzbekistán, Armenia, Kirguistán, Moldavia y Tayikistán.

El siguiente paso para el malware consiste en verificar si puede llegar al servidor del atacante antes de comenzar a recopilar información básica sobre el sistema infectado, como el nombre de la computadora, detalles de CPU/GPU/RAM/hardware, detalles de compilación precisos de la versión del sistema operativo, zona horaria y hora actual, nombre de usuario, dirección IP pública, ruta de ejecución y resolución de pantalla. Meduza Stealer también hace una captura de pantalla. Entonces, el malware está listo para sus operaciones de robo (Figura A).

Figura A

Capacidades de robo masivo de Meduza Stealer

navegadores

Meduza Stealer busca datos en la carpeta de datos de usuario; está buscando información relacionada con el navegador, como el historial del navegador, sus cookies, inicio de sesión y datos web. Una lista de 97 variantes de navegador está incrustada en el malware, lo que muestra un gran esfuerzo para no perder ningún dato de los navegadores (Figura B). Chrome, Firefox y Microsoft Edge son solo tres de los navegadores de la lista.

Figura B

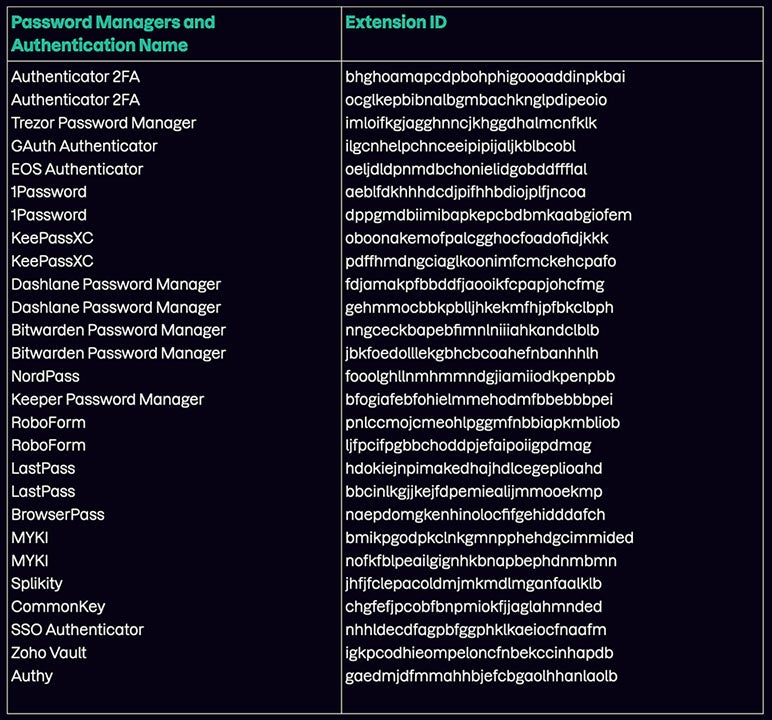

Administradores de contraseñas

Diecinueve administradores de contraseñas son el objetivo de Meduza Stealer en función de su ID de extensión (Figura C). LastPass, 1Password y Authy son solo tres de los administradores de contraseñas enumerados.

Figura C

El malware se dirige específicamente a las extensiones asociadas con la autenticación de dos factores y los administradores de contraseñas con la intención de extraer datos; estas extensiones poseen información importante y pueden contener vulnerabilidades. Al obtener acceso a los códigos 2FA o explotar las debilidades en las extensiones del administrador de contraseñas, el atacante podría evadir los protocolos de seguridad y lograr el acceso no autorizado a las cuentas de los usuarios.

Carteras de criptomonedas

Hay 76 billeteras de criptomonedas actualmente a las que apunta Meduza Stealer.

De Uptycs Threat Research, “El malware intenta extraer extensiones de billetera de criptomonedas de los navegadores web a través de complementos de software o complementos que permiten a los usuarios administrar convenientemente sus activos de criptomonedas directamente dentro de navegadores web como Chrome o Firefox. Estas extensiones brindan funcionalidad para tareas como monitorear saldos de cuentas, realizar detalles de transacciones de criptomonedas”.

El malware obtiene la configuración y los datos relacionados de diferentes claves del Registro de Windows:

- HKCU\SOFTWARE\Etherdyne\Etherwall\geth

- HKCU\SOFTWARE\monero-project\monero-core

- HKCU\SOFTWARE\DogecoinCore\DogecoinCore-Qt

- HKCU\SOFTWARE\BitcoinCore\BitcoinCore-Qt

- HKCU\SOFTWARE\LitecoinCore\LitecoinCore-Qt

- HKCU\SOFTWARE\DashCore\DashCore-Qt

Más aplicaciones dirigidas

La aplicación Telegram Desktop está siendo analizada por el malware, que busca entradas en el registro de Windows que sean específicas de esta aplicación.

El malware también busca los datos de la aplicación del sistema de juegos Steam que podrían estar almacenados en el registro de Windows. Si Steam está instalado en la computadora, los datos que se pueden obtener incluyen datos de inicio de sesión, información de sesión, configuraciones específicas del usuario y otros datos de configuración.

Discord es otra aplicación a la que apunta el malware, que accede a la carpeta de Discord y recopila información como la configuración y datos específicos del usuario.

Cómo se promociona Meduza Stealer a los ciberdelincuentes

Según los investigadores de Uptycs, el administrador de Meduza Stealer ha estado utilizando «estrategias de marketing sofisticadas» para promocionar el malware en varios mercados y foros de ciberdelincuentes.

Para empezar, el actor no duda en proporcionar capturas de pantalla de una gran parte de los resultados de detección de software antivirus, mostrando que solo una solución antivirus (ESET) de 26 lo detecta, ya sea de forma estática o dinámica.

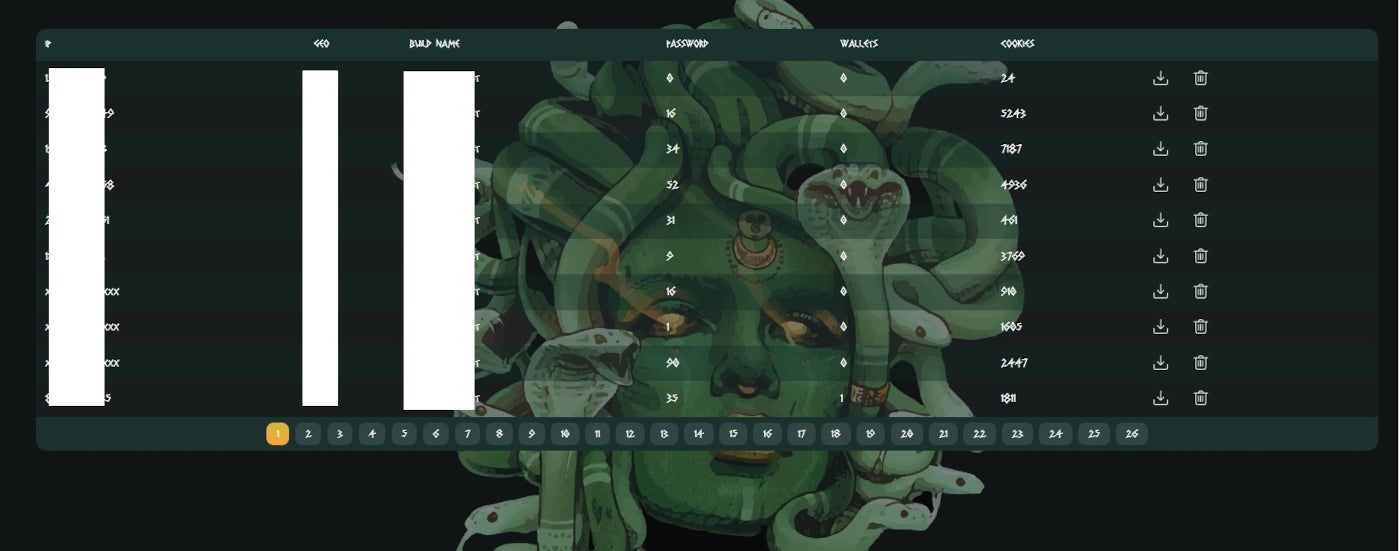

Para atraer más clientes, se ofrece acceso a los datos sustraídos a través de un panel web (Figura D). Se muestran diferentes opciones de suscripción al cliente potencial: un mes por $199 USD, tres meses por $399 USD o un plan de por vida.

Figura D

Una vez que el usuario se ha suscrito, la persona tiene acceso completo al panel web de Meduza Stealer, que proporciona información como direcciones IP, nombres de computadora, nombre de país, recuento de contraseñas almacenadas, billeteras y cookies en computadoras infectadas. Luego, el suscriptor puede descargar o eliminar los datos robados directamente desde el panel web. Esta característica sin precedentes es muy útil porque la eliminación de datos garantiza que ningún otro suscriptor podrá usar esa información porque se elimina de inmediato.

Cómo mantenerse a salvo de esta amenaza de ciberseguridad

Se recomienda encarecidamente tener todos los sistemas operativos y el software actualizados y parcheados para evitar verse comprometidos por una vulnerabilidad común. Los navegadores, en particular, deben estar actualizados; también, ejecute la menor cantidad de complementos posible para reducir la superficie de ataque.

También se recomienda implementar la autenticación multifactor cuando sea posible para que un atacante no pueda obtener acceso a los recursos corporativos, incluso si está en posesión de credenciales válidas.

Las soluciones de seguridad deben implementarse en puntos finales y servidores, con capacidades de monitoreo para detectar amenazas. También se recomienda ejecutar las reglas de detección de YARA en los terminales corporativos, como la proporcionada por Uptycs para detectar Meduza Stealer.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.