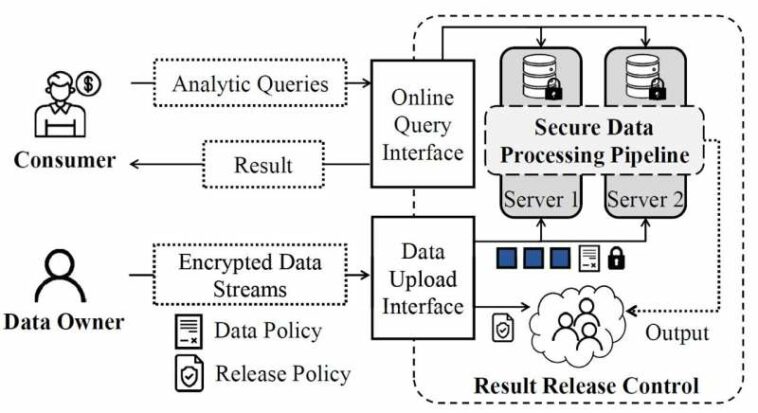

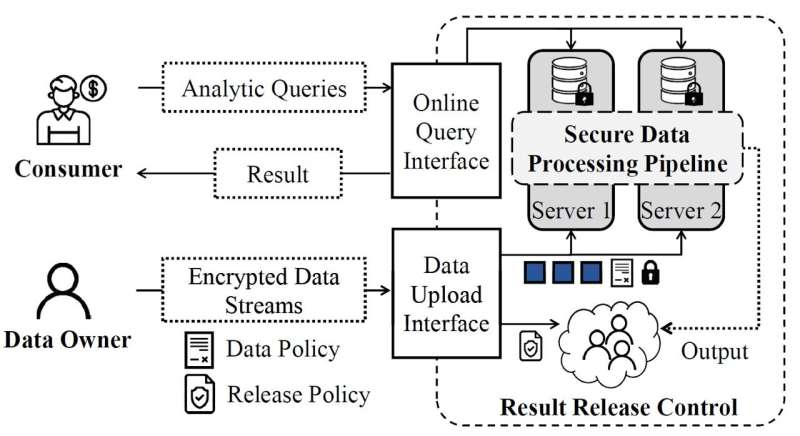

Hay cuatro tipos de partes lógicas en Vizard: propietario de datos, consumidor de datos, una tubería de procesamiento de datos segura y un comité de control de publicación de resultados (RRC). Crédito: Actas de la Conferencia ACM SIGSAC 2022 sobre seguridad informática y de las comunicaciones (2022). DOI: 10.1145/3548606.3559349

La preservación de la privacidad es el problema más desafiante para la recopilación de datos. Incluso si los datos están encriptados, los metadatos, como el comportamiento en línea de los usuarios, pueden conducir a la exposición de la identidad. Un equipo de investigación de la Universidad de la Ciudad de Hong Kong (CityU) desarrolló recientemente un sistema analítico de ocultación de metadatos, llamado Vizard, que permite a los propietarios de datos definir de forma segura su autorización de datos y controlar quién puede usar sus datos, brindando aplicaciones potenciales en varios sectores, como como investigación médica de precisión.

«Imagínate si envías una carta a una amiga llamada Alice, y el sobre está sellado para que nadie pueda leer el contenido. Pero cualquiera puede ver que ‘le enviaste una carta a Alice’ ya que su dirección está en el sobre. Esto es lo que llamamos ‘información secundaria’, también conocida como ‘metadatos’ en el mundo virtual», dijo el profesor Wang Cong, profesor del Departamento de Ciencias de la Computación de CityU.

Ejemplos de metadatos muy básicos para archivos de documentos son el autor, la fecha de creación, la fecha de modificación y el tamaño del archivo. Pero una amplia gama de otra información, desde la frecuencia de las visitas a un sitio de comercio electrónico hasta un registro de participación en un estudio sobre el cáncer, también se consideran metadatos.

«Es posible que los terceros no tengan acceso a la información sobre los productos o estudios comprados, pero tendrán suficientes metadatos casi equivalentes al contenido subyacente», explicó el profesor Wang. «Por ejemplo, la persona que participó en el estudio del cáncer a menudo puede visitar una plataforma de productos de salud, lo que puede implicar que el propietario de los datos tiene cáncer u otra enfermedad».

Metadatos suficientes es casi equivalente al seguimiento personal

Hoy en día, la protección de la privacidad se basa básicamente en las prácticas de las plataformas de recopilación de datos, por lo que los propietarios de los datos no tienen más remedio que confiar en las políticas a pesar del riesgo potencial de fuga de datos. El equipo de investigación asumió el desafío de eliminar esta confianza «ciega» con las plataformas de recopilación de datos y las grandes empresas de tecnología y desarrolló un sistema novedoso, llamado Vizard, para abordar las preocupaciones sobre la fuga de metadatos.

Para diseñar Vizard como una plataforma analítica y de recopilación de datos protegida por metadatos, el equipo del profesor Wang utilizó una herramienta criptográfica, llamada «función de punto distribuido» (DPF). DPF es un bloque de construcción genérico que facilita los cálculos seguros/encriptados, que se pueden utilizar para recuperar datos de forma anónima durante el proceso de cálculo. Basado en DPF, el equipo del profesor Wang desarrolló el sistema Vizard con técnicas de mejora del rendimiento, encriptación y preprocesamiento específicas de flujo.

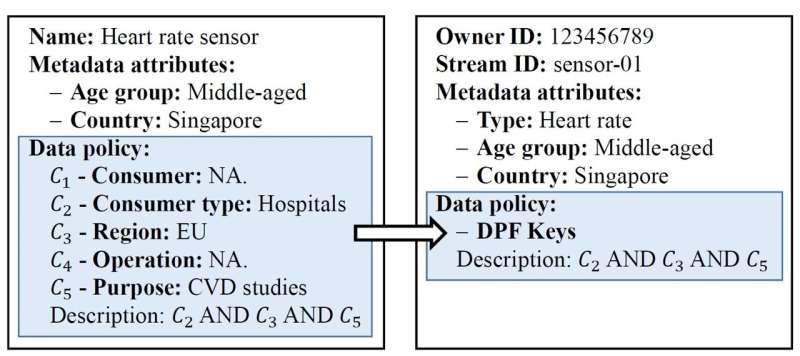

Ejemplo de descripciones de flujo de datos para un sensor de frecuencia cardíaca (izquierda) y la transformación segura de sus políticas de datos (requisitos de acceso a datos, derecha). Vizard conserva los atributos de metadatos públicos (p. ej., grupo de edad y país en este ejemplo) para facilitar la agrupación y el filtrado de diferentes flujos de datos. Crédito: Actas de la Conferencia ACM SIGSAC 2022 sobre seguridad informática y de las comunicaciones (2022). DOI: 10.1145/3548606.3559349

En segundo lugar, Vizard se basa en un modelo de control centrado en el propietario. Cada titular puede generar requerimientos a la medida simplemente insertando claves operativas como «Y», «O» y «NO» para controlar el uso de sus datos personales. Por ejemplo, es posible que los propietarios deseen autorizar sus datos para que los usen solo hospitales en Hong Kong, por lo que las claves operativas serían 1) tipo = hospitales Y 2) región = HK.

El equipo de investigación demostró la eficiencia del nuevo sistema. Suponiendo que Vizard haya almacenado 10 000 textos cifrados de datos de propietario y que cada propietario haya especificado una política de datos que controle qué consumidores pueden usar sus datos, Vizard tarda solo 4,6 segundos en manejar una consulta de acceso a datos.

El sistema de ocultación de metadatos mejora la investigación basada en datos

Este innovador diseño se basa en el trabajo previo del equipo en un sistema práctico de análisis de datos. El sistema puede procesar datos cifrados sin descifrarlos, lo que es diferente de las canalizaciones de procesamiento de datos existentes y evita que los piratas informáticos extraigan datos.

Para proteger aún más los datos personales, se puede formar un «Comité de control de publicación de resultados» (RCC) por un conjunto de partes interesadas, como propietarios de datos y agencias gubernamentales. Los propietarios de los datos ahora pueden establecer conjuntamente reglas relacionadas con la forma en que se deben proteger los resultados antes de su publicación. Por ejemplo, pueden solicitar la verificación de la corrección, la protección de la privacidad y el pago de recompensas antes de entregar los resultados a los consumidores de datos (indagadores). Las reglas de publicación de resultados serán aplicadas por el RCC con confianza descentralizada.

«Nuestro sistema de intercambio de datos cifrados que oculta metadatos propuesto se puede utilizar en varios sectores, como la atención médica, las empresas y el gobierno, donde se necesita soporte de big data para una toma de decisiones más precisa. Por ejemplo, los hospitales en diferentes regiones pueden compartir de forma segura los datos de sus pacientes. datos para un diagnóstico de enfermedades más preciso y una investigación de medicina de precisión», añadió el profesor Wang.

Sus hallazgos se presentaron en la conferencia de seguridad insignia de ACM, ACM Conference on Computer and Communications Security (CCS) 2022, bajo el título «Vizard: A Metadata-hiding Data Analytic System with End-to-End Policy Controls».

Más información:

Chengjun Cai y otros, Vizard, Actas de la Conferencia ACM SIGSAC 2022 sobre seguridad informática y de las comunicaciones (2022). DOI: 10.1145/3548606.3559349

Conferencia: www.sigsac.org/ccs/CCS2022/

Citación: El nuevo sistema evita la fuga de metadatos personales del comportamiento en línea para la protección de la privacidad (6 de febrero de 2023) consultado el 6 de febrero de 2023 en https://techxplore.com/news/2023-02-personal-metadata-leakage-online-behavior.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.