Microsoft se enorgullece de promover el Mes de la Concientización sobre la Ciberseguridad como parte de nuestro compromiso continuo con la seguridad para todos. Durante todo el año, Microsoft rastrea las actividades de amenazas de los estados nacionales para ayudar a proteger a las organizaciones y a las personas de estos actores persistentes avanzados. Mejoramos constantemente nuestras capacidades para brindar mejores detecciones, contexto de amenazas y conocimiento de los actores a nuestros clientes para que puedan mejorar sus propias defensas. Para obtener más información sobre cómo responde Microsoft a los ataques de estados-nación y cómo defender su organización, vea la serie documental Decoding NOBELIUM. Escuche directamente a los defensores de primera línea que ayudaron a proteger a las organizaciones contra el ataque más sofisticado de la historia.

Los objetivos de los actores cibernéticos de los estados nacionales, principalmente espionaje y disrupción, siguen siendo consistentes, junto con sus tácticas y técnicas más confiables: recolección de credenciales, malware y vulnerabilidades de VPN. Sin embargo, un tema común este año entre los actores originarios de China, Rusia, Corea del Norte e Irán ha sido una mayor focalización en los proveedores de servicios de TI como una forma de explotar a los clientes intermedios.1

A principios de este mes, publicamos el Informe de defensa digital de Microsoft 2021 (MDDR), que proporciona hallazgos más detallados sobre el seguimiento de Microsoft de los grupos de amenazas de los estados nacionales, incluida información sobre los sectores y países más atacados, actores de amenazas específicos, métodos de ataque. , y más. Este blog captura los temas de alto nivel del MDDR y le recomendamos que descargue el informe completo para obtener detalles adicionales.

Las agencias gubernamentales y las organizaciones no gubernamentales son objetivos favorecidos

Siempre que una organización o un titular de una cuenta individual se ve afectado o comprometido por las actividades observadas del estado-nación, Microsoft envía una notificación del estado-nación (NSN) directamente a ese cliente para brindarle la información que necesita para investigar la actividad. Durante los últimos tres años, hemos entregado más de 20,500 NSN. Según el análisis de la actividad de los actores detrás de estas NSN, los ataques de los Estados-nación en el último año se han centrado en gran medida en objetivos operativos de espionaje y recopilación de inteligencia en lugar de ataques destructivos.

“La actividad del estado-nación abarca casi todos los sectores industriales y regiones geográficas. En otras palabras, las protecciones contra estas tácticas son fundamentales para todas las organizaciones e individuos «.—Informe de defensa digital de Microsoft de 2021.

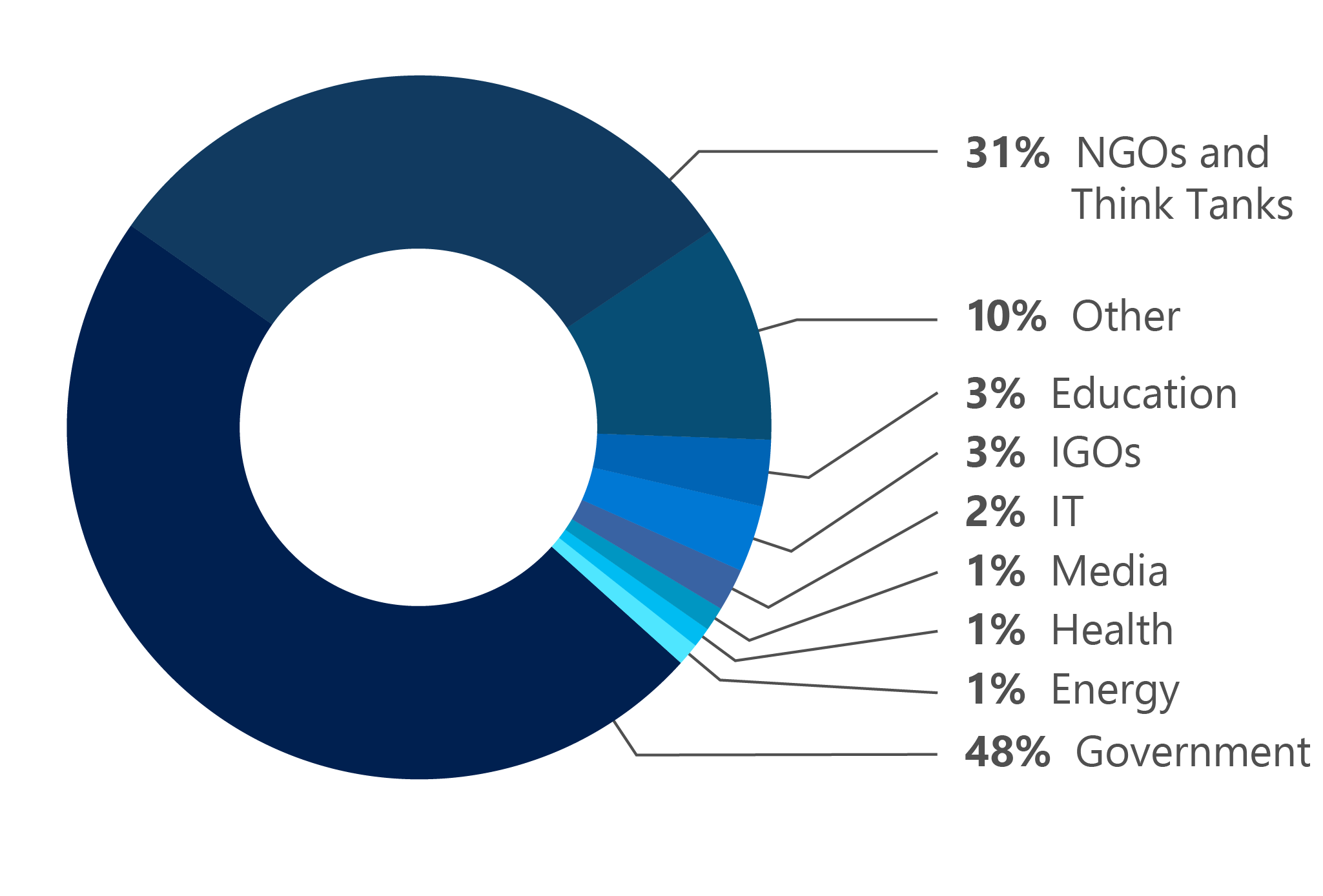

El Centro de inteligencia de amenazas de Microsoft (MSTIC) y el Unidad de delitos digitales de Microsoft (DCU) han observado que casi el 80 por ciento de los ataques de los estados-nación fueron dirigidos contra agencias gubernamentales, grupos de expertos y organizaciones no gubernamentales (ONG). Los grupos de estado-nación a los que nos referimos como NOBELIUM, NICKEL, THALLIUM y PHOSPHORUS fueron los más activos contra el sector gubernamental, apuntando principalmente a entidades gubernamentales involucradas en asuntos internacionales.

Figura 1: Sectores objetivo de los ataques de los Estados-nación (julio de 2020 a junio de 2021).

Los atacantes cibernéticos con sede en Rusia, en particular, han puesto cada vez más su mirada en objetivos gubernamentales. Las comparaciones interanuales de los datos de NSN muestran un marcado aumento en los compromisos exitosos, desde una tasa de éxito del 21 por ciento entre julio de 2019 y junio de 2020, hasta un 32 por ciento desde julio de 2020. A su vez, el porcentaje de organizaciones gubernamentales objetivo de la amenaza rusa los actores aumentaron de aproximadamente el 3 por ciento el año pasado al 53 por ciento desde julio de 2020 (ver figura 3).

Países más orientados

Estados Unidos siguió siendo el país más afectado durante el último año. NOBELIUM, con sede en Rusia, también apuntó fuertemente a Ucrania, particularmente enfocándose en los intereses del gobierno involucrados en manifestarse contra una acumulación de tropas rusas a lo largo de la frontera de Ucrania, lo que elevó el número de clientes ucranianos afectados de 6 el año pasado a más de 1200 este año. El año pasado también se vio casi cuadriplicado los ataques contra entidades israelíes, impulsados exclusivamente por actores iraníes a medida que aumentaban las tensiones entre los dos países.

Figura 2: Países más objetivo (julio de 2020 a junio de 2021).

Microsoft identifica las actividades de los estados nacionales mediante los nombres de los elementos químicos, algunos de los cuales se muestran en la tabla siguiente, junto con sus países de origen. Esta pequeña muestra del total de actores del estado-nación rastreados por Microsoft representa varios de los más activos en el último año.

Figura 3: Mapa de referencia para los actores del estado-nación.

Volumen versus precisión

Las tasas de compromisos exitosos variaron ampliamente entre los grupos de amenazas este año. Algunos, como THALLIUM, con sede en Corea del Norte, tuvieron una baja tasa de compromiso exitoso probablemente porque su táctica común de campañas de spear-phishing a gran escala se ha vuelto más fácil de detectar y disuadir a medida que los usuarios se vuelven cada vez más conscientes de estos señuelos y las organizaciones utilizan soluciones de seguridad. para detectarlos de forma más eficaz. NOBELIUM, con sede en Rusia, en cambio, tuvo compromisos más exitosos como resultado de su ataque más dirigido contra las cadenas de suministro de software junto con más campañas de rociado de contraseñas de alto volumen en busca del robo de credenciales. Los actores del estado-nación parecen estar aumentando la escala de estos ataques contundentes en un intento de evadir la detección y mejorar sus posibilidades de una infracción exitosa. El primer trimestre fiscal de 2020 (julio a septiembre) registró una tasa de compromiso proporcionalmente más alta; no necesariamente porque los actores de amenazas tuvieran más éxito, sino porque vimos menos campañas de gran volumen durante este tiempo.

Figura 4: Tasas promedio de compromiso (todas las tácticas, julio de 2020 a junio de 2021).

Instantánea: actividad del estado-nación

Rusia

NOBELIUM, con sede en Rusia demostró cuán insidioso software ataques a la cadena de suministro puede ser con su devastador compromiso de la actualización del software SolarWinds Orion.2 Aunque el grupo limitó su explotación de seguimiento a aproximadamente 100 organizaciones, su malware de puerta trasera se envió a aproximadamente 18,000 entidades en todo el mundo. En otros incidentes, NOBELIUM ha empleado ataques de phishing y rociado de contraseñas para comprometer a proveedores externos y facilitar compromisos futuros. Este actor de amenazas apuntó a los proveedores de soluciones en la nube (CSP) y aprovechó la puerta trasera para robar una clave privada de Mimecast.3 Obtenga el relato completo de defensores de clase mundial sobre lo que se necesitó para responder al ataque de estado-nación más avanzado de la historia al ver la serie documental Decoding NOBELIUM.

porcelana

Los actores de amenazas de los Estados-nación chinos han estado apuntando al panorama político de los Estados Unidos para comprender los cambios de política. A principios de marzo de 2021, Microsoft publicó un blog sobre HAFNIUM y la detección de múltiples exploits de día cero utilizados para atacar versiones locales de Microsoft Exchange Server. HAFNIUM opera principalmente desde servidores privados virtuales alquilados en los Estados Unidos y se dirige a entidades de varios sectores industriales, incluidos investigadores de enfermedades infecciosas, bufetes de abogados, instituciones de educación superior, contratistas de defensa, grupos de expertos en políticas y ONG.

Iran

Irán continuó su racha de ciberataques destructivos contra adversarios regionales, incluida una serie de ataques de ransomware contra entidades israelíes. El actor de amenazas vinculado a Irán RUBIDIUM ha sido implicado en Pay2Key4 y N3tw0rm5 campañas de ransomware dirigidas a Israel a finales de 2020 y principios de 2021. Un elemento común en los ciberataques de los estados nacionales iraníes fue el objetivo de las empresas de logística israelíes involucradas en el transporte marítimo. A pesar del enfoque menos agresivo de Teherán hacia Estados Unidos a raíz de las elecciones del año pasado, las entidades estadounidenses siguieron siendo el principal objetivo de los actores de amenazas iraníes, que comprenden casi la mitad de las NSN que Microsoft entregó a los clientes de servicios en la nube.

Corea del Norte

Poco más de la mitad de los NSN emitidos por Microsoft fueron para actores estatales con sede en Corea del Norte durante los últimos tres meses de 2020. La mayoría de los objetivos de Corea del Norte se dirigieron a objetivos de cuentas de consumidores, según la probabilidad de obtener información diplomática o geopolítica no públicamente disponible. inteligencia. Como informó Microsoft en noviembre de 2020, ZINC y CERIUM dirigidos a empresas farmacéuticas e investigadores de vacunas en varios países, probablemente para acelerar la propia investigación de vacunas de Corea del Norte. Corea del Norte también siguió apuntando a empresas financieras con la intención de robar criptomonedas y propiedad intelectual.6

Los actores del sector privado proporcionan las herramientas

Aunque no son los propios actores del estado-nación, los actores ofensivos del sector privado (PSOA) crean y venden tecnologías cibernéticas maliciosas a los compradores del estado-nación. Se han observado herramientas del PSOA dirigidas a disidentes, defensores de derechos humanos, periodistas y otros ciudadanos privados. En diciembre de 2020, los esfuerzos de Microsoft para proteger a nuestros clientes nos llevaron a presentar un amicus brief en apoyo del caso de WhatsApp contra NSO Group Technologies, con sede en Israel.7 El escrito solicita al tribunal que rechace la posición de NSO Group de que no es responsable del uso de sus productos de vigilancia y espionaje por parte de los gobiernos. Microsoft también trabajó con Laboratorio ciudadano para deshabilitar el malware utilizado por PSOA con sede en Israel, SOURGUM (también conocido como Candiru), que creó malware y exploits de día cero (corregido en CVE-2021-31979 y CVE-2021-33771) como parte de un paquete de piratería como servicio vendido a agencias gubernamentales y otros actores maliciosos.

La protección integral comienza con las personas

Una cosa está clara: los actores del Estado-nación están bien financiados y emplean técnicas de enorme amplitud y sofisticación. Más que otros adversarios, los atacantes del estado-nación también se dirigirán a personas específicamente para acceder a sus conexiones, comunicaciones e información. Estos atacantes están perfeccionando constantemente sus tácticas y técnicas; por lo tanto, las estrategias de defensa en profundidad deben incluir educar a los empleados sobre cómo evitar ser atacados. Lo más importante es que la aplicación de los principios de Cero Confianza en los recursos corporativos ayuda a proteger la fuerza de trabajo móvil actual, protegiendo a las personas, los dispositivos, las aplicaciones y los datos sin importar su ubicación o la escala de las amenazas a las que se enfrentan.

Aprende más

Para profundizar en nuestra información más reciente sobre amenazas a estados-nación, descargue el Informe de defensa digital de Microsoft 2021 y vea la serie documental Decoding NOBELIUM. Además, busque más publicaciones en el blog que brinden información para cada semana temática del Mes de concientización sobre ciberseguridad 2021. Lea nuestras últimas publicaciones:

Asegúrese de visitar nuestra página del Mes de la concientización sobre la seguridad cibernética para obtener enlaces a recursos adicionales e información sobre cómo proteger su organización durante todo el año. Haz tu parte. #BeCyberSmart

Para obtener más información sobre las soluciones de seguridad de Microsoft, visite nuestro sitio web. Marque el blog de seguridad para mantenerse al día con nuestra cobertura de expertos en asuntos de seguridad. Además, síguenos en @MSFTSeguridad para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Informe de sensibilización: proveedores de servicios gestionados dirigidos a la actividad cibernética en China, Agencia de Seguridad de Infraestructura de Ciberseguridad.

2Un ciberataque de la ‘peor pesadilla’: la historia no contada del hack de SolarWinds, Monika Estatieva, NPR. 16 de abril de 2021.

3Mimecast atribuye el ataque a la cadena de suministro a los piratas informáticos de SolarWinds, David Jones, buceo en ciberseguridad. 14 de enero de 2021.

4Pay2Key Ransomware se une al panorama de amenazas, Tomas Meskauskas, Security Boulevard. 30 de noviembre de 2020.

5El ransomware N3TW0RM surge en una ola de ciberataques en Israel, Lawrence Abrams, Computadora que suena. 2 de mayo de 2021.

6Hackers norcoreanos acusados de robo masivo de criptomonedas, Dan Mangan, CNBC. 17 de febrero de 2021.

7Google, Cisco y VMware se unen a Microsoft para oponerse a NSO Group en el caso de software espía de WhatsApp, Zack Whittaker, Tech Crunch. 21 de diciembre de 2020.

GIPHY App Key not set. Please check settings