Para ayudar a proteger a los Estados Unidos de amenazas cibernéticas cada vez más sofisticadas, la Casa Blanca emitió la Orden Ejecutiva (EO) 14028 sobre la Mejora de la Ciberseguridad de la Nación, que requiere que las organizaciones del Gobierno Federal de los EE. UU. tomen medidas para fortalecer la ciberseguridad nacional.1 La Sección 3 de EO 14028 llama específicamente a las agencias federales y sus proveedores a “modernizar [their] enfoque a la ciberseguridad” acelerando el movimiento hacia servicios seguros en la nube e implementando una arquitectura Zero Trust.

Como una empresa que ha adoptado Zero Trust nosotros mismos y apoya a miles de organizaciones en todo el mundo en su viaje de Zero Trust, Microsoft respalda plenamente el cambio a las arquitecturas de Zero Trust que el OE de ciberseguridad exige con urgencia. Seguimos colaborando estrechamente con el Instituto Nacional de Estándares y Tecnología (NIST) para desarrollar una guía de implementación al enviar papeles de posición y contribuyendo a las comunidades de interés bajo el paraguas de la Centro Nacional de Excelencia en Ciberseguridad (NCCoE).

Microsoft ayuda a implementar la Orden Ejecutiva 14028

El memorando describe claramente los objetivos estratégicos del gobierno para la seguridad Zero Trust. Aconseja a las agencias que prioricen su punto de partida de mayor valor en función de la Modelo de madurez Zero Trust desarrollado por la Agencia Nacional de Seguridad de Ciberseguridad e Infraestructura (CISA).

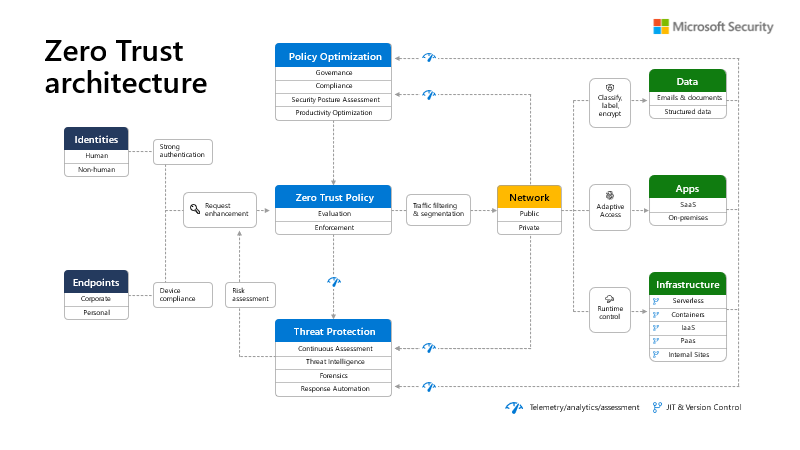

La posición de Microsoft se alinea con las pautas gubernamentales. Nuestra modelo de madurez para Zero Trust hace hincapié en los pilares de la arquitectura de identidades, puntos finales, dispositivos, redes, datos, aplicaciones e infraestructura, fortalecidos por el gobierno, la visibilidad, el análisis, la automatización y la orquestación de extremo a extremo.

Para ayudar a las organizaciones a implementar las estrategias, tácticas y soluciones necesarias para una arquitectura Zero Trust robusta, hemos desarrollado la siguiente serie de activos de ciberseguridad:

Nuevas funcionalidades en Azure AD para ayudar a cumplir los requisitos

Un blog de mi colega Sue Bohn, Orientación sobre el uso de Azure AD para cumplir con los requisitos de Zero Trust Architecture y MFAproporciona un gran resumen de cómo Azure AD puede ayudar a las organizaciones a cumplir con los requisitos descritos en EO 14028. Recientemente anunciamos dos capacidades adicionales desarrolladas en respuesta a los comentarios de los clientes: autenticación basada en certificados (CBA) nativa de la nube y configuración de acceso entre inquilinos para la colaboración externa.

Autenticación basada en certificados

El phishing sigue siendo una de las amenazas más comunes para las organizaciones. También es uno de los más críticos para defenderse. De acuerdo a nuestra propia investigaciónel phishing de credenciales fue una táctica clave utilizada en muchos de los ataques más dañinos en 2021. Para ayudar a nuestros clientes a cumplir con los requisitos del NIST y contrarrestar eficazmente los ataques de phishing, anunciamos la vista previa de CBA nativo de la nube de Azure AD a través de nuestras nubes comerciales y gubernamentales de EE. UU..

CBA permite a los clientes usar certificados X.509 en sus PC o tarjetas inteligentes para autenticar aplicaciones usando Azure AD de forma nativa. Esto elimina la necesidad de una infraestructura adicional como Active Directory Federation Services (ADFS) y reduce el riesgo inherente al uso de plataformas de identidad locales.

El CBA nativo de la nube demuestra el compromiso de Microsoft con la estrategia federal Zero Trust. Ayuda a nuestros clientes gubernamentales a implementar la MFA resistente al phishing más destacada, la autenticación basada en certificados, en la nube para que puedan cumplir con los requisitos del NIST. Lea la documentación sobre Autenticación basada en certificados de Azure AD Para empezar.

Configuración de acceso entre inquilinos para colaboración externa

Nuestros clientes nos han dicho que quieren más control sobre cómo los usuarios externos acceden a las aplicaciones y los recursos. A principios de este mes, anunciamos la vista previa de configuración de acceso entre inquilinos para la colaboración externa.

Esta nueva capacidad permite a las organizaciones controlar cómo los usuarios internos colaboran con organizaciones externas que también usan Azure AD. Proporciona configuraciones granulares de control de acceso de entrada y salida basadas en la organización, el usuario, el grupo o la aplicación. Esta configuración también permite confiar en las notificaciones de seguridad de organizaciones externas de Azure AD, incluidas las notificaciones de dispositivo y MFA (notificaciones compatibles y notificaciones unidas de Azure AD híbridas). Consulte la documentación sobre acceso entre inquilinos con identidades externas de Azure AD aprender más.

Próximamente más capacidades

Continuamos trabajando en nuevas capacidades para ayudar a las organizaciones gubernamentales a cumplir con los requisitos de seguridad de Zero Trust:

- La capacidad de hacer cumplir la autenticación resistente al phishing para empleados, socios comerciales y proveedores para entornos híbridos y de múltiples nubes.

- Compatibilidad completa con MFA resistente al phishing, incluidos escenarios de protocolo de escritorio remoto (RDP).

Recursos para su viaje Zero Trust

Microsoft se compromete a ayudar a los sectores público y privado con un enfoque integral de la seguridad que es de extremo a extremo, el mejor en su clase y basado en IA.

Para avanzar en su implementación de Zero Trust, ofrecemos lo siguiente:

Para obtener más información sobre las soluciones de seguridad de Microsoft, visite nuestro sitio web. Marque el blog de seguridad para mantenerse al día con nuestra cobertura de expertos en asuntos de seguridad. Además, síguenos en @MSFTSecurity para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Orden Ejecutiva (EO) 14028 sobre Mejora de la Ciberseguridad de la Nación.