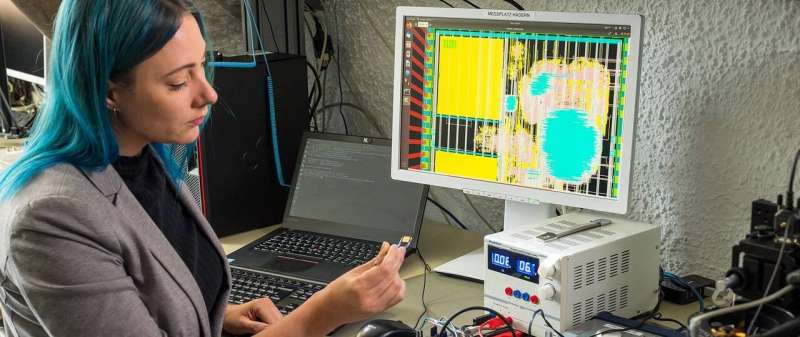

Un equipo de la Cátedra de Seguridad en Tecnología de la Información ha desarrollado un chip con tecnología de cifrado especialmente segura. Johanna Baehr encabeza un segundo equipo en la silla que ha escondido cuatro troyanos de hardware en este chip, funciones maliciosas que están integradas directamente en los circuitos. Crédito: Astrid Eckert / TUM

Un equipo de la Universidad Técnica de Munich (TUM) ha diseñado y encargado la producción de un chip de computadora que implementa la criptografía post-cuántica de manera muy eficiente. Dichos chips podrían brindar protección contra futuros ataques de piratas informáticos utilizando computadoras cuánticas. Los investigadores también incorporaron troyanos de hardware en el chip con el fin de estudiar métodos para detectar este tipo de «malware de fábrica de chips».

Los ataques de piratas informáticos a las operaciones industriales ya no son ciencia ficción, ni mucho menos. Los atacantes pueden robar información sobre los procesos de producción o cerrar fábricas enteras. Para evitar esto, la comunicación entre los chips en los componentes individuales está encriptada. Sin embargo, en poco tiempo, muchos algoritmos de cifrado se volverán ineficaces. Los procesos establecidos que pueden combatir los ataques lanzados con las tecnologías informáticas actuales estarán indefensos frente a las computadoras cuánticas. Esto es especialmente crítico para equipos con una vida útil prolongada, como las instalaciones industriales.

Por esta razón, los expertos en seguridad de todo el mundo están trabajando para desarrollar estándares técnicos para la «criptografía post-cuántica». Uno de los desafíos lo plantea la enorme potencia de procesamiento necesaria para estos métodos de cifrado. Un equipo que trabaja con Georg Sigl, profesor de seguridad en tecnología de la información en TUM, ha diseñado y encargado un chip altamente eficiente para la criptografía post-cuántica.

Velocidad y flexibilidad a través de una combinación de hardware y software.

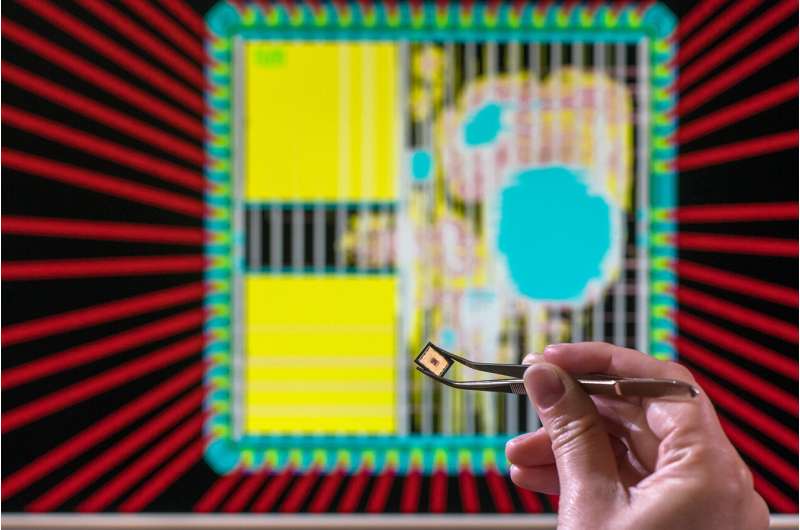

El profesor Sigl y su equipo adoptaron un enfoque basado en el codiseño de hardware / software, en el que los componentes especializados y el software de control se complementan. «El nuestro es el primer chip para la criptografía post-cuántica que se basa completamente en un enfoque de codiseño de hardware / software», dice el profesor Sigl.

«Como resultado, es alrededor de 10 veces más rápido cuando se encripta con Kyber, uno de los candidatos más prometedores para la criptografía post-cuántica, en comparación con los chips basados completamente en soluciones de software. También usa alrededor de ocho veces menos energía y es casi tan flexible «.

El chip se basa en una combinación ajustada de hardware y software para aplicar el cifrado post-cuántico de forma eficiente y energéticamente eficiente. Crédito: Astrid Eckert / TUM

Basado en un estándar de código abierto

El chip es un circuito integrado de aplicación específica (ASIC). Este tipo de microcontrolador especializado a menudo se fabrica en grandes cantidades de acuerdo con las especificaciones de las empresas. El equipo de TUM modificó un diseño de chip de código abierto basado en el estándar RISC-V de código abierto. Es utilizado por un número cada vez mayor de fabricantes de chips y podría reemplazar los enfoques patentados de las grandes empresas en muchas áreas. Las capacidades de criptografía post-cuántica del chip se facilitan mediante una modificación del núcleo del procesador e instrucciones especiales que aceleran las operaciones aritméticas necesarias.

El diseño también incorpora un acelerador de hardware especialmente diseñado. No solo admite algoritmos de criptografía post-cuántica basados en celosía como Kyber, sino que también podría funcionar con el algoritmo SIKE, que requiere mucha más potencia informática. Según el equipo, el chip desarrollado en TUM podría implementar SIKE 21 veces más rápido que los chips que solo utilizan cifrado basado en software. SIKE se considera la alternativa más prometedora si llega el momento en que los enfoques basados en celosía ya no sean seguros. Las precauciones de este tipo tienen sentido en aplicaciones en las que se utilizarán chips durante períodos prolongados.

Los troyanos de hardware evaden la criptografía post-cuántica

Otra amenaza potencial, junto con el aumento de los ataques convencionales, son los troyanos de hardware. Los chips de computadora generalmente se producen de acuerdo con las especificaciones de las empresas y se fabrican en fábricas especializadas. Si los atacantes logran implantar circuitos troyanos en el diseño del chip antes o durante la etapa de fabricación, esto podría tener consecuencias desastrosas. Como en el caso de los ataques de piratas informáticos externos, se podrían cerrar fábricas enteras o robar secretos de producción. Es más: los troyanos integrados en el hardware pueden evadir la criptografía post-cuántica.

«Todavía sabemos muy poco sobre cómo los atacantes reales utilizan los troyanos de hardware», explica Georg Sigl. «Para desarrollar medidas de protección, tenemos que pensar como un atacante y tratar de desarrollar y ocultar nuestros propios troyanos. Por lo tanto, en nuestro chip post-cuántico hemos desarrollado e instalado cuatro troyanos de hardware, cada uno de los cuales funciona de una manera completamente diferente».

Chip para probar y luego desmontar

Durante los próximos meses, el profesor Sigl y su equipo probarán intensamente las capacidades y la funcionalidad de criptografía del chip y la detectabilidad de los troyanos de hardware. Luego, el chip será destruido, con fines de investigación. En un proceso complejo, las rutas del circuito se irán recortando gradualmente mientras se fotografían cada capa sucesiva. El objetivo es probar nuevos métodos de aprendizaje automático desarrollados en la cátedra del profesor Sigl para reconstruir las funciones precisas de los chips incluso cuando no hay documentación disponible. «Estas reconstrucciones pueden ayudar a detectar componentes del chip que realizan funciones no relacionadas con las tareas reales del chip y que pueden haber sido introducidas de contrabando en el diseño», dice Georg Sigl. «Procesos como el nuestro podrían convertirse en el estándar para tomar muestras aleatorias en grandes pedidos de chips. Combinado con una criptografía poscuántica eficaz, esto podría ayudarnos a hacer que el hardware sea más seguro, tanto en instalaciones industriales como en automóviles».

Alexander Hepp et al, Tapeout de un chip criptográfico RISC-V con troyanos de hardware, Actas de la 18a Conferencia Internacional ACM sobre Fronteras de la Computación (2021). DOI: 10.1145 / 3457388.3458869

Debapriya Basu Roy et al, Co-diseño eficiente de hardware / software para el algoritmo criptográfico post-cuántico SIKE en microcontroladores basados en ARM y RISC-V, Actas de la 39a Conferencia Internacional sobre Diseño Asistido por Computadora (2020). DOI: 10.1145 / 3400302.3415728

Fritzmann, T. et al, J. RISQ-V: Aceleradores RISC-V estrechamente acoplados para criptografía post-cuántica. Transacciones IACR en hardware criptográfico y sistemas integrados (2020). DOI: 10.13154 / tches.v2020.i4.239-280

Citación: El chip con cifrado seguro ayudará en la lucha contra los piratas informáticos (2021, 4 de agosto) recuperado el 4 de agosto de 2021 de https://techxplore.com/news/2021-08-chip-encryption-hackers.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings