Una nueva campaña de phishing abusa de los documentos de OneNote para infectar computadoras con el infame malware AsyncRAT, dirigido a usuarios en el Reino Unido, Canadá y los EE. UU.

Como Microsoft decidió cambiar el predeterminado de sus productos de Office para bloquear macros en archivos descargados de Internet, los ciberdelincuentes vieron desaparecer uno de sus métodos de infección favoritos.

Algunos ciberdelincuentes ya han encontrado una solución para seguir usando algunos productos de Microsoft Office, como abusar de los archivos XLL de Excel. Algunos otros ciberdelincuentes han encontrado una forma diferente de seguir abusando de los productos de Microsoft para infectar computadoras con malware: documentos de OneNote infectados.

VER: Política de seguridad de dispositivos móviles (Premium de TechRepublic)

Los ataques de phishing generan malware AsyncRAT

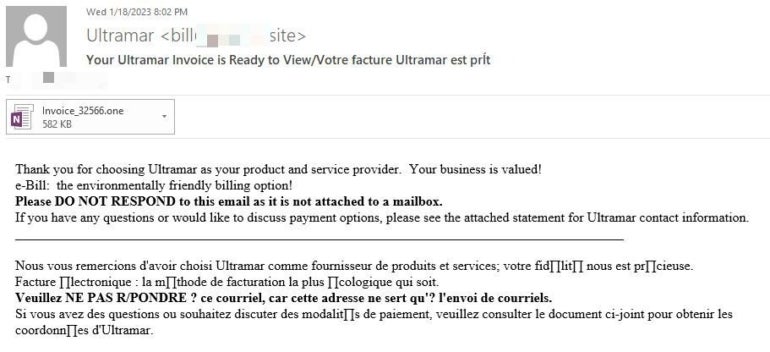

Un nuevo Bitdefender estudiar expone una campaña de phishing que abusa de OneNote para infectar computadoras con malware. En esa campaña de ataque, los ciberdelincuentes se hicieron pasar por Ultramar, un minorista canadiense de gas y combustible para el hogar, y enviaron correos electrónicos de phishing supuestamente provenientes de la empresa (Figura A).

Figura A

Como puede verse en Figura Ael correo electrónico contiene texto en inglés y francés, pero lo más importante es un archivo adjunto llamado Invoice_32566.one, la extensión de archivo .one que indica un archivo de OneNote.

Una segunda campaña de phishing similar afectó a Canadá, el Reino Unido y los EE. UU. con otro nombre de archivo para el archivo adjunto, Invoice_76562.one.

Las cargas útiles activadas por esos documentos de OneNote, una vez abiertos, se descargaron de una iglesia católica en Canadá y un proveedor de servicios digitales en India. Ambos fueron comprometidos por los atacantes o posiblemente llevados a algún intermediario de acceso inicial (IAB) en línea y utilizados para alojar los malwares. Esta es una técnica común utilizada por los ciberdelincuentes para evitar la detección durante un período de tiempo más prolongado mediante el uso de un sitio web legítimo para alojar su código malicioso.

Al final, los usuarios que abrieron los documentos de OneNote se infectaron con AsyncRAT, que Bitdefender describe como «una ingeniosa herramienta de acceso remoto diseñada para permitir que un atacante se infiltre sigilosamente en los dispositivos de la víctima objetivo».

¿Qué es AsyncRAT?

AsyncRAT El código fuente ha estado disponible de forma gratuita en Internet desde 2019, lo que significa que la mayoría de las soluciones de seguridad, si no todas, detectan la versión original. Sin embargo, también significa que los desarrolladores pueden usar el código fuente de AsyncRAT y modificarlo para agregar o eliminar funciones o para que sea menos detectable.

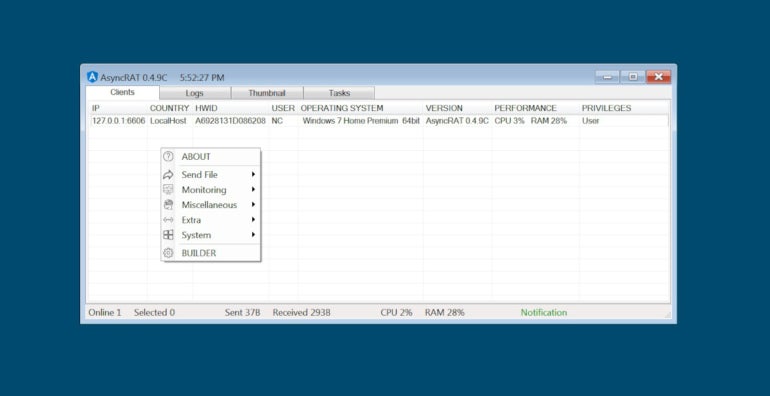

Actualmente, ese malware es capaz de grabar pantallas, capturar pulsaciones de teclas, manipular archivos en el sistema, ejecutar código o lanzar ataques distribuidos de denegación de servicio. Esto significa que se puede utilizar para una variedad de propósitos.

ya ha sido utilizado por los actores de amenazas de ciberespionaje o para objetivos orientados financieramente. Una vez que una computadora está infectada con AsyncRAT, el atacante puede ver la máquina en el panel de administración de herramientas y actuar en la máquina según sea necesario (Figura B). Se pueden manejar varias máquinas infectadas en la misma interfaz.

Figura B

Más ataques en la naturaleza

Los investigadores de Bitdefender no son los únicos que han investigado la nueva amenaza que plantea AsyncRAT. Diciembre de 2022, Trustwave también campañas de ataques de phishing denunciadasesta vez entregando el libro de formularios malware, un ladrón de información propagado capaz de robar contraseñas, tomar capturas de pantalla, ejecutar código y más.

“Es evidente cómo los ciberdelincuentes aprovechan los nuevos vectores de ataque o los medios menos detectados para comprometer los dispositivos de los usuarios”, declaró Adrian Miron, gerente del laboratorio de inteligencia de ciberamenazas de Bitdefender. “Es probable que estas campañas proliferen en los próximos meses, con ciberdelincuentes probando ángulos mejores o mejorados para comprometer a las víctimas”.

¿Cómo protegerse de esta amenaza?

Las empresas que no usan OneNote deberían bloquear las extensiones .one en sus servidores de correo electrónico. Esto evitaría que los usuarios internos abran accidentalmente archivos infectados en las herramientas de la empresa. En su lugar, los empleados deben solicitar archivos en otro formato como .doc o .xlsx para evitar una posible exposición. Como un paso más extremo, estas empresas podrían evitar que los empleados descarguen o usen OneNote en las herramientas y sistemas de la empresa, pero esto no se recomienda ya que algunos empleados podrían usar la herramienta actualmente.

Los archivos maliciosos de OneNote utilizan principalmente archivos adjuntos dentro del documento. Al acceder a esos archivos adjuntos, el software emite una advertencia para informar al usuario que podría dañar la computadora y los datos. Sin embargo, la experiencia ha demostrado que los usuarios a menudo pasan por alto esas advertencias y simplemente hacen clic en el botón de validación. Las empresas pueden trabajar para prevenir estas amenazas al:

- Sensibilizar a todos los empleados sobre archivos y enlaces potencialmente dañinos.

- Construcción de protocolos y capacitación sobre cómo responder a las advertencias de archivos o enlaces maliciosos.

- Implementación de soluciones de seguridad que detectan código malicioso cuando se activa desde un archivo de OneNote u otras amenazas.

- Actualizar y parchear todos los sistemas y software para evitar verse comprometidos por una vulnerabilidad común.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.