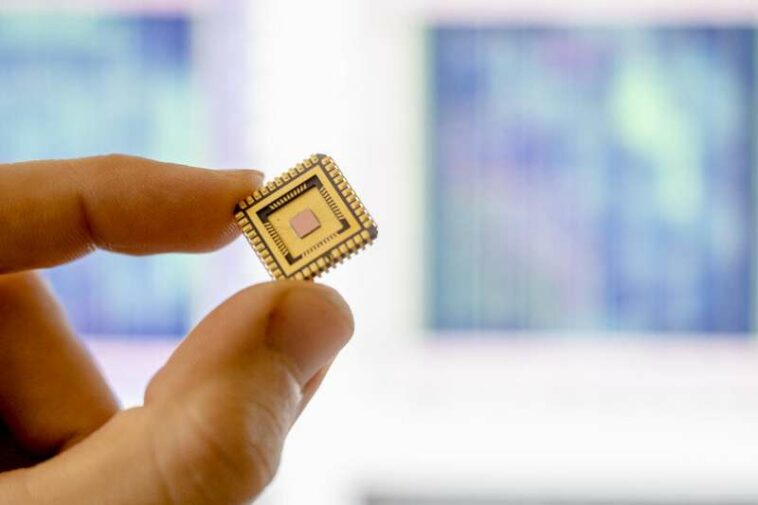

Para su proyecto, los investigadores tomaron miles de imágenes microscópicas de microchips. Aquí se muestra un chip de este tipo en un paquete de chips dorado. El área del chip que se inspeccionó solo mide unos dos milímetros cuadrados. Crédito: RUB, Marquard

Los atacantes tienen la capacidad no solo de manipular el software, sino también de alterar el hardware. Un equipo de Bochum está ideando métodos para detectar dicha manipulación.

Las brechas de seguridad existen no solo en el software, sino también directamente en el hardware. Los atacantes podrían tenerlos incorporados deliberadamente para atacar aplicaciones técnicas a gran escala. Investigadores de la Universidad Ruhr de Bochum, Alemania, y del Instituto Max Planck para la Seguridad y la Privacidad (MPI-SP) en Bochum están explorando métodos para detectar los llamados troyanos de hardware. Compararon los planes de construcción de chips con imágenes de microscopía electrónica de chips reales y utilizaron un algoritmo para buscar diferencias. Así detectaron desviaciones en 37 de 40 casos.

El equipo de CASA Cluster of Excellence (abreviatura de Cyber Security in the Age of Large-Scale Adversaries), encabezado por el Dr. Steffen Becker, y el equipo de MPI-SP encabezado por Endres Puschner, presentarán sus hallazgos en la Simposio IEEE sobre seguridad y privacidadque tendrá lugar en San Francisco del 22 al 25 de mayo de 2023. La investigación se realizó en colaboración con Thorben Moos de la Université catholique de Louvain (Bélgica) y la Oficina Federal de Policía Criminal de Alemania.

Los investigadores publicaron en línea todas las imágenes de los chips, los datos de diseño y los algoritmos de análisis. gratis para que otros grupos de investigación puedan utilizar los datos para realizar más estudios. También se publica una preimpresión del artículo como parte de la Actas del Simposio IEEE sobre seguridad y privacidad.

Las plantas de fabricación como puerta de entrada para los troyanos de hardware

En estos días, los chips electrónicos están integrados en innumerables objetos. En la mayoría de los casos, están diseñados por empresas que no operan sus propias instalaciones de producción. Por lo tanto, los planos de construcción se envían a fábricas de chips altamente especializadas para su producción.

«Es concebible que se inserten pequeños cambios en los diseños en las fábricas poco antes de la producción que podrían anular la seguridad de los chips», explica Steffen Becker y da un ejemplo de las posibles consecuencias: «En casos extremos, tales troyanos de hardware podrían permitir un atacante para paralizar partes de la infraestructura de telecomunicaciones con solo presionar un botón».

Identificar las diferencias entre las fichas y los planos de construcción

El equipo de Becker y Puschner analizó chips producidos en los cuatro tamaños de tecnología moderna de 28, 40, 65 y 90 nanómetros. Para ello, colaboraron con el Dr. Thorben Moos, quien había diseñado varios chips como parte de su Ph.D. investigación en la Universidad Ruhr de Bochum y los fabricó. Así, los investigadores tenían a su disposición tanto los archivos de diseño como los chips fabricados. Obviamente, no pudieron modificar los chips después del hecho e incorporar troyanos de hardware. Entonces emplearon un truco: en lugar de manipular las fichas, Thorben Moos cambió sus diseños retroactivamente para crear desviaciones mínimas entre los planos de construcción y las fichas. Luego, los investigadores de Bochum probaron si podían detectar estos cambios sin saber exactamente qué tenían que buscar y dónde.

En el primer paso, el equipo de la Universidad Ruhr de Bochum y MPI-SP tuvo que preparar los chips utilizando métodos químicos y mecánicos complejos para tomar varios miles de imágenes de las capas más bajas del chip con un microscopio electrónico de barrido. Estas capas contienen varios cientos de miles de las llamadas celdas estándar que realizan operaciones lógicas.

«Comparar las imágenes del chip y los planos de construcción resultó ser todo un desafío, porque primero tuvimos que superponer con precisión los datos», dice Endres Puschner. Además, cada pequeña impureza en el chip podría bloquear la vista de ciertas secciones de la imagen. «En el chip más pequeño, que tiene un tamaño de 28 nanómetros, una sola mota de polvo o un cabello puede ocultar toda una fila de celdas estándar», dice el experto en seguridad de TI.

Casi todas las manipulaciones detectadas

Los investigadores utilizaron métodos de procesamiento de imágenes para hacer coincidir cuidadosamente celda estándar con celda estándar y buscaron desviaciones entre los planos de construcción y las imágenes microscópicas de los chips. «Los resultados dan motivo para un optimismo cauteloso», dice Puschner.

Para tamaños de chip de 90, 65 y 40 nanómetros, el equipo identificó con éxito todas las modificaciones. El número de resultados falsos positivos ascendió a 500, es decir, las celdas estándar se marcaron como modificadas, aunque en realidad no se modificaron.

«Con más de 1,5 millones de células estándar examinadas, esta es una muy buena tasa», dice Puschner. Fue solo con el chip más pequeño de 28 nanómetros que los investigadores no pudieron detectar tres cambios sutiles.

Mayor tasa de detección a través de sala limpia y algoritmos optimizados

Una mejor calidad de grabación podría solucionar este problema en el futuro. «Existen microscopios electrónicos de barrido que están diseñados específicamente para tomar imágenes de chips», señala Becker. Además, usarlos en una sala limpia donde se puede prevenir la contaminación aumentaría aún más la tasa de detección.

«También esperamos que otros grupos utilicen nuestros datos para estudios de seguimiento», mientras Steffen Becker describe posibles desarrollos futuros. «El aprendizaje automático probablemente podría mejorar el algoritmo de detección hasta tal punto que también detectaría los cambios en los chips más pequeños que nos perdimos».

Más información:

Un estudio de caso de detección de troyanos de hardware del mundo real en cuatro generaciones modernas de tecnología CMOS, Actas del Simposio IEEE sobre seguridad y privacidad (2023), DOI: 10.1109/SP46215.2023.00044. www.computer.org/csdl/procedi … 3600a763/1Js0DjYfVXG

Citación: Detección de manipulaciones en microchips (20 de marzo de 2023) consultado el 20 de marzo de 2023 en https://techxplore.com/news/2023-03-microchips.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.