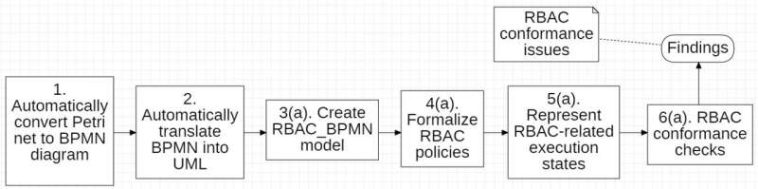

La metodología propuesta para la formalización y pruebas de conformidad de las políticas RBAC. Crédito: Dr. Yuichi Sei

Investigadores de la Universidad de Electrocomunicaciones han desarrollado un marco para mejorar la seguridad del sistema mediante el análisis de registros de procesos comerciales. La investigación es publicado en el Revista Internacional de Ingeniería de Software e Ingeniería del Conocimiento.

Este marco se centra en garantizar que las reglas de control de acceso basado en roles (RBAC), fundamentales para gestionar quién puede acceder a recursos específicos del sistema, se implementen correctamente. El incumplimiento de estas reglas, ya sea debido a un error o a una actividad maliciosa, puede dar lugar a un acceso no autorizado y plantear riesgos importantes para las organizaciones.

RBAC es un modelo de control de acceso ampliamente utilizado que se basa en roles predefinidos asignados a los usuarios. Sin embargo, a medida que los procesos comerciales se vuelven más complejos, garantizar el cumplimiento de las políticas RBAC se vuelve más desafiante. Los métodos existentes a menudo requieren una auditoría manual exhaustiva o carecen de herramientas para modelar y analizar escenarios complejos.

El nuevo marco aborda estos problemas integrando patrones invariantes del lenguaje específico de dominio de control de acceso basado en roles (RBAC DSL) y del lenguaje de restricción de objetos (OCL) para automatizar la validación de políticas.

El proceso comienza transformando los registros de procesos comerciales en modelos estructurados. Luego, estos modelos se analizan para identificar posibles violaciones de las reglas de control de acceso. Por ejemplo, el marco puede detectar si el mismo usuario realiza incorrectamente dos tareas que requieren roles diferentes.

Para ayudar a las organizaciones a comprender y resolver estos problemas, el marco proporciona visualizaciones de las violaciones detectadas, lo que reduce significativamente el esfuerzo manual requerido para las auditorías de seguridad.

El equipo de investigación probó con éxito el marco en conjuntos de datos reales y simulados, incluido el conjunto de datos BPI Challenge 2017. En un caso, detectó infracciones como tareas que requerían diferentes roles realizadas por la misma persona. Su flexibilidad y escalabilidad lo hacen adaptable a diferentes industrias, desde el comercio electrónico hasta las finanzas.

Este enfoque no sólo identifica brechas de cumplimiento, sino que también ayuda a las organizaciones a mantener estándares de seguridad sólidos.

Una innovación clave del marco es la integración de técnicas de minería de procesos con la validación de políticas de seguridad, proporcionando un enfoque dinámico y automatizado que reduce el error humano y se adapta a diversos sistemas.

La investigación futura tiene como objetivo ampliar el marco para admitir otros modelos de control de acceso, como el control de acceso basado en atributos (ABAC) y el control de acceso basado en categorías (CBAC). El equipo también está explorando el uso de modelos de lenguaje grandes, como GPT-4, para analizar datos secuenciales en registros de eventos.

Al automatizar las comprobaciones de cumplimiento, este marco no solo mejora la seguridad, sino que también reduce el riesgo operativo y respalda el cumplimiento normativo.

Los investigadores pretenden trabajar con socios de la industria para perfeccionar e implementar el marco en sistemas del mundo real, uniendo la investigación académica y la aplicación práctica para establecer nuevos estándares para el cumplimiento del control de acceso.

Más información:

Duc-Hieu Nguyen et al, Hacia un marco integral basado en patrones que utiliza la minería de procesos para verificaciones de conformidad RBAC, Revista Internacional de Ingeniería de Software e Ingeniería del Conocimiento (2024). DOI: 10.1142/S0218194025500019

Proporcionado por la Universidad de Electrocomunicaciones.

Citación: De los registros a la seguridad: cómo el análisis de procesos está transformando el control de acceso (2025, 7 de enero) recuperado el 7 de enero de 2025 de https://techxplore.com/news/2025-01-analysis-access.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings