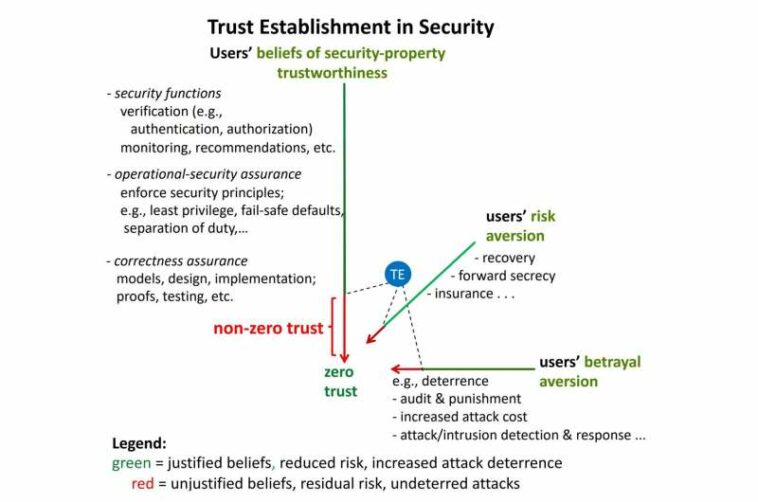

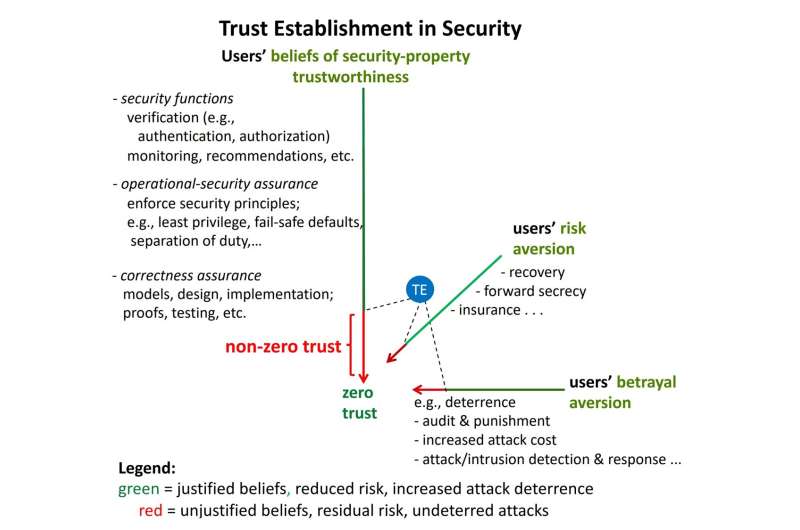

Confianza, confianza cero y establecimiento de confianza (TE). Crédito: ¿Confianza Cero en Confianza Cero? (2023).

En mayo de 2021, el presidente de los Estados Unidos emitió una orden ejecutiva, iniciando un esfuerzo de todo el gobierno para asegurar sus prácticas de ciberseguridad. El mandato encargó a las agencias la implementación de arquitecturas de confianza cero y una infraestructura basada en la nube para 2024, con el objetivo de aumentar la seguridad y mitigar los riesgos potenciales.

Pero el profesor de Ingeniería Eléctrica e Informática de la Universidad Carnegie Mellon, Virgil Gligor, dice que el plan deja mucho que desear y explica que no es posible lograr la confianza cero.

«Antes de decirles qué es la confianza cero, tal vez debería comenzar por definir la confianza», dijo Gligor. «La confianza es la aceptación de la verdad de una declaración sin evidencia o investigación; es fe ciega o ilusiones, por así decirlo».

«Hay algunas áreas en las que las creencias injustificadas están bien, pero en la ciberseguridad, creer que una propiedad de seguridad se mantiene sin ninguna evidencia o investigación es una responsabilidad. Por lo tanto, los profesionales de la ciberseguridad buscan eliminar las creencias ciegas».

Para lograr la confianza cero, el nivel más alto de establecimiento de confianza, Gligor dice que se deben cumplir varios principios. Lo que es más importante, todas las propiedades de seguridad de una red empresarial tendrían que probarse incondicionalmente y con certeza (es decir, con una probabilidad de uno en un tiempo finito).

«Si puede hacer esto, no queda ninguna responsabilidad; ha alcanzado la confianza cero», explica Gligor. «Desafortunadamente, esto es teóricamente imposible para algunas propiedades y prácticamente inalcanzable para otras».

En su informe técnico, «¿Confianza cero en la confianza cero?», Gligor dice que los dispositivos de «caja negra», que se utilizan en todos los servidores y puntos finales de las redes empresariales, hacen que la confianza cero sea inalcanzable, ya que hay al menos una propiedad de seguridad que no puede justificarse incondicionalmente con certeza.

Entonces, ¿qué quiere decir el gobierno cuando dice arquitecturas de confianza cero? ¿Y qué espera que logren?

Las arquitecturas de confianza cero no son resistentes a la penetración. Por lo tanto, no eliminan las infracciones. Gligor dice que, al implementar estas arquitecturas, el objetivo principal del gobierno es limitar el movimiento ‘lateral’ de los adversarios al segmentar las redes en un esfuerzo por reducir la cantidad de daño que un adversario puede causar.

Para proteger estos segmentos de red o zonas de confianza implícitas, el gobierno describe un plan que otorgaría acceso a los recursos en función de la verificación continua de los atributos de los usuarios (p. ej., roles, permisos, niveles de acceso) y aplicaría el principio de privilegio mínimo (un concepto de seguridad que establece que un usuario o entidad solo debe tener acceso a los recursos de datos y aplicaciones específicos necesarios para completar una tarea requerida). Sin embargo, Gligor dice que este concepto es técnicamente erróneo.

La limitación del movimiento ‘lateral’ del adversario solo se puede lograr si los controles de verificación continuos y la aplicación del principio de privilegio mínimo evitan los ataques de zona cruzada. El monitoreo continuo de los comportamientos de los dispositivos también debe detectarlos. Pero Gligor explica que las arquitecturas de confianza cero a menudo no detectan ni previenen este tipo de ataques, y cita varios ejemplos en su informe técnico.

«El objetivo de limitar el movimiento de los adversarios a una zona de confianza minimizada no se puede lograr porque los criterios que utilizan las arquitecturas de confianza cero no logran minimizar muchas zonas de confianza críticas», dice Gligor.

«Existen varios otros principios de minimización, que las arquitecturas de confianza cero ignoran por razones prácticas. Su implementación requeriría un rediseño de la seguridad, que el gobierno busca evitar, ya que podría retrasar la implementación».

Si bien Gligor dice que las arquitecturas de confianza cero no pueden servir como modelos de seguridad debido a su incapacidad para contrarrestar las principales exposiciones de seguridad, enfatiza que no son inútiles.

«Aunque las arquitecturas tienen un valor de defensa bajo, ofrecen un valor útil de recuperación de brechas».

Usando datos de IBM, Gligor muestra que la segmentación de redes en zonas de confianza minimizadas puede reducir significativamente la cantidad de datos perdidos en una brecha, disminuyendo el costo total de los esfuerzos de recuperación.

«Cuando recupera datos después de una infracción, debe determinar cuántos registros de información se perdieron. Con arquitecturas de confianza cero, en lugar de perder 20 millones de registros ante un adversario, podría perder solo 1000 porque ha limitado la cantidad de registros que el adversario tiene acceso. Por lo tanto, hay mucho menos que recuperar».

Más información:

Informe: www.cylab.cmu.edu/_files/pdfs/ … ts/CMUCyLab22002.pdf

Citación: Confianza cero en ‘confianza cero’ (6 de marzo de 2023) consultado el 6 de marzo de 2023 en https://techxplore.com/news/2023-03-zero-trust-in.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.