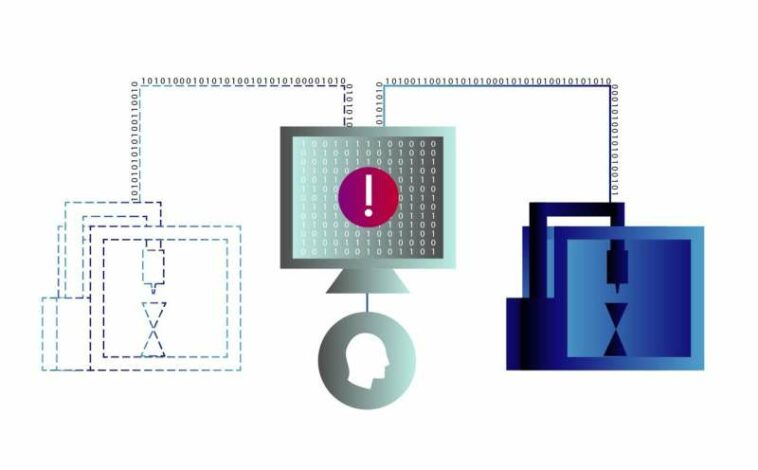

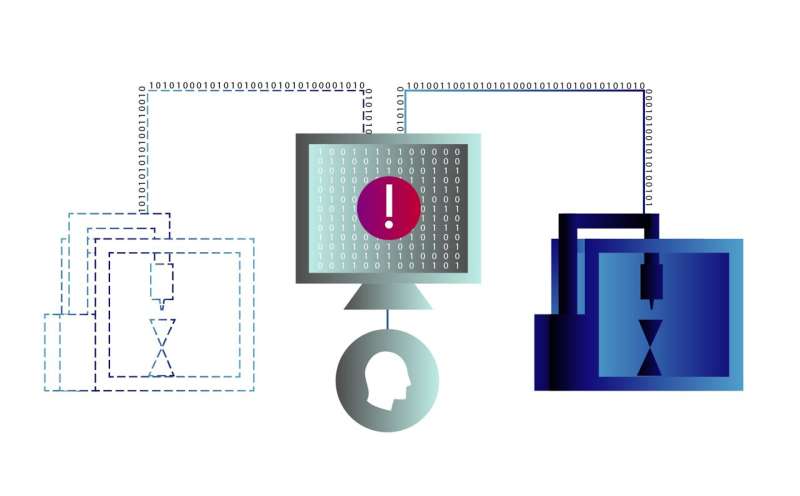

Una estrategia nueva y mejorada para detectar ciberataques en sistemas de fabricación, como impresoras 3D, implica el uso de IA para monitorear un gemelo digital que imita y recibe datos en tiempo real del sistema físico. Crédito: N. Hanacek/NIST

Las copias virtuales detalladas de objetos físicos, llamadas gemelos digitales, están abriendo puertas para mejores productos en las industrias automotriz, de atención médica, aeroespacial y otras. Según un nuevo estudio, la ciberseguridad también puede encajar perfectamente en la cartera de gemelos digitales.

A medida que más robots y otros equipos de fabricación se vuelven accesibles de forma remota, se crean nuevos puntos de entrada para ciberataques maliciosos. Para seguir el ritmo de la creciente amenaza cibernética, un equipo de investigadores del Instituto Nacional de Estándares y Tecnología (NIST) y la Universidad de Michigan diseñaron un marco de seguridad cibernética que combina la tecnología de gemelos digitales con el aprendizaje automático y la experiencia humana para señalar indicadores de ataques cibernéticos. .

En un artículo publicado en Transacciones IEEE sobre ciencia e ingeniería de automatización, los investigadores del NIST y de la Universidad de Michigan demostraron la viabilidad de su estrategia al detectar ciberataques dirigidos a una impresora 3D en su laboratorio. También señalan que el marco podría aplicarse a una amplia gama de tecnologías de fabricación.

Los ataques cibernéticos pueden ser increíblemente sutiles y, por lo tanto, difíciles de detectar o diferenciar de otras anomalías del sistema, a veces más rutinarias. Los datos operativos que describen lo que ocurre dentro de las máquinas (datos de sensores, señales de error, comandos digitales que se emiten o ejecutan, por ejemplo) podrían respaldar la detección de ciberataques. Sin embargo, acceder directamente a este tipo de datos casi en tiempo real desde dispositivos de tecnología operativa (OT), como una impresora 3D, podría poner en riesgo el rendimiento y la seguridad del proceso en la planta de producción.

«Por lo general, he observado que las estrategias de ciberseguridad de fabricación se basan en copias del tráfico de la red que no siempre nos ayudan a ver lo que ocurre dentro de una pieza de maquinaria o proceso», dijo el ingeniero mecánico del NIST Michael Pease, coautor del estudio. «Como resultado, algunas estrategias de seguridad cibernética de OT parecen análogas a observar las operaciones desde el exterior a través de una ventana; sin embargo, los adversarios podrían haber encontrado una forma de llegar al piso».

Sin mirar debajo del capó del hardware, los profesionales de la ciberseguridad pueden estar dejando espacio para que los actores maliciosos operen sin ser detectados.

Echando un vistazo en el espejo digital

Los gemelos digitales no son sus modelos de computadora comunes y corrientes. Están estrechamente vinculados a sus homólogos físicos, de los que extraen datos y se ejecutan casi en tiempo real. Entonces, cuando no es posible inspeccionar una máquina física mientras está en funcionamiento, su gemelo digital es la siguiente mejor opción.

En los últimos años, los gemelos digitales de la maquinaria de fabricación han proporcionado a los ingenieros una gran cantidad de datos operativos, ayudándolos a lograr una variedad de hazañas (sin afectar el rendimiento o la seguridad), incluida la predicción de cuándo las piezas comenzarán a averiarse y requerirán mantenimiento.

Además de detectar indicadores rutinarios de desgaste, los gemelos digitales podrían ayudar a encontrar algo más dentro de los datos de fabricación, dicen los autores del estudio.

«Debido a que los procesos de fabricación producen conjuntos de datos tan ricos (temperatura, voltaje, corriente) y son tan repetitivos, existen oportunidades para detectar anomalías que sobresalen, incluidos los ataques cibernéticos», dijo Dawn Tilbury, profesora de ingeniería mecánica en la Universidad de Michigan. y coautor del estudio.

Para aprovechar la oportunidad que presentan los gemelos digitales para una ciberseguridad más estricta, los investigadores desarrollaron un marco que implicaba una nueva estrategia, que probaron en una impresora 3D estándar.

El equipo construyó un gemelo digital para emular el proceso de impresión 3D y le proporcionó información de la impresora real. A medida que la impresora construía una pieza (un reloj de arena de plástico en este caso), los programas de computadora monitoreaban y analizaban flujos de datos continuos, incluidas las temperaturas medidas del cabezal de impresión físico y las temperaturas simuladas que el gemelo digital calculaba en tiempo real.

Los investigadores lanzaron oleadas de disturbios en la impresora. Algunas eran anomalías inocentes, como un ventilador externo que hacía que la impresora se enfriara, pero otras, algunas de las cuales provocaban que la impresora informara incorrectamente sus lecturas de temperatura, representaban algo más nefasto.

Entonces, incluso con la gran cantidad de información disponible, ¿cómo distinguieron los programas informáticos del equipo un ciberataque de algo más rutinario? La respuesta del marco es utilizar un proceso de eliminación.

Los programas que analizaban tanto las impresoras reales como las digitales eran modelos de aprendizaje automático de reconocimiento de patrones entrenados en datos operativos normales, que se incluyen en el documento, a granel. En otras palabras, los modelos eran expertos en reconocer el aspecto de la impresora en condiciones normales, lo que también significaba que podían saber cuándo las cosas estaban fuera de lo normal.

Si estos modelos detectaban una irregularidad, pasaban la batuta a otros modelos de computadora que verificaban si las señales extrañas eran consistentes con algo en una biblioteca de problemas conocidos, como que el ventilador de la impresora enfriaba su cabezal de impresión más de lo esperado. Luego, el sistema categorizó la irregularidad como una anomalía esperada o una amenaza cibernética potencial.

En el último paso, se supone que un experto humano interprete los hallazgos del sistema y luego tome una decisión.

«El marco proporciona herramientas para formalizar sistemáticamente el conocimiento del experto en la materia sobre la detección de anomalías. Si el marco no ha visto una determinada anomalía antes, un experto en la materia puede analizar los datos recopilados para proporcionar más información para integrar y mejorar el sistema. ”, dijo el autor principal, Efe Balta, ex estudiante graduado de ingeniería mecánica en la Universidad de Michigan y ahora investigador postdoctoral en ETH Zurich.

En términos generales, el experto confirmaría las sospechas del sistema de ciberseguridad o le enseñaría una nueva anomalía para almacenar en la base de datos. Y luego, a medida que pasa el tiempo, los modelos en el sistema teóricamente aprenderían más y más, y el experto humano tendría que enseñarles cada vez menos.

En el caso de la impresora 3D, el equipo verificó el trabajo de su sistema de seguridad cibernética y descubrió que podía diferenciar correctamente los ataques cibernéticos de las anomalías normales mediante el análisis de datos físicos y emulados.

Pero a pesar de la demostración prometedora, los investigadores planean estudiar cómo responde el marco a ataques más variados y agresivos en el futuro, asegurando que la estrategia sea confiable y escalable. Es probable que sus próximos pasos también incluyan aplicar la estrategia a una flota de impresoras a la vez, para ver si la cobertura ampliada perjudica o ayuda a sus capacidades de detección.

«Con más investigación, este marco podría ser potencialmente beneficioso tanto para el mantenimiento como para el monitoreo de indicaciones de sistemas OT comprometidos», dijo Pease.

Más información:

EC Balta et al, Gemelos digitales de detección de ataques cibernéticos para sistemas de fabricación cibernéticos. Transacciones IEEE sobre ciencia e ingeniería de automatización (2023). DOI: 10.1109/TASE.2023.3243147

Esta historia se vuelve a publicar por cortesía del NIST. Leer la historia original aquí.

Citación: Cómo los gemelos digitales podrían proteger a los fabricantes de los ataques cibernéticos (23 de febrero de 2023) recuperado el 23 de febrero de 2023 de https://techxplore.com/news/2023-02-digital-twins-cyberattacks.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.