El malware está diseñado para ocultarse en su dispositivo. Crédito: Jaíz Anuar/Shutterstock

Es posible que no sepa nada al respecto, pero su teléfono, o su computadora portátil o tableta, podría ser tomado por otra persona que haya entrado por una puerta trasera. Podrían haber infectado su dispositivo con malware para convertirlo en un «bot» o un «zombie» y estar usándolo, tal vez con cientos de teléfonos de otras víctimas involuntarias, para lanzar un ataque cibernético.

Bot es la abreviatura de robot. Pero los ciberbots no se parecen a los robots de ciencia ficción como R2-D2. Son aplicaciones de software que realizan tareas repetitivas para las que han sido programadas. Solo se vuelven maliciosos cuando un operador humano (un «botmaster») lo usa para infectar otros dispositivos.

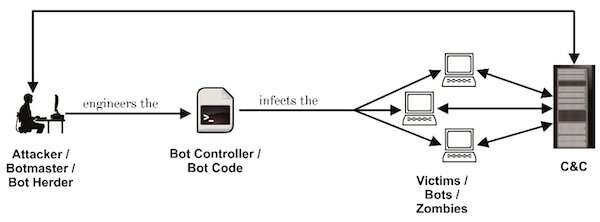

Los botmasters usan miles de zombis para formar una red («botnets»), desconocida para sus dueños. La botnet permanece inactiva hasta que la cantidad de computadoras infectadas alcanza una masa crítica. Aquí es cuando el botmaster inicia un ataque. Un ataque podría involucrar a cientos de miles de bots, que se dirigen a una sola o muy pequeña cantidad de víctimas.

Este tipo de ataque se llama denegación de servicio distribuida (DDoS) ataque. Su objetivo es abrumar los recursos de un sitio web o servicio con tráfico de datos de red.

Los ataques se miden por la cantidad de solicitudes de conexión (por ejemplo, conexiones de sitios web/navegadores) y por la cantidad de datos que pueden generar por segundo. Por lo general, un bot solitario solo puede generar unos pocos Mbps de tráfico. El poder de una botnet está en sus números.

¿Son ilegales los bots?

No completamente. Cualquiera puede comprar una botnet. Servicios de «botnets de alquiler» desde $23.99 (£19.70) mensual de proveedores privados. Las botnets más grandes tienden a venderse por referencia. Estos servicios se venden para que pueda probar su servicio personal o de empresa contra este tipo de ataques. Sin embargo, no tomaría mucho esfuerzo lanzar un ataque ilegal contra alguien con quien no estás de acuerdo más adelante.

Otro usos legítimos de los bots incluyen chatear en línea con los clientes con respuestas automáticas, así como recopilar y agregar datos, como el marketing digital. Los bots también se pueden usar para transacciones en línea.

El malware Botnet está diseñado para funcionar sin ser detectado. Actúa como un agente durmiente, manteniendo un perfil bajo en su sistema una vez que está instalado. Sin embargo, existen algunas formas sencillas de verificar si cree que podría ser parte de una red de bots.

Protección antivirus

Los sistemas operativos de las computadoras (como Windows) vienen con protección antivirus instalada de forma predeterminada, lo que ofrece la primera línea de defensa. El software antivirus utiliza el análisis de firmas. Cuando una empresa de seguridad detecta malware, creará una firma única para el malware y la agregará a una base de datos.

Pero no todo el malware es conocido.

Los tipos más avanzados de soluciones de detección antivirus incluyen técnicas «heurísticas» y de «comportamiento». La detección heurística escanea el código del algoritmo en busca de segmentos sospechosos. La detección de comportamiento rastrea los programas para verificar si están haciendo algo que no deberían (como Microsoft Word tratando de cambiar las reglas del antivirus). La mayoría de los paquetes antivirus tienen estas características en mayor o menor grado, pero comparar diferentes productos uno al lado del otro para ver si se ajustan a tus necesidades.

Usa un cortafuegos

Las computadoras son más vulnerables cuando están conectadas a Internet. Los puertos, dispositivos de entrada con un número asignado que se ejecutan en tu computadora, son una de las partes que quedan más expuestas. Estos puertos permiten que su computadora envíe y reciba datos.

El botmaster controla a sus zombis a través de un servidor de comando y control (C&C). Crédito: Adrian Winckles y Andrew Moore

Un firewall bloqueará datos o puertos específicos para mantenerlo seguro. Pero los bots son más difíciles de detectar si el botmaster usa canales encriptados (el firewall no puede leer datos encriptados como los datos del Protocolo seguro de transferencia de hipertexto (https)).

Invertir en un nuevo enrutador de banda ancha en lugar de usar el que envía su proveedor de banda ancha puede ayudar, especialmente si cuenta con firewalls basados en red avanzados, seguridad web/filtrado de URL, detección de flujo y sistemas de detección y prevención de intrusiones.

Comportamiento y decisiones

Ignorar las actualizaciones del sistema y del software lo deja vulnerable a las amenazas de seguridad. Los datos de su computadora también deben ser respaldados regularmente.

no usar cuentas de administradorpara el acceso regular a la computadora tanto para uso doméstico como comercial. Cree una cuenta de usuario separada incluso para su computadora portátil personal, sin privilegios de administrador. Es mucho más fácil para los atacantes introducir malware a través de un ataque de phishing u obtener esas credenciales mediante la suplantación de identidad cuando inicia sesión en una cuenta de administrador. Piénsalo dos veces antes de descargar nuevas aplicaciones e instala solo programas que estén verificados digitalmente por una empresa de confianza.

Muchos ataques, como el ransomware, solo funcionan cuando la gente carece de conciencia. Así que manténgase al día con la información más reciente sobre las técnicas que utilizan los ciberdelincuentes.

Utilice un servicio de nombres de dominio alternativo

Por lo general, su proveedor de Internet maneja esto automáticamente por usted (vinculando direcciones de sitios web a direcciones de red y viceversa). Pero las botnets a menudo usan servicios de nombres de dominio para distribuir malware y emitir comandos.

Puede verificar manualmente los patrones de ataques de botnets conocidos de sitios como OpenDNS contra los registros de su computadora.

¿Qué pasa si creo que tengo una infección de botnet?

Las señales de que su dispositivo es un zombi incluyen sitios web que se abren lentamente, el dispositivo funciona más lento de lo normal o se comporta de manera extraña, como que las ventanas de la aplicación se abren inesperadamente.

Eche un vistazo a los programas que se están ejecutando. En Windows, por ejemplo, abra el Administrador de tareas para realizar una breve encuesta para ver si algo parece sospechoso. Por ejemplo, ¿se está ejecutando un navegador web a pesar de que no ha abierto ningún sitio web?

Para obtener más información, consulte las guías de visualización de procesos informáticos de Windows. Otras herramientas incluyen Limitador de red para Windows y Pequeño Snitch para Mac.

Cuando ha habido informes de noticias de un ataque de botnet, es posible que desee echar un vistazo a sitios de estado de botnets de buena reputación que oferta cheques gratis para ver si su red tiene una computadora infectada.

Si su computadora tiene una infección de botnet, debe ser eliminada por un software antivirus. Algunos tipos de malware con características como funcionalidad de rootkit son notoriamente difíciles de eliminar. En este caso, los datos de su computadora (incluido el sistema operativo) deben eliminarse y restaurarse. Otra razón para hacer una copia de seguridad de su computadora con regularidad: todo lo que no esté respaldado se perderá.

Este artículo se vuelve a publicar de La conversación bajo una licencia Creative Commons. Leer el artículo original.![]()

Citación: Cómo detectar un ciberbot: cinco consejos para mantener su dispositivo seguro (18 de enero de 2023) consultado el 18 de enero de 2023 en https://techxplore.com/news/2023-01-cyberbotfive-device-safe.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.