Mozi es una botnet peer-to-peer (P2P) que utiliza una red similar a BitTorrent para infectar dispositivos IoT como puertas de enlace de red y registros de video digital (DVR). Funciona explotando contraseñas telnet débiles1 y casi una docena de vulnerabilidades de IoT sin parchear2 y se ha utilizado para realizar ataques distribuidos de denegación de servicio (DDoS), exfiltración de datos y ejecución de comandos o cargas útiles3.

Si bien la botnet en sí no es nueva, los investigadores de seguridad de IoT de Microsoft descubrieron recientemente que Mozi ha evolucionado para lograr la persistencia en las puertas de enlace de red fabricadas por Netgear, Huawei y ZTE. Para ello, utiliza técnicas de persistencia inteligentes que se adaptan específicamente a la arquitectura particular de cada puerta de enlace.

Las puertas de enlace de red son un objetivo particularmente interesante para los adversarios porque son ideales como puntos de acceso iniciales a las redes corporativas. Los adversarios pueden buscar en Internet dispositivos vulnerables a través de herramientas de escaneo como Shodan, infectarlos, realizar reconocimientos y luego moverse lateralmente para comprometer objetivos de mayor valor, incluidos los sistemas de información y los dispositivos críticos del sistema de control industrial (ICS) en las redes de tecnología operativa (OT). .

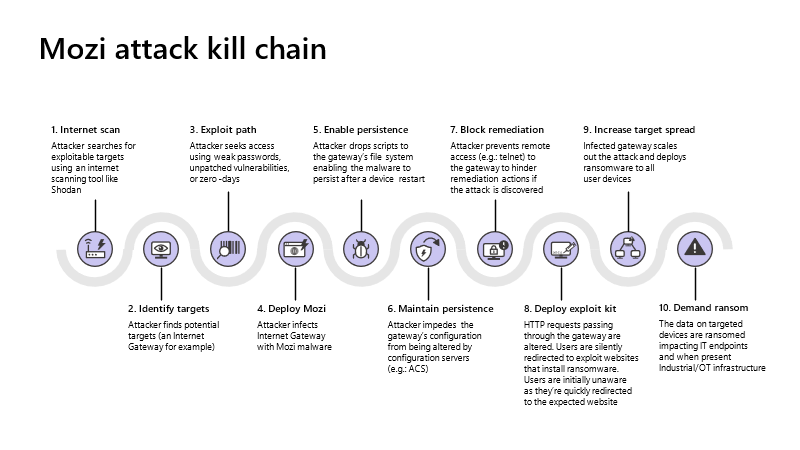

Al infectar los enrutadores, pueden realizar ataques man-in-the-middle (MITM), mediante el secuestro de HTTP y la suplantación de DNS, para poner en peligro los puntos finales e implementar ransomware o provocar incidentes de seguridad en las instalaciones de OT. En el siguiente diagrama, mostramos solo un ejemplo de cómo las vulnerabilidades y las técnicas de persistencia recién descubiertas podrían usarse juntas. Por supuesto, hay muchas más posibilidades.

Figura 1: Flujo de ataque para la botnet Mozi.

Orientación: defensa proactiva

Las empresas y las personas que utilizan puertas de enlace de red afectadas (Netgear, Huawei y ZTE) deben tomar los siguientes pasos de inmediato para asegurarse de que son resistentes a los ataques descritos en este blog:

- Asegúrese de que todas las contraseñas utilizadas en el dispositivo se creen utilizando mejores prácticas de contraseñas seguras.

- Asegúrese de que los dispositivos estén parcheados y actualizados.

Hacerlo reducirá las superficies de ataque aprovechadas por la botnet y evitará que los atacantes se pongan en una posición en la que puedan utilizar la persistencia recién descubierta y otras técnicas de explotación que se describen con más detalle a continuación.

La inteligencia de nuestra nube de seguridad y todos nuestros productos Microsoft Defender, incluido Microsoft 365 Defender (XDR), Centinela azur (SIEM / SOAR nativo de la nube), así como Azure Defender para IoT también brindan protección contra este malware y se actualizan continuamente con la última inteligencia sobre amenazas a medida que el panorama de amenazas continúa evolucionando. La reciente adquisición de ReFirm Labs mejorará aún más la capacidad de Azure Defender for IoT para proteger a los clientes con su próximo escaneo profundo de firmware, capacidades de análisis que se integrarán con Actualización de dispositivo para Azure IoT Hub’s capacidades de parcheo.

Descripción técnica de las nuevas capacidades de persistencia

Además de sus conocidas y extensas capacidades P2P y DDoS, recientemente hemos observado varias capacidades nuevas y únicas de la botnet Mozi.

Dirigido a las puertas de enlace de Netgear, Huawei y ZTE, el malware ahora toma acciones específicas para aumentar sus posibilidades de supervivencia tras el reinicio o cualquier otro intento de otro malware o personal de respuesta de interferir con su funcionamiento. Aquí hay unos ejemplos:

Lograr una persistencia privilegiada

Se realiza un control específico de la existencia de /cubrir carpeta, y si el malware no tiene permisos de escritura en la carpeta / etc. En este caso, intentará explotar CVE-2015-1328.

La explotación exitosa de la vulnerabilidad otorgará al malware acceso a las siguientes carpetas:

Entonces se toman las siguientes acciones:

- Coloca el archivo de script llamado S95Baby.sh en estas carpetas.

- El script ejecuta los archivos / usr / networks o / usuario / networktmp. Estas son copias del ejecutable.

- Agrega el script a /etc/rcS.d y /etc/rc.local en caso de que carezca de privilegios.

Dispositivos ZTE

Se realiza un control específico de la existencia de / usr / local / ct carpeta; esto sirve como indicador de que el dispositivo es un módem / enrutador ZTE.

Se toman las siguientes acciones:

- Copia su otra instancia (/ usr / networks) para / usr / local / ct / ctadmin0; esto proporciona persistencia al malware.

- Elimina el archivo /home/httpd/web_shell_cmd.gch. Este archivo se puede utilizar para obtener acceso mediante la explotación de la vulnerabilidad. CVE-2014-2321; eliminarlo evita futuros ataques.

- Ejecuta los siguientes comandos. Estos deshabilitan Tr-069 y su capacidad para conectarse al servidor de configuración automática (ACS). Tr-069 es un protocolo para la configuración remota de dispositivos de red; generalmente lo utilizan los proveedores de servicios para configurar el equipo de los clientes.

sendcmd 1 DB set MgtServer 0 Tr069Enable 1 sendcmd 1 DB set PdtMiddleWare 0 Tr069Enable 0 sendcmd 1 DB set MgtServer 0 URL http://127.0.0.1 sendcmd 1 DB set MgtServer 0 UserName notitms sendcmd 1 DB set MgtServer 0 ConnectionRequestUsername notitms sendcmd 1 DB set MgtServer 0 PeriodicInformEnable 0 sendcmd 1 DB save

Dispositivos Huawei

La ejecución de los siguientes comandos cambia la contraseña y desactiva el servidor de administración para los dispositivos de módem / enrutador Huawei. También evita que otros obtengan acceso al dispositivo a través del servidor de administración.

cfgtool set /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer URL http://127.0.0.1 cfgtool set /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer ConnectionRequestPassword acsMozi

Para proporcionar un nivel adicional de persistencia, también crea los siguientes archivos si es necesario y agrega una instrucción para ejecutar su copia desde / usr / networks.

/mnt/jffs2/Equip.sh /mnt/jffs2/wifi.sh /mnt/jffs2/WifiPerformance.sh

Evitar el acceso remoto

El malware bloquea los siguientes puertos TCP:

- 23 — Telnet

- 2323: puerto alternativo Telnet

- 7547 — Puerto Tr-069

- 35000: puerto Tr-069 en dispositivos Netgear

- 50023: puerto de administración en dispositivos Huawei

- 58000: uso desconocido

Estos puertos se utilizan para obtener acceso remoto al dispositivo. Cerrarlos aumenta las posibilidades de supervivencia del malware.

Infector de secuencias de comandos

Busca .sh archivos en el sistema de archivos, excluyendo las siguientes rutas:

/tmp /dev /var /lib /haha /proc /sys

También agrega una línea a cada archivo. La línea indica al script que ejecute una copia del malware desde / usr / networks. Esto aumenta sus posibilidades de supervivencia en varios dispositivos.

Capacidades de inyección de tráfico y suplantación de DNS

El malware recibe comandos de su red de tabla hash distribuida (DHT). Este último es un protocolo P2P para comunicaciones descentralizadas. Los comandos se reciben y almacenan en un archivo, cuyas partes están encriptadas. Este módulo solo funciona en dispositivos con capacidad de reenvío IPv4. Comprueba si / proc / sys / net / ipv4 / ip_forward se establece en 1; tal validación positiva es característica de enrutadores y puertas de enlace. Este módulo funciona en los puertos UDP 53 (DNS) y TCP 80 (HTTP).

Comandos de configuración

Aparte de los comandos documentados anteriormente en la Tabla 1, para obtener más información, lea Un nuevo ataque de botnet acaba de llegar a la ciudad—También descubrimos estos comandos:

[hi] – Presence of the command indicates it needs to use the MiTM module. [set] – Contains encrypted portion which describes how to use the MiTM module.

| Mando | Descripción |

| [ss] | Rol de bot |

| [ssx] | habilitar / deshabilitar etiqueta [ss] |

| [cpu] | Arquitectura de la CPU |

| [cpux] | habilitar / deshabilitar etiqueta [cpu] |

| [nd] | nuevo nodo DHT |

| [hp] | Prefijo hash del nodo DHT |

| [atk] | Tipo de ataque DDoS |

| [ver] | Valor en la sección V en el protocolo DHT |

| [sv] | Actualizar config |

| [ud] | Actualizar bot |

| [dr] | Descargue y ejecute la carga útil desde la URL especificada |

| [rn] | Ejecutar el comando especificado |

| [dip] | ip: puerto para descargar el bot de Mozi |

| [idp] | reportar bot |

| [count] | URL que solía denunciar el bot |

Tabla 1. Comandos de Mozi previamente documentados.

Suplantación de DNS

Mozi recibe una lista muy simple de nombres DNS que luego se falsifican. Su estructura es la siguiente:

<DNS to spoof>:<IP to spoof>

Cada solicitud de DNS se responde con la IP falsificada. Esta es una técnica eficaz para redirigir el tráfico a la infraestructura de los atacantes.

Secuestro de sesión HTTP

Esta parte de la funcionalidad MITM es responsable de secuestrar sesiones HTTP. No se procesan todas las solicitudes HTTP. Existen varias condiciones para que esté calificado para el secuestro, la mayoría de las cuales están destinadas a restringir el «nivel de ruido» del módulo para reducir las posibilidades de que los defensores de la red lo descubran.

Las siguientes son algunas de las reglas:

- Funciona solo para solicitudes HTTP GET. Esto significa que se ignoran los formularios y las solicitudes más complejas.

- Un número aleatorio en la configuración indica cuántas consultas inyectaría. Esto muestra que los atacantes comprenden la importancia de ocultar esta funcionalidad. En otras palabras, están reduciendo su huella para evitar alertar al usuario del secuestro.

- Algunos dominios se ignoran, lo más probable es que eviten la interferencia con el funcionamiento normal de ciertos tipos de equipos o para evitar la detección por diversas contramedidas de seguridad.

- Solo falsifica el tráfico externo; Las solicitudes HTTP dentro de la LAN se ignoran.

- Se realiza una prueba para validar que la URL no contiene la cadena «Veri = 20190909»—Esto se hace para evitar inyectar las páginas ya inyectadas.

- Devuelve una respuesta HTTP aleatoria derivada de una lista predefinida de respuestas. Tiene nueve tipos diferentes de secuestro; el tipo específico de secuestro y sus parámetros se derivan del archivo de configuración. A continuación se muestran algunos ejemplos de estas técnicas de secuestro.

- Parte de la suplantación de identidad se produce mediante la redirección mediante el encabezado de ubicación HTTP, como se muestra a continuación.

Ejemplo 1: suplantación de identidad mediante redirección mediante el encabezado de ubicación HTTP. Esto debería redirigir automáticamente sin ninguna interacción del usuario.

Ejemplo 2: un método de secuestro que solo inyecta JavaScript; está diseñado para llamadas ajax que evalúan la respuesta, por lo que este método de secuestro inyectará un nuevo script en la página.

Protección contra Mozi Malware

Es importante tener en cuenta que las soluciones de seguridad de Microsoft ya se han actualizado para proteger, detectar y responder a Mozi y sus capacidades mejoradas.

Los clientes pueden usar las capacidades de descubrimiento de dispositivos de red que se encuentran en Microsoft Defender for Endpoint para descubrir las puertas de enlace de Internet afectadas en sus redes de TI y ejecutar evaluaciones de vulnerabilidad. Además, las capacidades de capa de red sin agente de Azure Defender para IoT se puede utilizar para realizar un descubrimiento continuo de activos, gestión de vulnerabilidades y detección de amenazas para dispositivos IoT y OT en sus redes OT. Esta solución se puede implementar rápidamente (por lo general, menos de un día por sitio) y está disponible para entornos locales y conectados a la nube.

Defender for IoT también está estrechamente integrado con Centinela azur, que proporciona una vista panorámica de toda su empresa, aprovechando la inteligencia artificial y los libros de jugadas automatizados para detectar y responder a ataques de múltiples etapas que a menudo cruzan los límites de TI y OT.

Además de detectar ataques dirigidos y tácticas de vida fuera de la tierra (LOTL) a través de análisis de comportamiento con reconocimiento de IoT / OT, Defender para IoT incorpora información de amenazas derivada de billones de señales analizadas diariamente por el equipo global de expertos en seguridad de Microsoft que utilizan IA y aprendizaje automático. Esto ayuda a garantizar que nuestros clientes estén continuamente protegidos contra amenazas nuevas y existentes.

Si bien ofrecemos muchas soluciones, sigue siendo fundamental que cada una de las recomendaciones de la sección «Orientación: Defensa proactiva» anterior se implemente en las puertas de enlace de Internet afectadas para evitar que se conviertan en un vector de ataque.

Para obtener más información sobre cómo nuestras soluciones SIEM / XDR integradas, combinadas con Azure Defender para IoT, pueden ayudar a proteger su organización, consulte los siguientes recursos:

Para obtener más información sobre las soluciones de seguridad de Microsoft, visite nuestro sitio web. Agregue el blog de seguridad a sus favoritos para mantenerse al día con nuestra cobertura de expertos en asuntos de seguridad. Además, síguenos en @MSFTSeguridad para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

1Mozi, otra botnet que usa DHT, Alex Turing, Hui Wang, NetLab 360, 23 de diciembre de 2019.

2Botnet de Mozi IoT, CERT-In, Ministerio de Electrónica y Tecnología de la Información del Gobierno de la India, 12 de noviembre de 2020.

3La nueva familia de malware Mozi acumula silenciosamente bots de IoT, Black Lotus Labs, Lumen, 13 de abril de 2020.

GIPHY App Key not set. Please check settings