En muchos sentidos, puede tratar a Microsoft Power BI como la próxima generación de Excel. Y al igual que Excel, no solo es útil para analistas de negocios e ingenieros de datos; Los profesionales de TI pueden aprovecharlo para comprender grandes cantidades de datos. Si las herramientas de seguridad que usa no tienen los paneles e informes correctos para ayudarlo a ver de un vistazo lo que sucede con sus sistemas, puede crearlos usted mismo en Power BI, y no necesita ser un experto en análisis para crear algo útil.

Por ejemplo, puede usar Microsoft Power BI para reunir datos de las muchas herramientas de seguridad que usa la mayoría de las organizaciones, de modo que pueda ver lo que sucede en todos los diferentes sistemas que los atacantes investigarán (correo electrónico, identidad, puntos finales, aplicaciones y más) y detectar las diferentes etapas de un ataque.

VER: Descargue nuestra hoja de trucos de Microsoft 365.

Tableros de seguridad personalizados

La ventaja de Power BI es lo fácil que es crear exactamente los informes y visualizaciones correctos para lo que es importante para usted, junto con análisis impulsados por IA que encuentran y resaltan anomalías y valores atípicos en los datos. Con una lista interminable de tareas pendientes, los equipos de seguridad siempre están ocupados y siempre buscan formas de priorizar el problema más importante en el que deberían estar trabajando.

“Con muy poca capacitación, hemos visto personas que crean informes detallados e interactivos que realmente ayudan con el cumplimiento, la auditoría y los informes de seguridad”, dijo a TechRepublic Amir Netz, miembro técnico y director de tecnología de Microsoft Fabric.

Puede hacer versiones móviles de sus informes, de modo que sean fáciles de verificar si hay un incidente fuera del horario que necesita evaluar rápidamente.

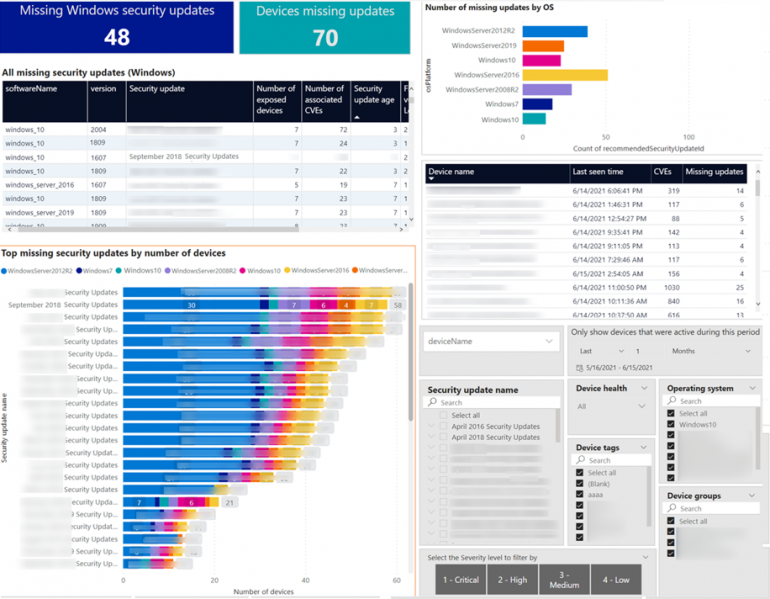

Cree un panel de actualizaciones de seguridad de Windows

Hay paquetes de contenido de Power BI para varias herramientas de seguridad, y varias de las herramientas de seguridad de Microsoft tienen API, por lo que puede llevar esa información a Power BI para visualizarla. Microsoft Defender para Endpoint tiene API para acceder a datos de amenazas y vulnerabilidades para inventario de software, vulnerabilidades de software y dispositivos que se han detectado como mal configurados, lo que incluye actualizaciones de seguridad de Windows que faltan (Figura A).

Figura A

De esa manera, puede controlar a cuántos CVE está expuesta su organización, ver cuánto software nuevo se está instalando en su organización, obtener una lista de prioridades de los dispositivos expuestos o ver qué versión del sistema operativo están ejecutando los dispositivos vulnerables, cualquier métrica y problema que necesite tener al alcance de su mano.

VER: Aproveche el kit de contratación de desarrolladores de Microsoft Power BI de TechRepublic Premium.

Elige qué ver en tu tablero

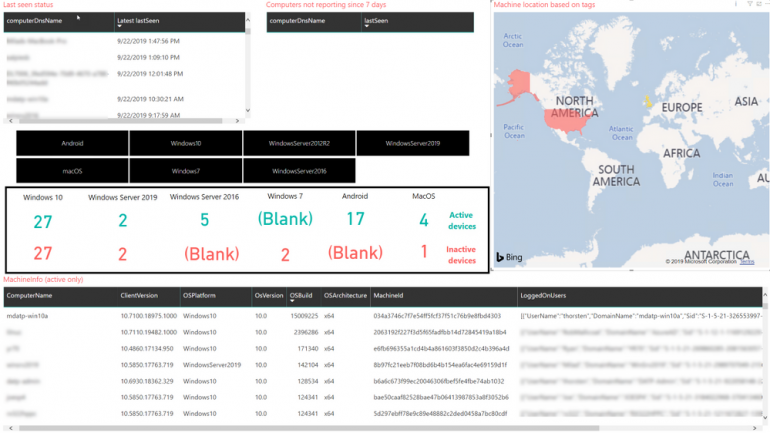

Netz sugiere usar el Treemap visual para ver rápidamente los números comparativos de dispositivos y problemas o incluso un gráfico de barras simple que clasifica varias medidas clave.

“Te muestran la magnitud relativa del impacto de un vistazo”, dijo Netz. «El mapa visual de Bing también puede ser muy efectivo para mostrar la distribución geográfica de ciertas actividades».

Puedes añadir rebanadoras para filtrar rápidamente lo que le interesa, como por sistema operativo, y las imágenes se actualizarán para mostrar solo esos datos (Figura B).

Figura B

Otras formas en que puede personalizar su panel de Power BI incluyen:

- Es posible que desee un informe detallado con muchas imágenes o solo algunas cifras clave que pueda consultar rápidamente en su teléfono.

- El equipo de Microsoft Defender ejecuta un repositorio de útiles Plantillas de informes de Power BI Defender que incluye diseños de firewall, red, superficie de ataque y administración de amenazas.

- Si tiene una gran cantidad de dispositivos, tómese el tiempo para alcance sus consultas para optimizarlaspor lo que sus informes de Power BI no se ralentizan porque extraen más datos de los que realmente necesita.

- Puede obtener una instantánea completa o solo los cambios desde la última vez que extrajo los datos, dependiendo de si desea mirar hacia atrás en los datos de seguridad a lo largo del tiempo para ver patrones y ver si las políticas de seguridad que ha introducido están marcando la diferencia o si está buscando el mismo tipo de descripción general en tiempo real que Power BI puede brindarle para dispositivos IoT.

- También puede conectarse a la API de búsqueda avanzada de Microsoft Defender 365 en la API de seguridad de Microsoft Graph en una consulta en Power BI Desktop.

“Algunos clientes están contentos con estar en una posición más reactiva y examinan instantáneas diarias o semanales, mientras que otros exigen más monitoreo en tiempo real”, dijo Netz. Microsoft Power BI le permite reunir cualquier tipo de informe rápidamente cuando lo necesite.

Monitorear Power BI con Power BI

Debido a que Microsoft Power BI puede conectarse a casi cualquier fuente de datos en su organización, probablemente desee realizar un seguimiento de quién accede a los datos y visualizaciones y asegurarse de que solo las personas que espera tengan acceso a lo que podría ser información empresarial crítica o confidencial.

El acceso basado en roles integrado en Microsoft Power BI garantizará que solo los empleados correctos vean la información, al igual que Protección de la información de ámbito de Microsoftsiempre que haya configurado etiquetas de detección, clasificación y confidencialidad.

Pero el Rol de administrador de tejido permite a los administradores realizar un seguimiento de quién está mirando paneles, informes y conjuntos de datos sin necesidad de ser un administrador global. Supervisar los permisos de acceso de los usuarios en el espacio de trabajo y los artefactos de Power BI significa que el departamento de TI puede estar seguro de que los usuarios siguen los requisitos de auditoría y seguridad, dijo Netz.

Puede hacer lo mismo con cualquier activo empresarial crítico, gracias a Integración de Power BI con Microsoft Defender para aplicaciones en la nube. Con Defender para aplicaciones en la nube, puede crear políticas de acceso condicional que Microsoft Entra ID (el nuevo nombre de Azure Active Directory) puede aplicar en tiempo real. En el portal de Defender para aplicaciones en la nube, puede establecer políticas y recibir alertas que le permitirán:

- Evite que los usuarios copien y peguen datos de un informe confidencial.

- Busque personas que estén degradando los niveles de sensibilidad en varios documentos.

- Busque personas que compartan muchos informes o compartan un informe confidencial con una nueva dirección de correo electrónico externa a la que no hayan enviado informes antes.

“Microsoft Defender for Cloud Apps permite a las organizaciones monitorear y controlar, en tiempo real, sesiones de Power BI riesgosas, como el acceso de usuarios desde dispositivos no administrados”, dijo Netz. “Los administradores de seguridad pueden definir políticas para controlar las acciones de los usuarios, como descargar informes con información confidencial. Con la integración de Power BI, puede establecer una política de supervisión y detección de anomalías y aumentar la actividad de los usuarios de Power BI con el registro de actividad”.

Eso lo ayudaría a encontrar patrones como un infiltrado malicioso que usa datos de Power BI para encontrar los sistemas comerciales críticos para filtrar datos con otra herramienta.

«Proporcionamos datos de registro de auditoría sin procesar que se remontan a 30 días a través de la API y del centro de cumplimiento de Microsoft 365», dijo Netz.

De esa manera, si ve algo sospechoso en uno de sus paneles de seguridad personalizados, puede regresar y ver qué más estaba sucediendo al mismo tiempo.