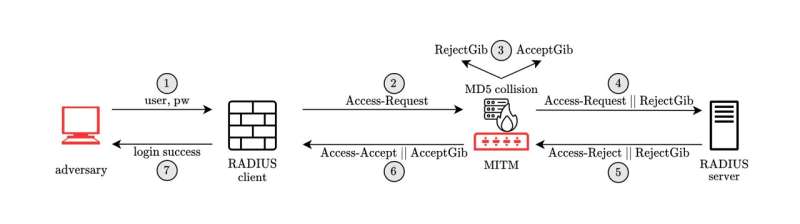

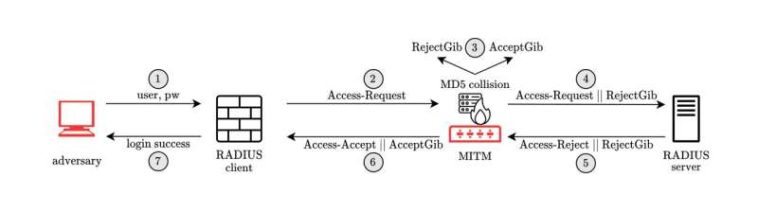

El Radio de explosión Flujo de ataque. Más de 90 proveedores han participado en una divulgación coordinada y han emitido boletines de seguridad. Crédito: Goldberg et al.

Un protocolo de seguridad ampliamente utilizado que se remonta a la época del acceso telefónico a Internet tiene vulnerabilidades que podrían exponer una gran cantidad de dispositivos en red a un ataque y permitir que un atacante obtenga el control del tráfico en la red de una organización.

Un equipo de investigación dirigido por científicos informáticos de la Universidad de California en San Diego investigó el protocolo Remote Authentication Dial-In User Service (RADIUS) y encontró una vulnerabilidad que denominaron Blast-RADIUS y que ha estado presente durante décadas. RADIUS, diseñado en 1991, permite que los dispositivos en red, como enrutadores, conmutadores o equipos de roaming móvil, utilicen un servidor remoto para validar el inicio de sesión u otras credenciales.

Se trata de una configuración habitual en las redes empresariales y de telecomunicaciones, ya que permite gestionar las credenciales de forma centralizada. Por ello, RADIUS es una parte fundamental de las redes empresariales y de telecomunicaciones modernas; en las grandes empresas, puede controlar el acceso a decenas de miles de conmutadores.

Autores del artículo «RADIUS/UDP considerado dañino» incluye investigadores de Cloudfare, Centrum Wiskunde & Informatica, BastiionZero y Microsoft Research. Se presentó la semana pasada en el Conferencia USENIX Security 2024.

«Este es uno de los procesos de divulgación de vulnerabilidades más grandes y complejos en los que hemos participado», dijo Nadia Heninger, profesora del Departamento de Ciencias Informáticas e Ingeniería de la Escuela de Ingeniería Jacobs. «Dada la amplitud con la que se utiliza este protocolo, es sorprendente que casi no haya recibido ningún análisis formal de seguridad en las comunidades académicas de criptografía y seguridad».

Heninger señala la gran brecha que existía entre quienes implementan estos protocolos y quienes los estudian.

Los investigadores descubrieron la capacidad de un «intermediario» para atacar la comunicación entre un cliente RADIUS (o el dispositivo en red de la víctima) y un servidor RADIUS para falsificar un mensaje de aceptación de protocolo válido en respuesta a una solicitud de inicio de sesión o autenticación falsa. Esto podría dar a un atacante acceso administrativo a dispositivos y servicios en red sin necesidad de que un atacante adivine o utilice la fuerza bruta para obtener contraseñas.

Según los autores, la raíz de esta vulnerabilidad se debe a que RADIUS se desarrolló antes de que se comprendiera bien el diseño de un protocolo criptográfico adecuado. Utiliza una comprobación de autenticación basada en una construcción ad hoc e insegura basada en la función hash MD5, que se sabe que está rota desde hace dos décadas.

Sin embargo, los autores señalan que el protocolo RADIUS no se actualizó cuando se rompió el MD5 en 2004. Antes de su trabajo, los encargados de mantener los estándares del protocolo que definen RADIUS pensaban que la construcción basada en MD5 utilizada en RADIUS todavía era segura.

Los proveedores han publicado parches que implementan la mitigación a corto plazo recomendada por los autores para esta vulnerabilidad. Los administradores de sistemas deben buscar parches para los protocolos que utilizan con RADIUS y aplicar las opciones de configuración actualizadas sugeridas por sus proveedores.

Los autores han revelado sus hallazgos (avisos de seguridad CVE-2024-3596 y VU#456537) y más de 90 proveedores han participado en una divulgación coordinada y han emitido boletines de seguridad.

El equipo de investigación incluye a Heninger, Miro Haller y Adam Suhl de UC San Diego; Sharon Goldberg de Cloudfare; Mike Milano de BastionZero; Dan Shumow de Microsoft Research; y Marc Stevens de Centrum Wiskunde & Informatica.

Más información:

Papel: RADIUS/UDP considerado dañino

Citación:Los científicos informáticos descubren vulnerabilidades en un protocolo de seguridad popular (20 de agosto de 2024) recuperado el 20 de agosto de 2024 de https://techxplore.com/news/2024-08-scientists-vulnerabilities-popular-protocol.html

Este documento está sujeto a derechos de autor. Salvo que se haga un uso legítimo con fines de estudio o investigación privados, no se podrá reproducir ninguna parte del mismo sin autorización por escrito. El contenido se ofrece únicamente con fines informativos.

GIPHY App Key not set. Please check settings