Apenas unas semanas después de que el presidente Biden firmara una orden ejecutiva diseñada para evitar que el gobierno de EE. UU. compre software espía comercial utilizado para subvertir las democracias, los investigadores han identificado otro exploit vergonzoso de día cero y cero clics dirigido a los usuarios de iPhone. Esta «solución» de espionaje a sueldo fue vendida por una empresa israelí llamada QuaDream.

Hacer que todos estén menos seguros

Los ataques de QuaDream han sido expuestos por investigadores de seguridad en microsoft y Laboratorio ciudadano. QuaDream es una entidad más secreta que NSO Group, pero comparte gran parte del mismo pedigrí, incluido el haber sido fundado por ex empleados de NSO Group y tener conexiones con la inteligencia israelí. Sus ataques fueron expuestos por primera vez el año pasado, pero desde entonces los investigadores han encontrado más información sobre cómo funcionaban estos mercenarios digitales.

La empresa vendió una espeluznante plataforma de vigilancia llamada Reign a los gobiernos, aparentemente para hacer cumplir la ley. Reign proporciona malware, exploits e infraestructura para robar datos de dispositivos comprometidos, incluidos iPhones con iOS 14.

Apple se enteró de estos exploits en 2021 cuando notificó a las personas a las que se dirigían los espías y reforzó sus propias protecciones de seguridad.

Los investigadores afirman que QuaDream ahora se enfoca exclusivamente en los ataques de iOS.

¿Qué es la Defensa Siciliana?

El malware recién identificado se llama reyespeón y fue proliferado por un espantoso exploit bautizado como EndOfDays, un ataque de clic cero que parecía hacer uso de invitaciones invisibles del calendario de iCloud para infectar máquinas: los usuarios ni siquiera necesitaban hacer nada para ser atacados.

Los investigadores informan que está en uso activo en México, y Citizen Lab ha identificado víctimas ubicadas en los EE. UU., Europa, Medio Oriente y Asia Central y Sudoriental. Las víctimas incluyen políticos, periodistas y un trabajador de una ONG.

Cuando se instala en un iPhone, el software espía puede grabar el audio de las llamadas o el micrófono, tomar fotografías, robar y eliminar elementos del llavero, generar contraseñas 2FA de iCloud, rastrear la ubicación, buscar archivos y buscar bases de datos, todo mientras enmascara su presencia. Incluso tiene una función de autodestrucción.

Para respaldar estos ataques, CitizenLab ha identificado más de 600 servidores ubicados en al menos 10 países operados por clientes de QuaDream. Esos servidores realizan una variedad de tareas, incluido el almacenamiento de datos robados y la distribución/focalización de exploits.

Las naciones en las que se basan los servidores incluyen Israel, Emiratos Árabes Unidos, Uzbekistán, Singapur, Hungría, República Checa, Rumania, Bulgaria, México y Ghana. Se sabe que al menos tres (Hungría, México y los Emiratos Árabes Unidos) usan spyware para atacar a los defensores de los derechos humanos (DDH), periodistas y otras personas involucradas en la sociedad civil.

Demasiadas incógnitas conocidas

“No podemos determinar si los sistemas operados desde Israel son operados por el gobierno israelí o por el propio QuaDream. Sin embargo, también se sospecha que el gobierno israelí abusó del spyware mercenario para atacar a DDH palestinos, así como a activistas políticos nacionales”, dijeron los investigadores.

Con nombres como KingsPawn, ForcedEntry, EndOfDays y Pegasus, los exploits utilizados por estas empresas comparten algunas características, principalmente vectores de ataque sofisticados y una tendencia a proliferar en un uso más amplio.

Por lo tanto, no sorprende saber que dos de los cofundadores de QuaDream incluyen personas que trabajaron anteriormente para NSO Group y que la empresa en sí está supuestamente dirigida por un ex oficial militar israelí.

“Numerosas personas clave asociadas con ambas compañías tienen conexiones previas con otro proveedor de vigilancia, Verint, así como con las agencias de inteligencia israelíes”, dijo Citizen Lab. “Hasta que la proliferación descontrolada de spyware comercial se reduzca con éxito a través de regulaciones gubernamentales sistémicas, es probable que la cantidad de casos de abuso continúe creciendo, impulsada tanto por compañías con nombres reconocibles como por otras que aún operan en las sombras. ”

Una amenaza para la democracia

Microsoft es mordaz con tales ataques. Describe el crecimiento de las compañías mercenarias de spyware como una amenaza para la democracia y los derechos humanos y advierte que los ataques utilizados por estos jugadores sospechosos inevitablemente se filtrarán hacia una criminalidad más amplia, con efectos extremos.

“Esto representa un riesgo real para los derechos humanos en línea, pero también para la seguridad y la estabilidad del entorno en línea más amplio”, advirtió Amy Hogan-Burney, asesora general asociada de política y protección de seguridad cibernética de Microsoft. Eso no se debe solo a las amenazas en sí, sino también a la cultura que crean.

“Los servicios que ofrecen requieren cibermercenarios para acumular vulnerabilidades y buscar nuevas formas de acceder a las redes sin autorización”, dijo.

Apple no ha ocultado que está de acuerdo con esta evaluación de Microsoft. Al presentar una demanda contra NSO Group en 2021, llamó a estas personas «mercenarios del siglo XXI que han creado una maquinaria de vigilancia cibernética altamente sofisticada que invita al abuso flagrante y rutinario».

Ivan Krstić, jefe de Ingeniería y Arquitectura de Seguridad de Apple, ha dicho: “Nuestros equipos de ingeniería e inteligencia de amenazas trabajan las 24 horas para analizar nuevas amenazas, parchear vulnerabilidades rápidamente y desarrollar nuevas protecciones líderes en la industria en nuestro software y silicio. Apple ejecuta una de las operaciones de ingeniería de seguridad más sofisticadas del mundo y continuaremos trabajando incansablemente para proteger a nuestros usuarios de actores abusivos patrocinados por el estado como NSO Group”.

Protégete

Si bien el tipo de ataques desarrollados por estos grupos en la sombra puede costar mucho montar al principio, ese costo disminuye. Para Apple, el desafío es continuar haciendo que sea lo suficientemente difícil romper la seguridad del dispositivo para que el costo de esos ataques siga siendo demasiado alto para los atacantes casuales. Pero con el tiempo, los exploits se filtran y aquellos que usan dispositivos más antiguos que ya no reciben parches de seguridad corren un mayor riesgo.

Es extremadamente difícil protegerse contra ataques de clic cero hasta ahora desconocidos, pero existen algunos enfoques que pueden ayudar a limitar la superficie de ataque:

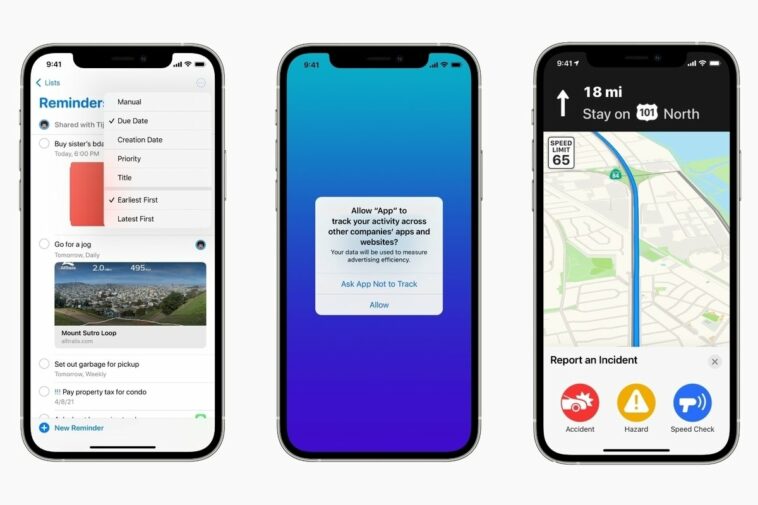

- Actualice los dispositivos al software más reciente, que incluye las correcciones de seguridad más recientes.

- Proteja los dispositivos con un código de acceso.

- Utilice la autenticación de dos factores y una contraseña segura para el ID de Apple.

- Instale aplicaciones solo desde la App Store.

- Use contraseñas seguras y únicas en línea.

- Use las herramientas de seguridad avanzadas de iCloud+ de Apple, si están disponibles para usted.

- No haga clic en enlaces o archivos adjuntos de remitentes desconocidos.

Un usuario de iPhone que cree que puede ser blanco de un ataque debe habilitar el modo de bloqueo, que mejora la protección de seguridad existente al reducir drásticamente la superficie de ataque disponible, a costa de algunas funciones del iPhone. Pero una cosa que todos pueden hacer es insistir en que esta industria se comprometa, particularmente a medida que las máquinas de IA generativa se preparan para combinarse con el profundo poder computacional de la computación cuántica.

Por favor sígueme en Mastodonteo únete a mí en el Bar y parrilla de AppleHolic y Discusiones de Apple grupos en MeWe.

Derechos de autor © 2023 IDG Communications, Inc.