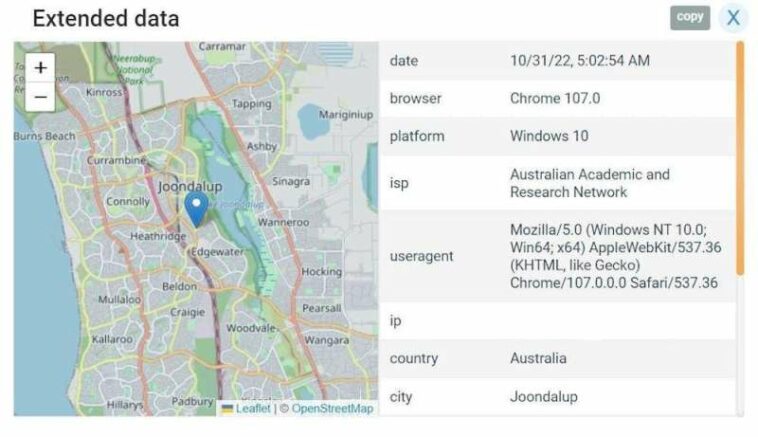

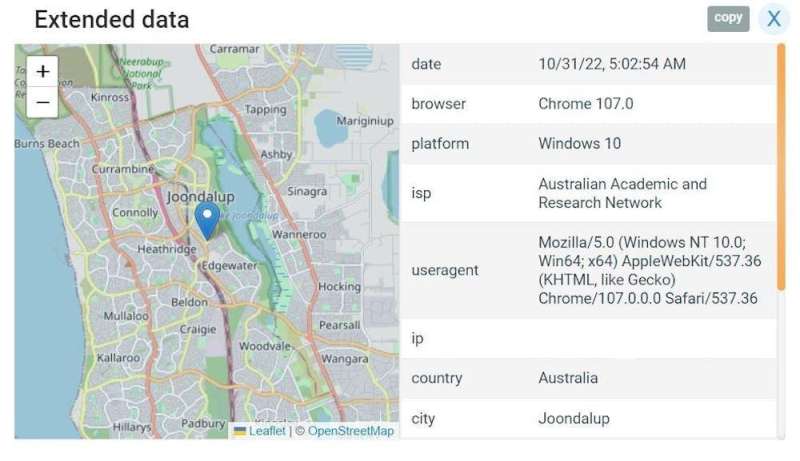

Las direcciones IP se pueden rastrear hasta ubicaciones del mundo real. Crédito: iplogger.org

Millones de australianos han visto violada su privacidad en ataques cibernéticos recientes contra Optus, Medibank y otras empresas.

Los ciberdelincuentes robaron datos confidenciales de salud y financieros que pueden usarse para pedir rescate, chantaje o fraude.

Los organismos encargados de hacer cumplir la ley todavía están investigando el origen de estos ataques, pero como expertos en ciberseguridad y seguridad nacional, podemos decir que dos cosas ya están claras.

En primer lugar, cualquier persona afectada debe comprobar su historial de crédito. En segundo lugar, Australia estrategia internacional de compromiso cibernético—que establece los términos de cómo trabajamos con otros países para mantener la seguridad cibernética nacional— necesita desesperadamente una actualización.

Cómo convertir los datos en crédito

La ciberdelincuencia suele estar motivada por ganar dinero, ya que el retorno de la inversión puede ser enorme. Una estimación reciente sugirió que un ataque de gama baja que cuesta US$ 34 podría generar US$ 25,000, mientras que gastar unos pocos miles de dólares en un ataque más sofisticado podría generar hasta US$ 1 millón.

Los piratas informáticos podrían exigir un rescate a cambio de la información robada. De lo contrario, pueden ganar dinero de otras maneras.

En el ataque Optus de septiembre, por ejemplo, los datos incluido Se tomaron nombres, fechas de nacimiento, direcciones de correo electrónico, números de licencia de conducir y detalles de Medicare y pasaporte.

Una forma rápida de convertir estos datos en dinero es utilizarlos para solicitar tarjetas de crédito. Muchos proveedores de tarjetas de crédito, ansiosos por nuevos clientes, tienen procesos muy simples y optimizados para verificar la identidad.

Además de los datos robados, como el nombre, la dirección y los detalles del permiso de conducir, los ciberdelincuentes necesitarán una dirección de correo electrónico, un número de teléfono y nóminas.

Los números de teléfono y las direcciones de correo electrónico utilizados para la comunicación y la autenticación son bastante fáciles de proporcionar, y se pueden generar recibos de pago falsos utilizando sitios web gratuitos.

En algunos casos, los ciberdelincuentes pueden comenzar a usar las tarjetas de crédito instantáneamente si se aprueban. La víctima no tendrá idea de la existencia de esta tarjeta de crédito a menos que se verifique el informe de crédito como parte de una solicitud de crédito o hipoteca posterior.

Cómo rastrear a los ciberdelincuentes

Los ciberdelincuentes naturalmente toman medidas para permanecer en el anonimato. Sin embargo, solicitar una tarjeta de crédito deja rastros que pueden usarse para rastrearlos de las siguientes maneras:

- el número de teléfono utilizado para la solicitud de la tarjeta de crédito se puede rastrear, con una orden judicial y la ayuda del proveedor de servicios de telecomunicaciones

-

la actividad en la tarjeta de crédito obtenida con los datos robados también se puede rastrear, al igual que la correspondencia por correo electrónico, con la ayuda del proveedor de la tarjeta de crédito

- cualquier dirección IP sospechosa asociada con la tarjeta de crédito puede generar más inteligencia sobre los ciberdelincuentes, y los proveedores de servicios de Internet (ISP) o los proveedores de redes privadas virtuales (VPN) pueden ayudar a rastrear a los delincuentes.

Un problema de seguridad nacional

Los ataques de Optus y Medibank han causado problemas significativos a las personas. Han tenido que solicitar nuevos documentos de identidad y es probable que los costos finales sumen cientos de millones de dólares.

Pero prevenir los ataques cibernéticos también puede ser una cuestión de seguridad nacional, ya que un reciente ataque de ransomware en un Contratista de la Fuerza de Defensa de Australia ha mostrado.

Los datos afectados en tales ataques pueden extenderse fácilmente más allá del robo de identidad para incluir datos relevantes para la defensa nacional, los negocios y la sociedad. El riesgo de estos ataques ha sido Reconocido en la estrategia de seguridad cibernética de Australia, pero se debe hacer más para prevenirlos.

Normas más estrictas para la protección de datos

La defensa cibernética nacional requiere un enfoque de «todo el gobierno», pero debe ir más allá. También deben incluirse los sectores comercial y civil.

Las empresas privadas almacenan enormes cantidades de datos privados. Lo que almacenan y cómo lo almacenan debe estar mucho mejor regulado.

El hackeo de Optus, por ejemplo, reveló que la empresa estaba guardando datos no solo de los clientes actuales sino también de clientes anteriores. Dada la frecuencia con la que los clientes cambian de proveedor de telecomunicaciones, prácticas como esta pueden hacer que las empresas almacenen grandes cantidades de datos personales innecesarios.

Las sanciones actuales por no proteger los datos de los clientes también son inadecuadas. Actualmente, multas de hasta 2,2 millones de dólares australianos son las únicas garantías exigibles disponibles.

Estas sanciones son demasiado pequeñas para actuar como un elemento disuasorio efectivo y se aplican solo después de que se ha producido una infracción. Lo que necesitamos son reglas estrictas y aplicables con respecto al almacenamiento de datos de consumidores actuales y la eliminación de datos de clientes anteriores.

Sin nuevas regulaciones, vamos a Seguir para ver ataques cibernéticos sofisticados dirigidos al sector privado.

Ciberdelincuencia sin fronteras

En muchos casos, los ciberdelincuentes son de otros países, lo que significa que necesitamos la cooperación internacional para localizarlos. Esto es cuando Estrategia de participación cibernética internacional de Australia entra en juego.

La estrategia, publicada en 2017, tiene como objetivo fomentar una mayor atención internacional a las ciberamenazas. Pide una mayor cooperación en la región y más allá para mitigar los riesgos cibernéticos.

El compromiso cibernético internacional de Australia es distinto de los esfuerzos de seguridad cibernética nacionales, que se llevan a cabo bajo los auspicios de la Centro Australiano de Seguridad Cibernética.

Los ciberataques de origen extranjero son en aumento como resultado de las tensiones internacionales actuales. Es posible que la estrategia actual ya no sea suficiente para abordar la naturaleza internacional de las ciberamenazas.

La estrategia contiene promesas de colaboración de alto nivel en torno a intereses estratégicos, pero esto es solo el comienzo. Para crear un enfoque integral de defensa cibernética internacional, necesitaremos acuerdos de trabajo más detallados con socios en el extranjero.

Este artículo se vuelve a publicar de La conversación bajo una licencia Creative Commons. Leer el artículo original.![]()

Citación: A raíz de las filtraciones de datos recientes, he aquí por qué necesita verificar su puntaje crediticio (3 de noviembre de 2022) consultado el 3 de noviembre de 2022 en https://techxplore.com/news/2022-11-breaches-credit-score.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.