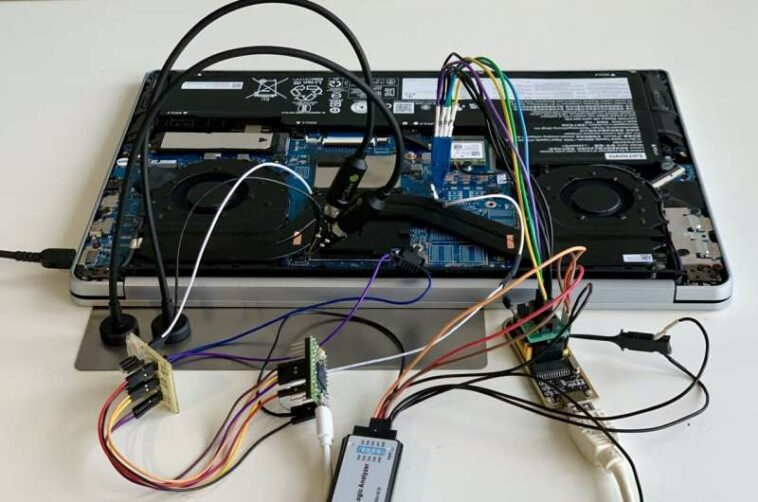

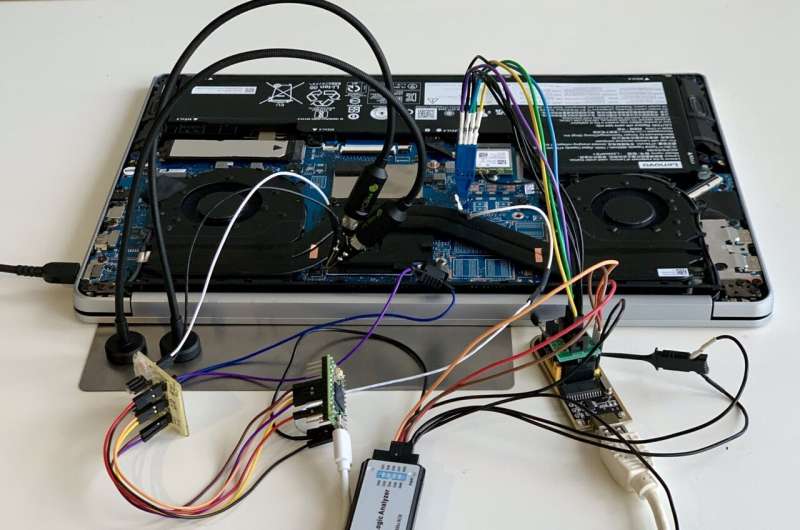

Configuración de ataque en un Lenovo Ideapad 5 Pro-16ACH6. Crédito: arXiv (2023). DOI: 10.48550/arxiv.2304.14717

Investigadores de la Universidad Técnica de Berlín dicen que descubrieron una nueva vulnerabilidad en el Módulo de plataforma confiable (TPM) de AMD. La falla expone los TPM de firmware, o fTPM, al ataque.

Esto permite la extracción de datos criptográficos almacenados en el fTPM, eludiendo las barreras de autenticación, como la validación del registro de configuración de la plataforma y las defensas contra ataques de fuerza bruta a las frases de contraseña.

Atacar el Entorno de Ejecución Confiable (TEE) de un sistema «puede llevar a un compromiso total del estado de TPM», advirtió Hans Niklas Jacob en un documento, titulado «faulTPM: Exposing AMD fTPMs’ Deepest Secrets» y publicado la semana pasada en el arXiv servidor de preimpresión.

Un método de ataque utiliza una inyección de falla de voltaje que engaña a las CPU Zen 2 y Zen 3 para que acepten datos falsos que pueden usarse para comprometer cualquier aplicación o proceso de encriptación utilizando exclusivamente la seguridad TPM.

Los TPM originalmente se diseñaron como componentes discretos conectados físicamente a la placa base para generar cifrado basado en hardware. Requerían un bus externo para conectarse con la CPU. Pero el bus era vulnerable y proporcionaba una entrada para los piratas informáticos que apuntaban a la CPU.

El fTPM fue diseñado para incorporar funciones de encriptación dentro del chip, lo que hace innecesario un componente separado, una posible entrada para los piratas informáticos.

Jacob dijo que si bien los TPM discretos todavía se usan en sistemas de gama alta, los fTPM han demostrado ser alternativas convenientes y más asequibles para usar en CPU.

A raíz de los crecientes ataques de firmware (phishing, ransomware, cadena de suministro), Microsoft en 2021 requirió que los usuarios tuvieran una PC compatible con TPM para instalar Widows 11.

En ese momento, el director de seguridad empresarial y del sistema operativo de Microsoft, David Weston, explicó que el motivo de la medida era «proteger las claves de cifrado, las credenciales de usuario y otros datos confidenciales detrás de una barrera de hardware para que el malware y los atacantes no puedan acceder o manipularlos». esos datos».

Como resultado, muchas aplicaciones que se rediseñaron para adaptarse a las especificaciones de TPM 2.0 ahora son vulnerables a la piratería.

Jacob dijo que su equipo cree que sus hallazgos son «el primer ataque contra las soluciones Full Disk Encryption respaldadas por un fTPM». Dijo que los sistemas que dependen de un único mecanismo de defensa, como el protector TPM de Bitlocker, pueden verse abrumados por piratas informáticos que pueden obtener acceso a una CPU durante dos o tres horas.

«Las aplicaciones que dependen exclusivamente de TPM quedan completamente desprotegidas», dijo Jacob, «mientras que aquellas que emplean múltiples capas de defensa enfrentan la pérdida de su capa de seguridad basada en TPM». Los materiales utilizados para llevar a cabo este tipo de ataques son económicos y fáciles de conseguir, agregó.

Un portavoz de AMD, en respuesta a una consulta de Tom’s Hardware, dijo: «AMD está al tanto del informe de investigación que ataca nuestro módulo de plataforma confiable de firmware que parece aprovechar las vulnerabilidades relacionadas discutidas anteriormente en ACM CCS 2021. Esto incluye ataques realizados a través de medios físicos, típicamente fuera del alcance de las mitigaciones de seguridad de la arquitectura del procesador».

El portavoz agregó: «Estamos continuamente innovando nuevas protecciones basadas en hardware en productos futuros para limitar la eficacia de estas técnicas. Específicamente para este documento, estamos trabajando para comprender las nuevas amenazas potenciales y actualizaremos a nuestros clientes y usuarios finales según sea necesario. »

Más información:

Hans Niklas Jacob et al, faulTPM: Exponiendo los secretos más profundos de los fTPM de AMD, arXiv (2023). DOI: 10.48550/arxiv.2304.14717

© 2023 Ciencia X Red

Citación: Vulnerabilidad de AMD fTPM descubierta (3 de mayo de 2023) recuperada el 3 de mayo de 2023 de https://techxplore.com/news/2023-05-amd-ftpm-vulnerability-uncovered.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.