Microsoft ya ha visto millones de correos electrónicos de phishing enviados todos los días por atacantes que utilizan este kit de phishing. Aprende cómo proteger tu negocio de esta campaña de AitM.

Nuevo investigación del equipo de inteligencia de amenazas de Microsoft expuso las actividades de un actor de amenazas llamado DEV-1101, que comenzó a anunciar un kit de phishing de código abierto para implementar una campaña de adversario en el medio.

Según Microsoft, el actor de amenazas describió el kit como una aplicación de phishing con «capacidades de proxy inverso, configuración automatizada, evasión de detección a través de una base de datos antibot, gestión de actividad de phishing a través de bots de Telegram y una amplia gama de páginas de phishing listas para usar que imitan servicios como Microsoft Office o Outlook”.

VER: Ataques de phishing: una guía para profesionales de TI (PDF gratuito) (República Tecnológica)

usos de microsoft DEV seguido de un número como nombre temporal de un grupo desconocido, emergente o en desarrollo de actividad de amenaza. Una vez que hay suficientes datos y un alto nivel de confianza sobre el origen o la identidad del actor de amenazas, se le asigna un nombre de actor de amenazas real.

Salta a:

¿Qué es un ataque de phishing de adversario en el medio?

en un Ataque de phishing de adversario en el medioun mal actor intercepta y modifica las comunicaciones entre dos partes, generalmente un usuario y un sitio web o servicio, para robar información confidencial o financiera, como credenciales de inicio de sesión y datos de tarjetas de crédito.

Una campaña AitM es más difícil de detectar que otros tipos de ataques de phishing porque no se basa en un correo electrónico o sitio web falsificado.

Cómo se utilizan estos kits de phishing

Los kits de phishing se han utilizado con varios enfoques.

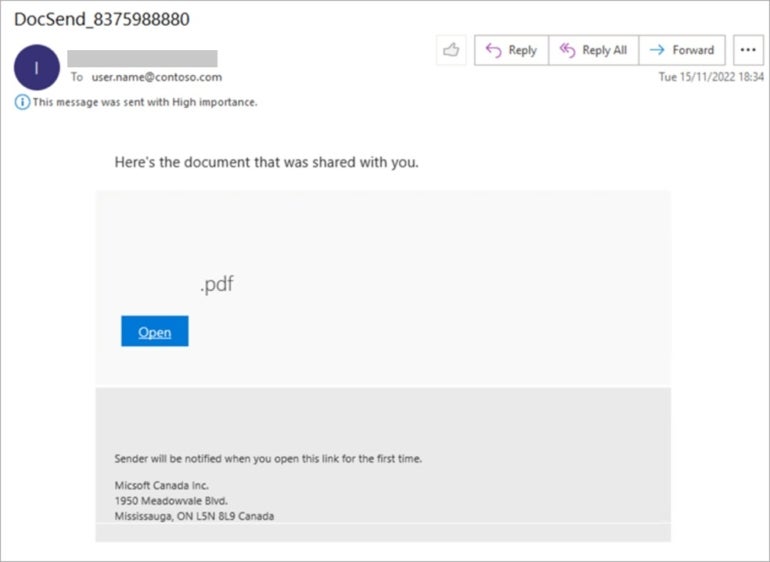

Un enfoque, explicado por los investigadores, es el que utilizó DEV-0928, otro actor de amenazas rastreado por Microsoft. DEV-0928 inicia el ataque enviando un correo electrónico al objetivo (Figura A).

Figura A

Cuando el usuario hace clic en el botón Abrir, las funcionalidades antibot del kit de phishing entran en acción. Si se detecta un bot, el kit de phishing podría proporcionar una redirección a cualquier página benigna configurada por el atacante; la predeterminada es example.com.

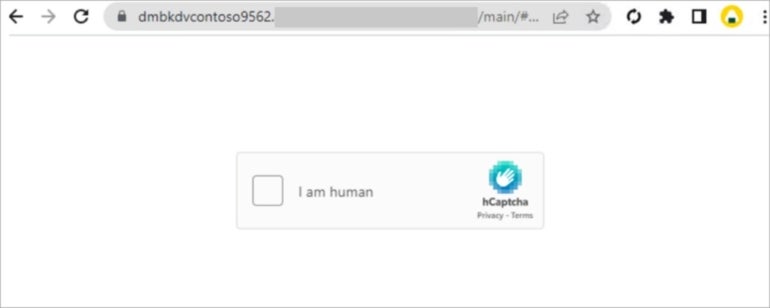

Otra técnica podría ser lanzar una solicitud CAPTCHA para evadir la detección y garantizar que un usuario real esté detrás del clic (Figura B).

Figura B

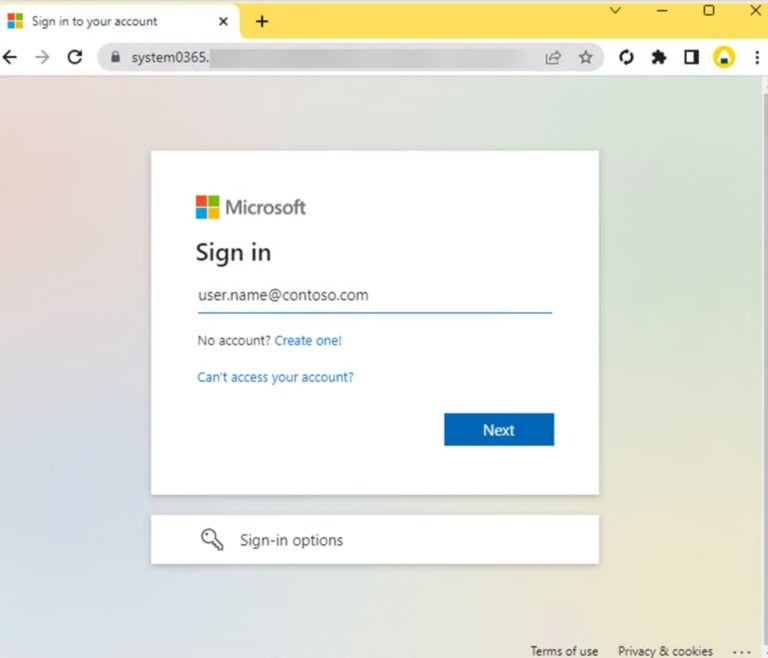

Al usuario se le muestra una página de phishing alojada en un servidor controlado por un actor (Figura C).

Figura C

Cómo las campañas de AiTM eluden la autenticación multifactor

Si el usuario ha proporcionado sus credenciales a la página de phishing y habilitó la autenticación multifactor para iniciar sesión en su cuenta real, el kit de phishing permanece en funcionamiento para activar sus capacidades de omisión de MFA. El kit de phishing actúa como un proxy entre el usuario y el servicio legítimo.

El kit de phishing inicia sesión en el servicio legítimo utilizando las credenciales robadas y luego reenvía la solicitud de MFA al usuario, quien la proporciona. El kit de phishing envía esa información al sitio web legítimo, que devuelve una cookie de sesión que el atacante puede utilizar para acceder al servicio legítimo como usuario.

Impacto potencial de este kit de phishing

Microsoft ha observado millones de correos electrónicos de phishing enviados todos los días por atacantes que usan este kit, pero su difusión podría ser aún mayor. De hecho, cualquier atacante podría suscribirse a la licencia del kit de phishing y comenzar a usarlo. Si bien el correo electrónico es probablemente el método más común para llegar a las víctimas, los atacantes también pueden implementarlo a través de mensajería instantánea, redes sociales o cualquier canal al que puedan apuntar.

Sube el precio del kit de phishing

El actor de amenazas comenzó a vender el kit en un foro de ciberdelincuencia y en un canal de Telegram alrededor de junio de 2022 y anunció un precio de $100 USD por una tarifa de licencia mensual. Debido al aumento de atacantes interesados en el servicio, el precio alcanzó los $300 USD en diciembre de 2022, con una oferta de licencia VIP por $1,000 USD.

Cómo protegerse de esta amenaza AitM

- Siempre implemente y mantenga MFA cuando sea posible: Si bien las técnicas como el adversario en el medio todavía permiten eludir MFA, es una buena medida que hace que sea más complejo robar el acceso a las cuentas o servicios de los usuarios.

- Habilite el acceso condicional y los valores predeterminados de seguridad de Azure AD: Microsoft recomienda usar valores predeterminados de seguridad en Azure AD como un conjunto de referencia de políticas y acceso condicional políticas, que permiten la evaluación de las solicitudes de inicio de sesión en función de varios factores, como la información de ubicación de IP, el estado del dispositivo y más.

- Implementar soluciones de seguridad en la red: Esto ayudará a detectar correos electrónicos de phishing en los servidores de correo electrónico, así como cualquier malware o intento de fraude en todas las demás partes de la red.

- Mantenga el software y los sistemas operativos actualizados: Mantener el software actualizado y parcheado ayudará a evitar caer en vulnerabilidades comunes. Para ayudar con este paso, considere descargar esta política de administración de parches de TechRepublic Premium.

- Educar a los usuarios sobre seguridad informática y ciberdelincuencia: Proporcione capacitación a los empleados con un enfoque en el phishing, ya que es la forma más común de atacar a los usuarios con malware y fraude. Para ayudar con este paso, considere descargar esta política de capacitación y concientización sobre seguridad de TechRepublic Premium.

Lea a continuación: Para las credenciales, estos son los nuevos Siete Mandamientos para la confianza cero (República Tecnológica)

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.