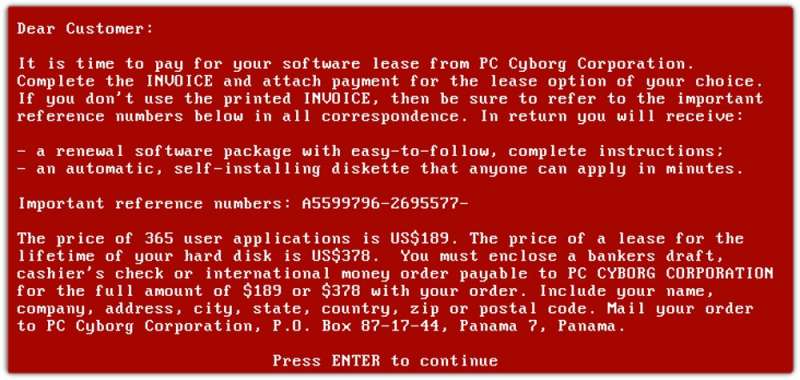

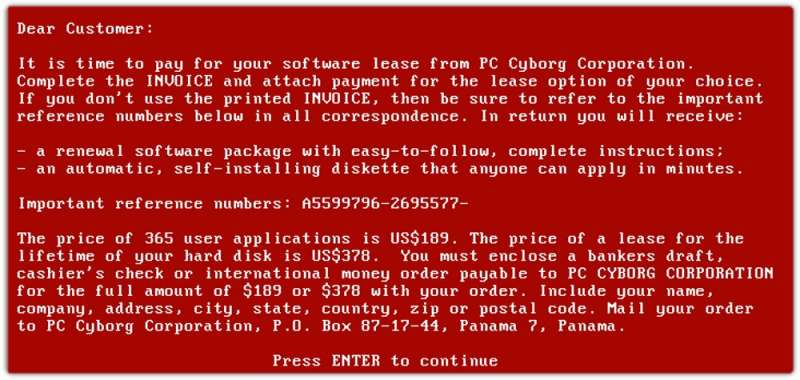

La demanda de rescate de 1989 AIDS Trojan (PC Cyborg). Crédito: Joseph L. Popp, autor del troyano de información sobre el SIDA, dominio público, a través de Wikimedia Commons

Las organizaciones australianas son un blanco fácil para los ataques de ransomware, dicen los expertos que ayer emitió una nueva advertencia que el gobierno debe hacer más para evitar que las agencias y las empresas caigan en el ciberdelito. Pero, en realidad, el peligro ha ido creciendo en todo el mundo durante más de tres décadas.

A pesar de ser un concepto relativamente nuevo para el público, el ransomware tiene sus raíces a fines de la década de 1980 y ha evolucionado significativamente durante la última década, obteniendo miles de millones de dólares en ganancias ilícitas.

Con nombres como Bad Rabbit, Chimera y GoldenEye, el ransomware ha establecido una cualidad mítica con un encanto de misterio y fascinación. A menos que, por supuesto, seas el objetivo.

Las víctimas tienen pocas opciones disponibles; Negarse a pagar el rescate depende de tener prácticas de respaldo lo suficientemente buenas para recuperar los datos dañados o robados.

De acuerdo a una estudio de la empresa de seguridad Coveware, El 51% de las empresas encuestadas se vieron afectadas por algún tipo de ransomware en 2020. Aún más preocupante, las demandas típicas de rescate están aumentando drásticamente, de un promedio de US $ 6,000 en 2018 a US $ 84,000 en 2019 y la asombrosa cantidad de US $ 178,000 en 2020.

Una breve historia del ransomware

El primer ejemplo conocido de ransomware se remonta a 1988-89. Joseph Popp, un biólogo, distribuyó disquetes que contenían una encuesta (el «Disquete introductorio de información sobre el SIDA») para determinar los riesgos de infección por el SIDA. Según los informes, unos 20.000 de ellos se distribuyeron en una conferencia de la Organización Mundial de la Salud y a través de listas de correo postal. Sin que lo supieran los que recibieron los discos, contenía un virus propio. La Troyano del SIDA permanecer inactivo en los sistemas antes de bloquear los archivos de los usuarios y exigir una «tarifa de licencia» para restaurar el acceso.

Aunque el malware fue poco elegante y fácil de deshacer, llamó la atención de los medios en ese momento como un nuevo tipo de amenaza cibernética. La demanda de pago (mediante cheque a un apartado postal en Panamá) fue primitiva en comparación con los enfoques modernos, que requieren que los fondos se transfieran electrónicamente, a menudo en criptomonedas.

Pasó más de una década antes de que el ransomware comenzara a proliferar. A mediados de la década de 2000, un cifrado más fuerte permitió campañas de rescate más efectivas con el uso de criptografía asimétrica (en la que se utilizan dos claves: una para cifrar y una segunda, mantenida en secreto por los delincuentes, para descifrar), lo que significaba que incluso los expertos los administradores de sistemas ya no podían extraer las claves del malware.

Demanda de rescate de CryptoLocker. Crédito: Nikolai Grigorik, CC BY-SA 4.0 https://creativecommons.org/licenses/by-sa/4.0, a través de Wikimedia Commons

En 2013, el malware CryptoLocker alcanzó el dominio global, en parte apoyado por el Botnet GameOver Zeus. Cryptolocker cifró los archivos de los usuarios, enviando la clave de desbloqueo a un servidor controlado por los delincuentes con un plazo de tres días antes de que la clave fuera destruida. La red se cerró en 2014, gracias a un importante esfuerzo policial mundial llamado Operación Tovar. Se estima que ha impactado a más de 250.000 víctimas y potencialmente 42.000 bitcoins, por un valor de alrededor de US $ 2 mil millones a la valoración actual.

En 2016, hubo varios incidentes de alto perfil relacionados con el ransomware Petya, que impidieron a los usuarios acceder a sus discos duros. Fue uno de los primeros ejemplos significativos de Ransomware como servicio, mediante el cual las bandas criminales «venden» sus herramientas de ransomware como un servicio administrado.

El año siguiente presenció posiblemente el ataque de ransomware más notorio de todos los tiempos: el ataque WannaCry. Afectó a cientos de miles de computadoras, incluidos unos 70.000 sistemas en el Servicio Nacional de Salud del Reino Unido. El impacto global de WannaCry ha sido estimado en hasta US $ 4 mil millones.

Más reciente aún fue el Ryuk ransomware, que apuntaba a los ayuntamientos y agencias gubernamentales nacionales. Pero los ciberdelincuentes también han atacado a empresas privadas específicas, incluida la red de distribución de petróleo refinado más grande de Estados Unidos. Oleoducto colonial, la procesadora de carne multinacional Alimentos JBSy de Australia Red del canal nueve.

¿Todos los ransomware son iguales?

Hay cientos de tipos de ransomware, pero encajan en algunas categorías generales:

Ransomware criptográfico

En los ataques modernos de ransomware criptográfico, el malware cifra los archivos de los usuarios («bloqueando» los archivos para que no se puedan leer) y normalmente implicará una «clave» para desbloquear los archivos almacenados en un servidor remoto controlado por los ciberdelincuentes. Las primeras variantes requerirían que la víctima comprara software para desbloquear los archivos.

Demanda de rescate de Wannacry con soporte integrado en varios idiomas. Captura de pantalla de un ataque de ransomware WannaCry en Windows 8. Crédito: dominio público, a través de Wikimedia Commons

Locker ransomware

El ransomware de casilleros suele ser un tipo de malware más complejo que se dirige a todo el sistema operativo de un usuario (como Windows, macOS o Android), lo que dificulta su capacidad para usar su dispositivo. Los ejemplos pueden incluir evitar que la computadora se inicie o forzar a que aparezca una ventana de solicitud de rescate en primer plano y evitar la interacción con las otras aplicaciones.

Aunque los archivos no están cifrados, la mayoría de los usuarios no pueden utilizar el sistema (ya que probablemente necesitaría otro sistema o software para extraer los archivos). En algunos casos, las demandas de rescate se refieren a agencias gubernamentales con amenazas de investigaciones relacionadas con fraude fiscal, posesión de materiales de abuso infantil o actividades terroristas.

Fugas

En un ataque de software de fugas, los datos no se cifran, sino que se los roban a la víctima y los conservan los ciberdelincuentes. Es solo la amenaza de la liberación pública lo que se utiliza para garantizar el pago de un rescate. De 2020 a 2021, las ocurrencias reportadas de rescates no cifrados se han duplicado.

Doble extorsión

La doble extorsión es un desarrollo alarmante por el cual no solo se requiere un pago para asegurar la liberación de los datos de la organización encriptados, sino que existe la amenaza adicional de la liberación pública.

Este enfoque generalmente implica el robo de datos de la organización durante el proceso de infección de malware y luego se envían a servidores ejecutados por los ciberdelincuentes. Para fomentar el pago, se pueden publicar extractos en sitios web públicos para demostrar la posesión de los datos, junto con amenazas de publicar los datos restantes.

Ransomware como servicio (RaaS)

Los primeros ransomware fueron desarrollados por individuos pero, como ocurre con todos los programas, el ransomware ha alcanzado la mayoría de edad. Ahora es una industria multimillonaria (una estimados en US $ 20 mil millones en 2020) y está tan bien diseñado e implementado como cualquier software comercial.

Así como Office 365 de Microsoft se ha convertido en un servicio, donde en lugar de comprar el software, paga una suscripción mensual o anual, también lo ha hecho el ransomware. Ransomware como servicio (RaaS) permite a los delincuentes obtener servicios, generalmente a cambio de una corte del rescate.

¿Pagar o no pagar?

La mayoría de los organismos encargados de hacer cumplir la ley no recomiendan el pago de rescates (al igual que muchos gobiernos no negociarán con los terroristas), porque es probable que fomente futuros ataques. Sin embargo, muchas organizaciones pagan. Curiosamente, el sector público cede a diez veces más dinero dar a conocer sus archivos que las víctimas en el sector privado.

Pagar un rescate se considera con frecuencia como el menor de dos males, en particular para las organizaciones más pequeñas que de otro modo serían cerradas por completo por la interrupción de sus sistemas. O, si tiene suerte, el malware ya tendrá un antídoto disponible públicamente.

Cómo eliminar el ransomware FBI Moneypak: http://t.co/UNu8ZVowtY pic.twitter.com/3bycJnEEUH

– Doctor CGI (@CGIdoctor) 2 de agosto de, 2013

Pero pagar el rescate no garantiza que recuperarás todos tus datos. Por uno estimar, normalmente se recuperaba un promedio del 65% de los datos después de pagar el rescate, y solo el 8% de las organizaciones lograron restaurarlos en su totalidad.

Con los grupos criminales ahora cosechando ganancias multimillonarias, es probable que los ataques de ransomware se dirijan a organizaciones más grandes donde las recompensas son más ricas, quizás centrándose en los titulares de propiedad intelectual valiosa, como los sectores de la atención médica y la investigación médica. El Internet de las cosas (IoT) probablemente será un objetivo de los ciberdelincuentes, con redes globales de dispositivos conectados sujetos a rescate.

Si bien es probable que las grandes organizaciones cuenten con las salvaguardas técnicas adecuadas, la educación del usuario sigue siendo clave: un error de juicio por parte de una sola persona puede hacer que una organización caiga de rodillas. Para las empresas más pequeñas, buscar (y seguir) consejos cibernéticos es crucial.

Dada la enorme escala en la que operan los ciberdelincuentes, tenemos que esperar que los ingenieros de seguridad del software y las fuerzas del orden puedan ir un paso por delante.

Los profesores estudian las respuestas ideales a los ataques de ransomware

Este artículo se vuelve a publicar desde La conversación bajo una licencia Creative Commons. Leer el artículo original.![]()

Citación: Australia es un blanco fácil para los ataques de ransomware (2021, 14 de julio) recuperado el 16 de julio de 2021 de https://techxplore.com/news/2021-07-australia-duck-ransomware.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, no se puede reproducir ninguna parte sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings