A CyberWarCon 2022, los analistas de Microsoft y LinkedIn presentaron varias sesiones que detallaron el análisis de múltiples conjuntos de actores y actividades relacionadas. Este blog pretende resumir el contenido de la investigación cubierta en estas presentaciones y demuestra los esfuerzos continuos de Microsoft Threat Intelligence Center (MSTIC) para rastrear a los actores de amenazas, proteger a los clientes de las amenazas asociadas y compartir inteligencia con la comunidad de seguridad.

Las sesiones de CyberWarCon resumidas a continuación incluyen:

- “Siguen enloquecidos: Actividades recientes de BROMO” – una charla relámpago que cubre el análisis de MSTIC de BROMINE (también conocido como Berserk Bear), las actividades observadas recientemente y los posibles cambios en los objetivos y las tácticas.

- “La amenaza fantasma: una historia de piratas informáticos del estado-nación chino” – una inmersión profunda en varios de los conjuntos de actores del estado-nación chino, sus patrones de seguridad operativa y estudios de casos sobre tácticas, técnicas y procedimientos relacionados (TTP).

- “ZINC armando software de código abierto” – una charla de iluminación sobre MSTIC y el análisis de LinkedIn de ZINC, un actor con sede en Corea del Norte. Esta será su primera presentación pública conjunta, demostrando la colaboración entre MSTIC y los equipos de inteligencia de amenazas de LinkedIn.

MSTIC realiza un seguimiento constante de la actividad de los actores de amenazas, incluidos los grupos discutidos en este blog, y funciona en todos los productos y servicios de seguridad de Microsoft para crear detecciones y mejorar la protección de los clientes. Al igual que con cualquier actividad de actor de estado-nación observada, Microsoft ha notificado directamente a los clientes que han sido atacados o comprometidos, brindándoles la información que necesitan para ayudar a proteger sus cuentas. Microsoft usa las designaciones DEV-#### como un nombre temporal dado a un grupo desconocido, emergente o en desarrollo de actividad de amenaza, lo que permite que MSTIC lo rastree como un conjunto único de información hasta que alcancemos un alto nivel de confianza sobre el origen o la identidad. del actor detrás de la actividad. Una vez que cumple con los criterios, un DEV se convierte en un actor designado.

Todavía están locos: actividades recientes de BROMINE

BROMINE se superpone con el grupo de amenazas rastreado públicamente como Berserk Bear. En nuestra charla, MSTIC proporcionó información sobre las actividades recientes del actor observadas por Microsoft. Algunas de las actividades recientes presentadas incluyen:

- Apuntar y comprometer a disidentes, opositores políticos, ciudadanos rusos y diplomáticos extranjeros. Estas actividades han abarcado múltiples métodos y técnicas, que van desde el uso de una capacidad maliciosa personalizada hasta el phishing de credenciales que aprovecha las plataformas de correo del consumidor. En algunos casos, MSTIC identificó el abuso de las suscripciones de prueba gratuitas de Azure y trabajó con el equipo de Azure para tomar medidas rápidamente contra el abuso.

- Enfoque continuo de organizaciones en el espacio de fabricación y tecnología industrial. Estos sectores han sido objetivos continuos del grupo durante años y representan uno de los intereses más duraderos.

- Una campaña oportunista centrada en explotar las interfaces de gestión de la infraestructura del centro de datos, probablemente con el fin de acceder a información técnica de valor.

- Identificación y compromiso de organizaciones del sector diplomático centradas en el personal asignado a Europa del Este.

- Compromiso de una organización de seguridad nuclear ucraniana mencionada anteriormente en nuestro Informe especial de junio de 2022 sobre la defensa de Ucrania (https://aka.ms/ukrainespecialreport).

En general, nuestros hallazgos continúan demostrando que BROMINE es un actor de amenazas escurridizo con una variedad de objetivos potenciales, pero los conocimientos esporádicos de varias organizaciones, incluida Microsoft, demuestran que es casi seguro que hay más por encontrar. Además, nuestras observaciones muestran que, como proveedor de plataforma de tecnología, la inteligencia de amenazas permite la capacidad de Microsoft para proteger tanto a las empresas como a los consumidores e interrumpir la actividad de amenazas que afectan a nuestros clientes.

La amenaza fantasma: una historia de piratas informáticos del estado nacional con sede en China

En los últimos años, MSTIC ha observado una evolución gradual de los TTP empleados por los actores de amenazas con sede en China. En CyberWarCon 2022, los analistas de Microsoft presentaron su análisis de estas tendencias en la actividad de los actores del estado-nación chino, cubriendo:

- Información sobre las nuevas tácticas que estos actores de amenazas han adoptado para mejorar su seguridad operativa, así como una mirada más profunda a sus técnicas, como aprovechar los dispositivos SOHO vulnerables para ofuscar sus operaciones.

- Tres estudios de casos diferentes, incluidos DEV-0401 con sede en China y los actores de amenazas del estado-nación GALLIUM y DEV-0062, recorriendo (a) el vector inicial (compromiso de los servidores de aplicaciones orientados al público, con los actores mostrando una rápida adopción de pruebas de concepto de vulnerabilidades en una variedad de productos), (b) cómo estos actores de amenazas mantuvieron la persistencia en las víctimas (algunos grupos lanzaron shells web, puertas traseras o malware personalizado), y (c) los objetivos de sus operaciones: recopilación de inteligencia para espionaje .

- Una descripción general del panorama de amenazas de las cinco industrias principales a las que se han dirigido estos actores (gobiernos de todo el mundo, organizaciones no gubernamentales (ONG) y grupos de expertos, infraestructura de comunicación, tecnología de la información (TI) y servicios financieros) que muestra la naturaleza global de la ciberseguridad de China. operaciones en el lapso de un año.

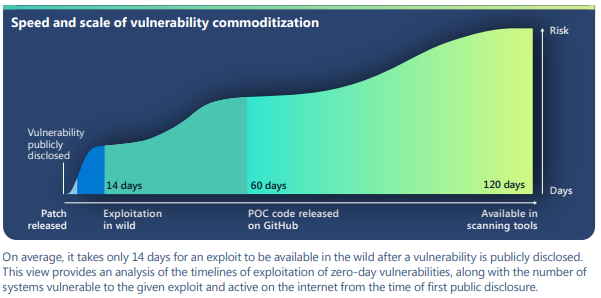

Como se demostró en la presentación, los actores de amenazas con sede en China se han dirigido a entidades de casi todo el mundo, empleando técnicas y usando diferentes metodologías para hacer que la atribución sea cada vez más difícil. Los analistas de Microsoft evalúan que las operaciones cibernéticas de China continuarán moviéndose a lo largo de su agenda geopolítica, probablemente continuando utilizando algunas de las técnicas mencionadas en la presentación para llevar a cabo su recopilación de inteligencia. El siguiente gráfico ilustra la rapidez con la que observamos a los actores de amenazas con sede en China y otros que explotan las vulnerabilidades de día cero y luego esas vulnerabilidades se vuelven ampliamente disponibles en la naturaleza.

ZINC armando software de código abierto

En esta charla, los analistas de Microsoft y LinkedIn detallan la actividad reciente de un actor de amenazas de un estado-nación con sede en Corea del Norte que rastreamos como ZINC. Los analistas detallaron los hallazgos de su investigación (anteriormente cubiertos en este blog) y revisaron la serie de ataques ZINC observados que se dirigieron a 125 víctimas diferentes en 34 países, y señalaron que los ataques parecen estar motivados por el espionaje cibernético tradicional y el robo de información personal y corporativa. datos. Algunos aspectos destacados incluyen:

- En septiembre de 2022, Microsoft reveló la detección de una amplia gama de campañas de ingeniería social utilizando software de código abierto legítimo armado. MSTIC observó actividad dirigida a empleados en organizaciones de múltiples industrias, incluidos medios, defensa y aeroespacial, y servicios de TI en EE. UU., Reino Unido, India y Rusia.

- Con base en el oficio, la infraestructura, las herramientas y las afiliaciones de cuentas observadas, MSTIC atribuye esta campaña con gran confianza a ZINC, un grupo patrocinado por el estado con sede en Corea del Norte con objetivos centrados en el espionaje, el robo de datos, la ganancia financiera y la destrucción de la red.

- Al analizar los datos desde la perspectiva del sector industrial, observamos que ZINC optó por entregar malware con mayor probabilidad de éxito en un entorno específico, por ejemplo, dirigiéndose a proveedores de servicios de TI con herramientas de terminal y dirigiéndose a empresas de defensa y medios de comunicación con ofertas de trabajo falsas para cargar. en lectores de PDF armados.

- ZINC ha comprometido con éxito a numerosas organizaciones desde junio de 2022, cuando el actor comenzó a emplear tácticas tradicionales de ingeniería social al conectarse inicialmente con personas en LinkedIn para establecer un nivel de confianza con sus objetivos.

- Tras una conexión exitosa, ZINC alentó la comunicación continua a través de WhatsApp, que actuó como medio de entrega de sus cargas maliciosas. MSTIC observó que ZINC armaba una amplia gama de software de código abierto, incluidos PuTTY, KiTTY, TightVNC, Sumatra PDF Reader y el instalador de software muPDF/Subliminal Recording para estos ataques. Se observó que ZINC intentaba moverse lateralmente a través de las redes de las víctimas y exfiltrar la información recopilada.

A medida que el panorama de amenazas continúa evolucionando, Microsoft se esfuerza por mejorar continuamente la seguridad para todos, a través de la colaboración con clientes y socios y compartiendo nuestra investigación con la comunidad de seguridad en general. Nos gustaría extender nuestro agradecimiento a CyberWarCon y LinkedIn por su asociación comunitaria.